前回までの手順で、Palo Alto の基本設定やポリシー設定など、ファイアウォール本体の構築 が完了しました。

本記事では、いよいよ Palo Alto のセキュリティ機能を実際に検証 していきます。

Palo Alto には多くのセキュリティ機能がありますが、今回は代表的な以下の機能を検証します。

- アンチウイルス

- IPS

- アンチスパイウェア

- URL フィルタリング

まず、アンチウイルスから検証していきます。

アンチウイルス

Palo Alto の アンチウイルス機能 を使って、ウイルスをブロックする設定を行います。検証方法として、テスト用ウイルスを提供している EICAR サイト(https://www.eicar.org/?page_id=3950) にアクセスし、ウイルスファイルのダウンロードを試みます。この操作が Palo Alto によって検知・防御されるか を確認することで、アンチウイルス機能が正しく動作しているかを検証します。

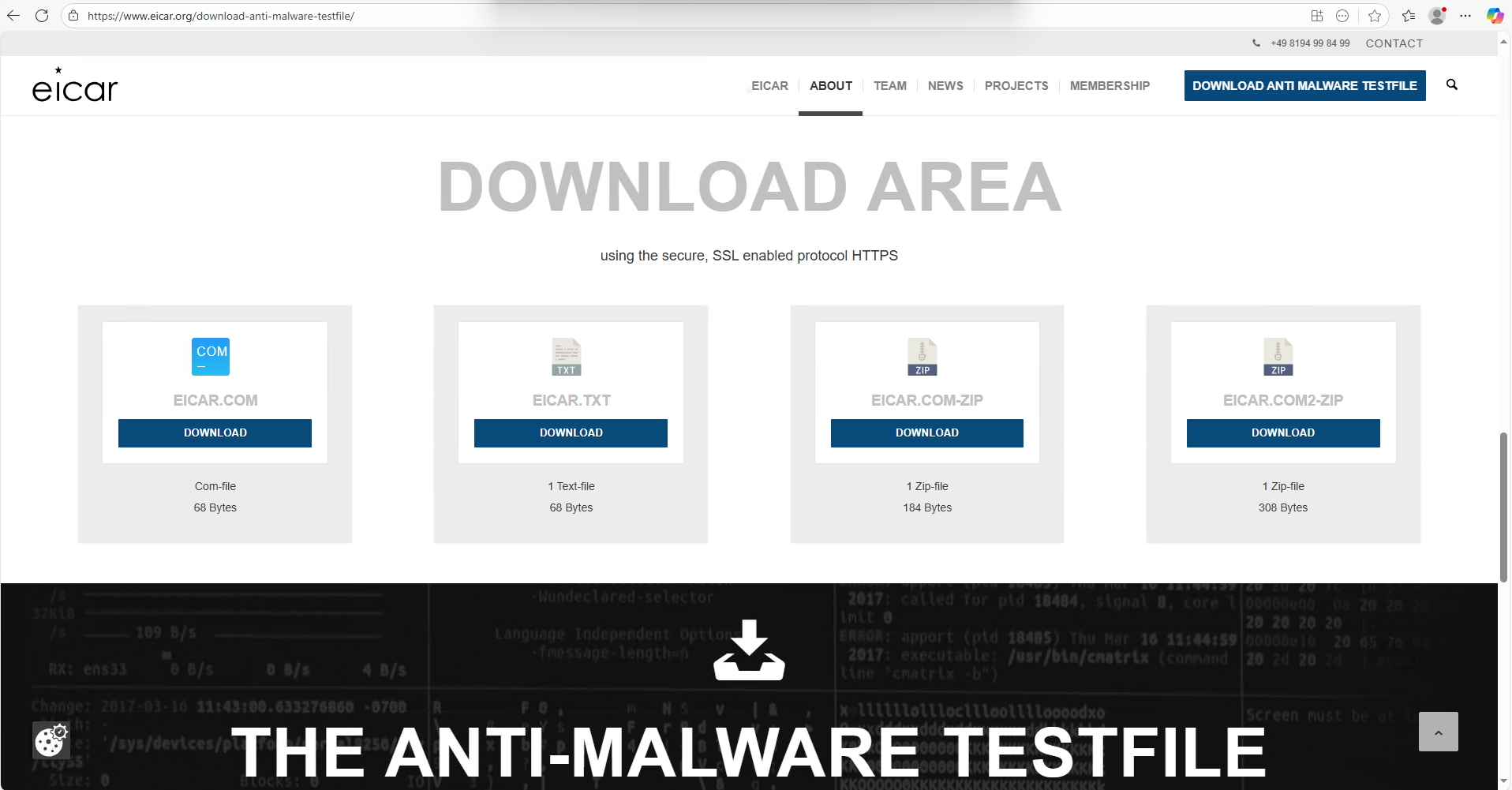

設定前の通信確認

まず、アンチウイルス設定を行う前に、ウイルスファイルがダウンロードできてしまうことを確認 します。Trust サーバから EICAR サイトへアクセスします。HTTPS(TCP/443)で提供されているテスト用ウイルスファイルをダウンロードしてみます。

通信に問題がなければ、以下のようなレスポンスが返ってきます。

このファイルをダウンロードできることを確認できたら、次に Palo Alto のアンチウイルス設定を適用して防御動作を検証 します。

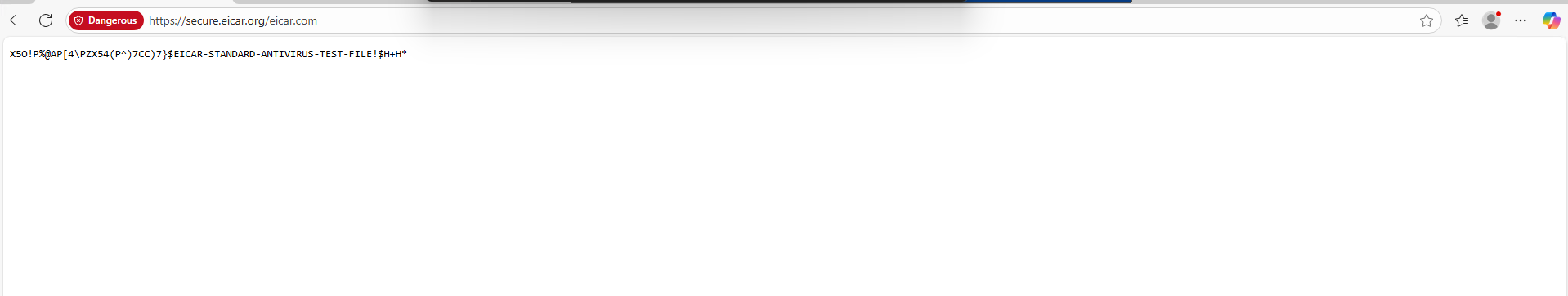

アンチウイルス設定

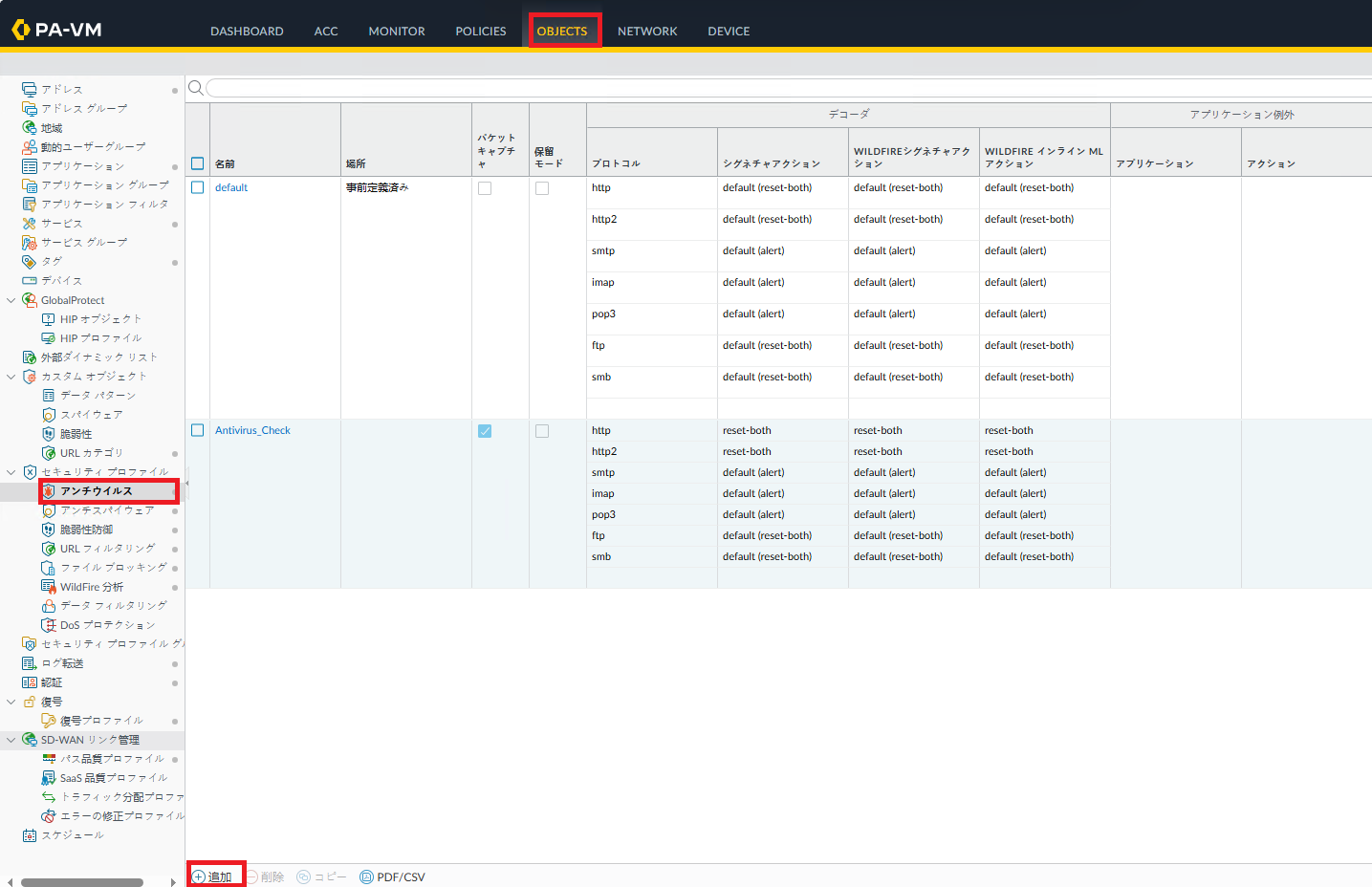

Paloaltoの管理画面から「Objects」 → 「アンチウイルス」 → 「追加」をクリックします。

名前に「Antivirus_Check(任意)」と入力します。

デコーダに記載されたhttpプロトコルのアクションがreset-bothであることを確認し、「OK」をクリックします。

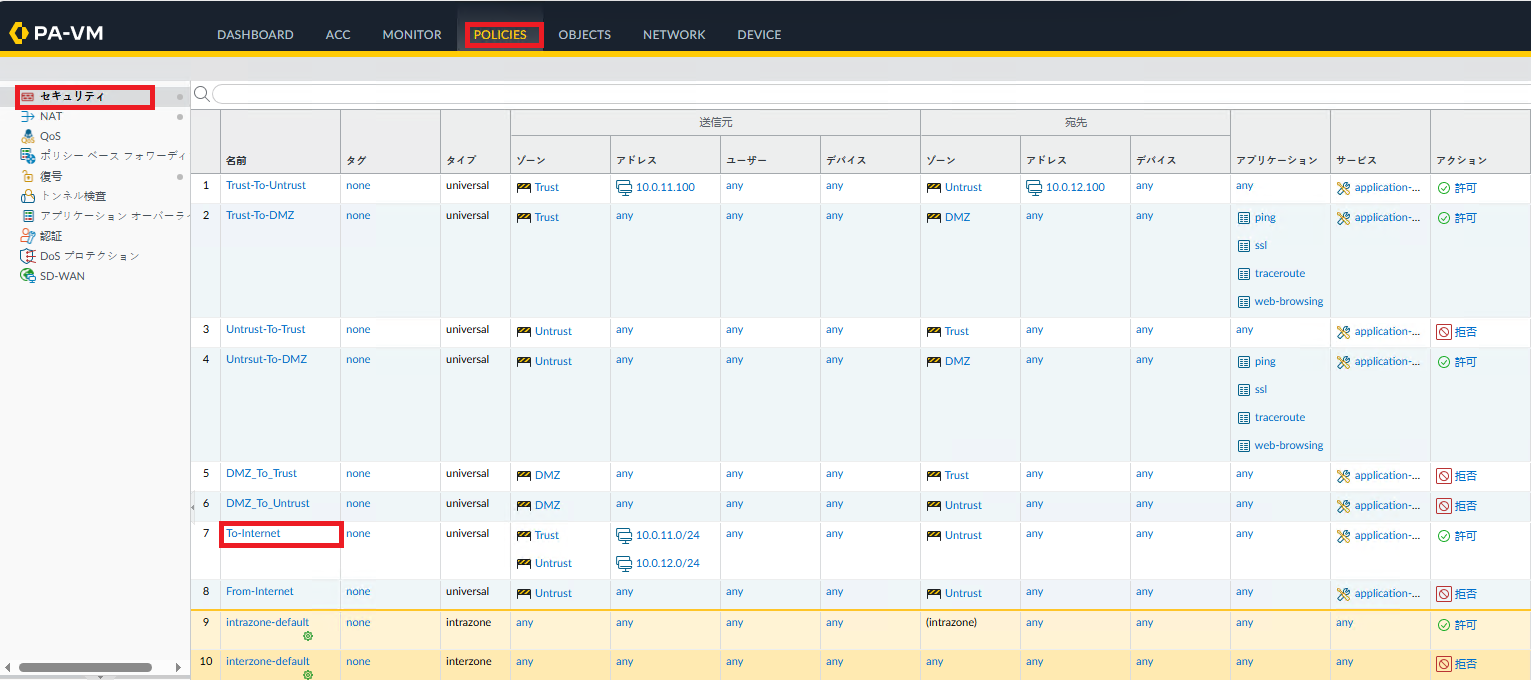

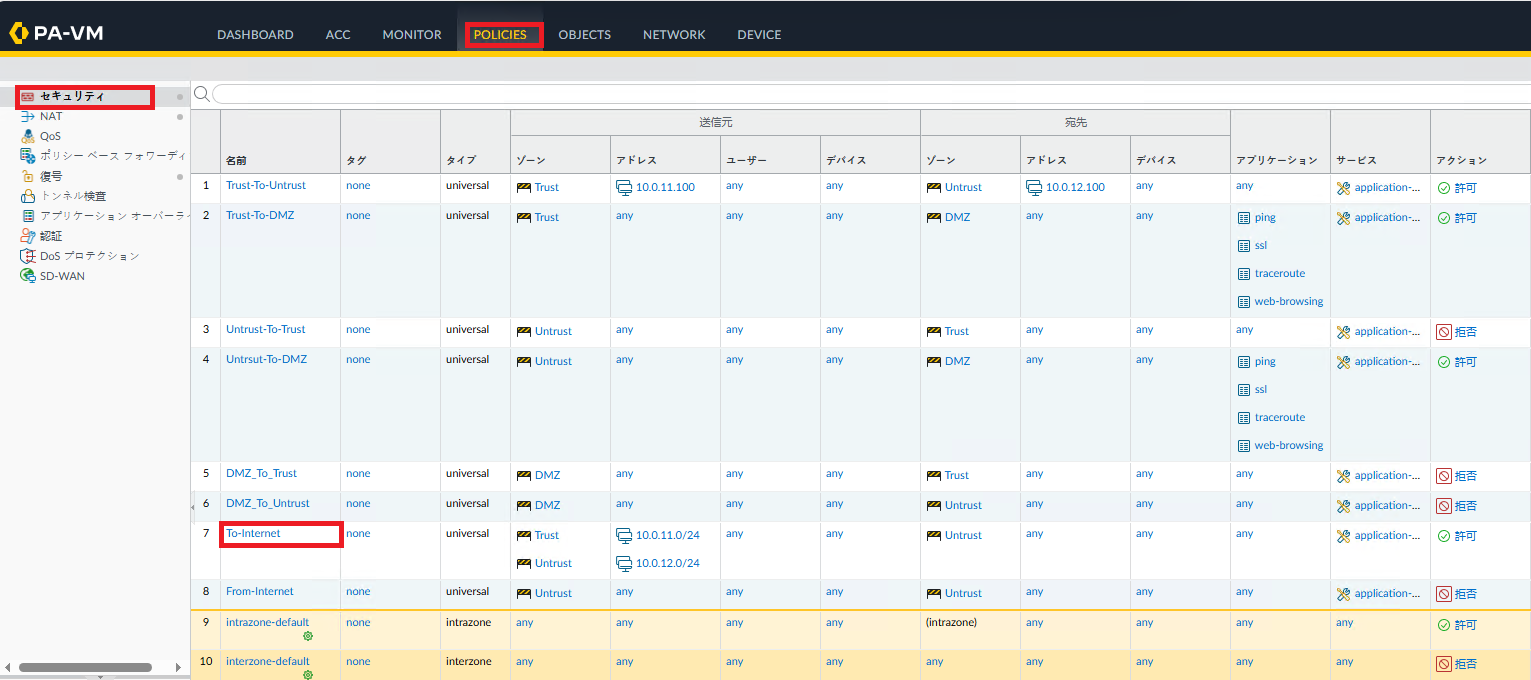

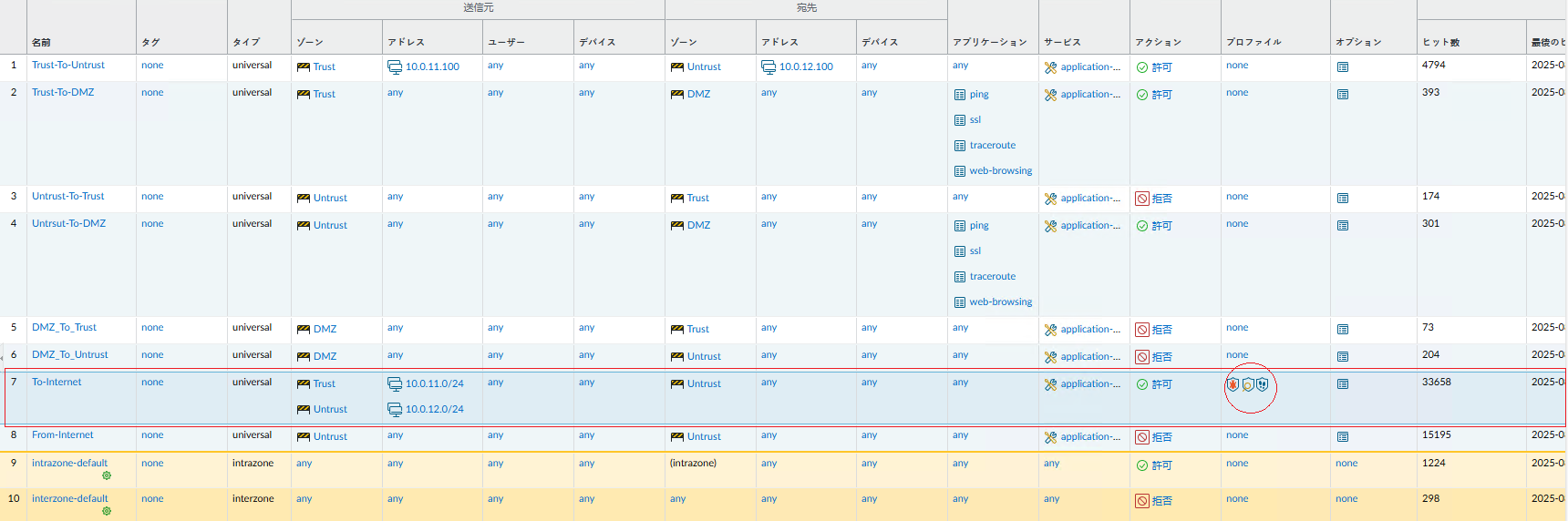

「Policies」 → 「セキュリティ」で表示された「To-Internet」ポリシーをクリックします。

「アクション」タブのプロファイルタイプで「プロファイルを選択します。アンチウイルスで、「Antivirus_Check」を選択し、「OK」をクリックします。

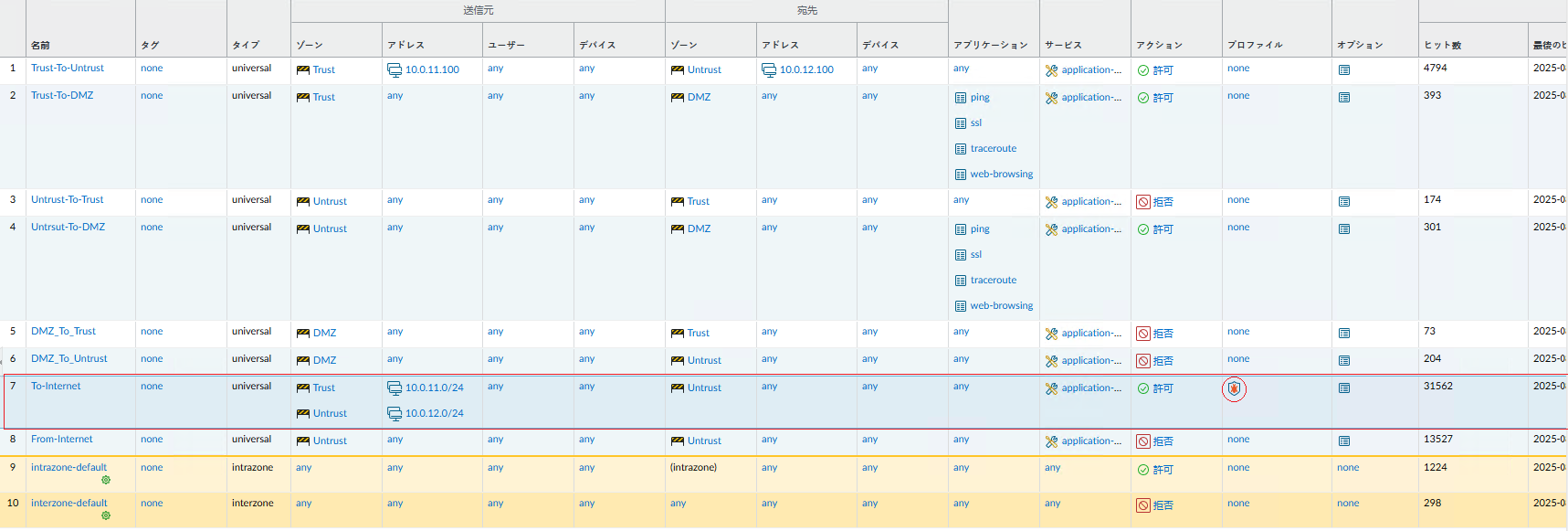

以下のように、プロファイルにアンチウイルスプロファイルのアイコンが表示されます。

「コミット」を実施します。

アンチウイルスの動作確認

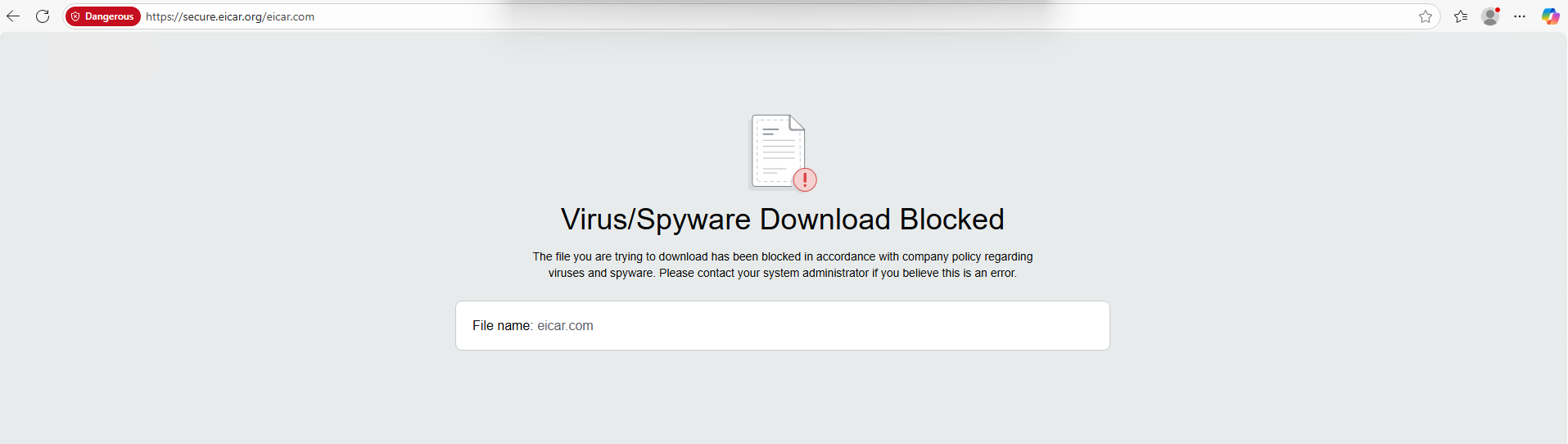

再びTrust サーバから EICAR サイトへアクセスします。HTTPS(TCP/443)で提供されているテスト用ウイルスファイルをダウンロードしてみます。設定に問題なければ以下のように、PA Firewallから、ブロックされたことが通知されます。

※ブラウザキャッシュの影響で下記画面が表示されない場合があります。キャッシュを削除してからアクセスしてください。

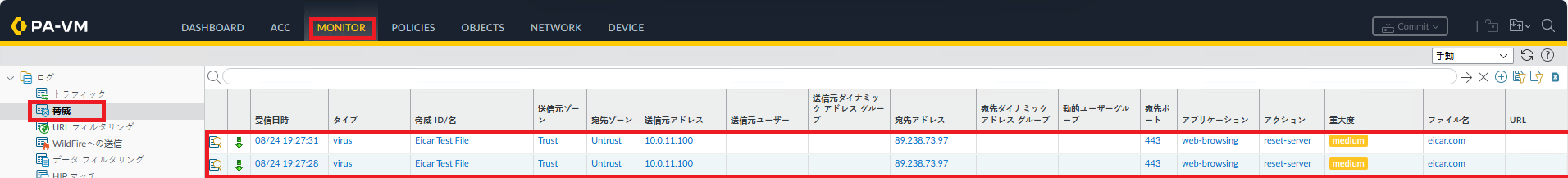

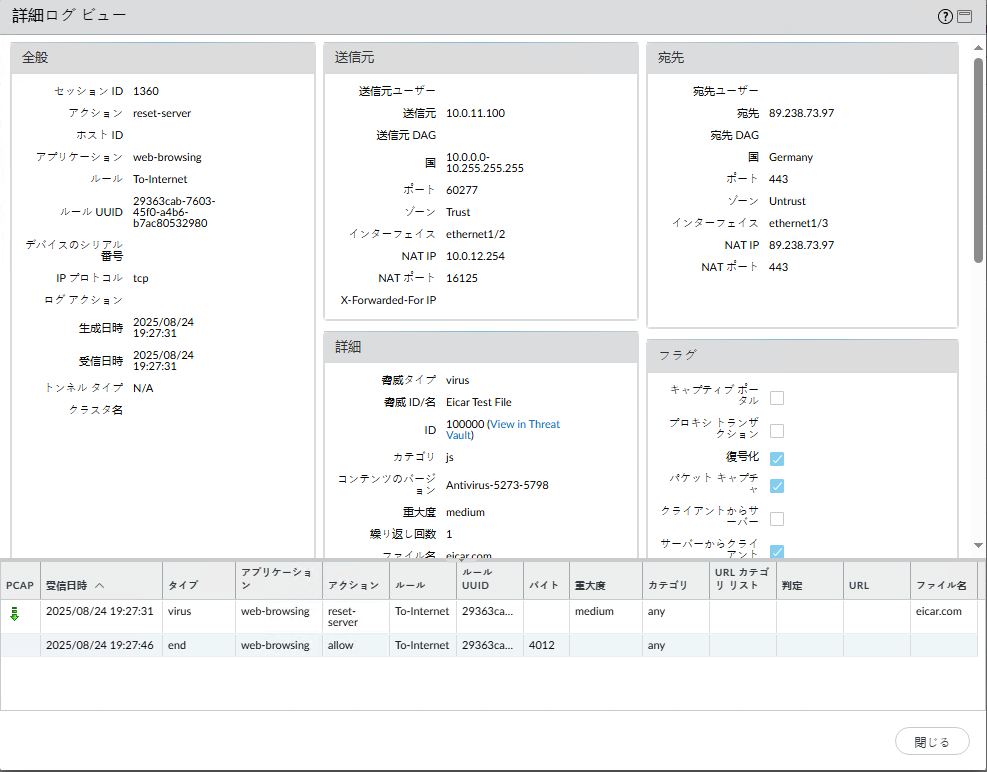

「Monitor」 → 「脅威」 でウイルスが検知されていることを確認します。

上記の アイコンをクリックすることで、ログの詳細が表示されます。

アイコンをクリックすることで、ログの詳細が表示されます。

ここまでで、アンチウイルス機能の動作確認 が完了しました。EICAR テストウイルスを用いた検証により、Palo Alto Firewall が不正ファイルのダウンロードを検知・防御できることを確認できました。続いて、IPS(不正侵入防止システム)の動作確認に進めていきます。

IPS(不正侵入防止システム)

次に、脆弱性防御(IPS)機能 の検証を行います。

Palo Alto Firewall には、既知の脆弱性を突いた攻撃に対応するためのシグネチャが多数用意されています。その中でも代表的なもののひとつに クロスサイトスクリプティング(XSS)攻撃 に関するシグネチャがあります。

XSS は比較的模擬しやすい攻撃手法のため、今回の動作確認ではこのシグネチャを利用して検証を行います。

設定

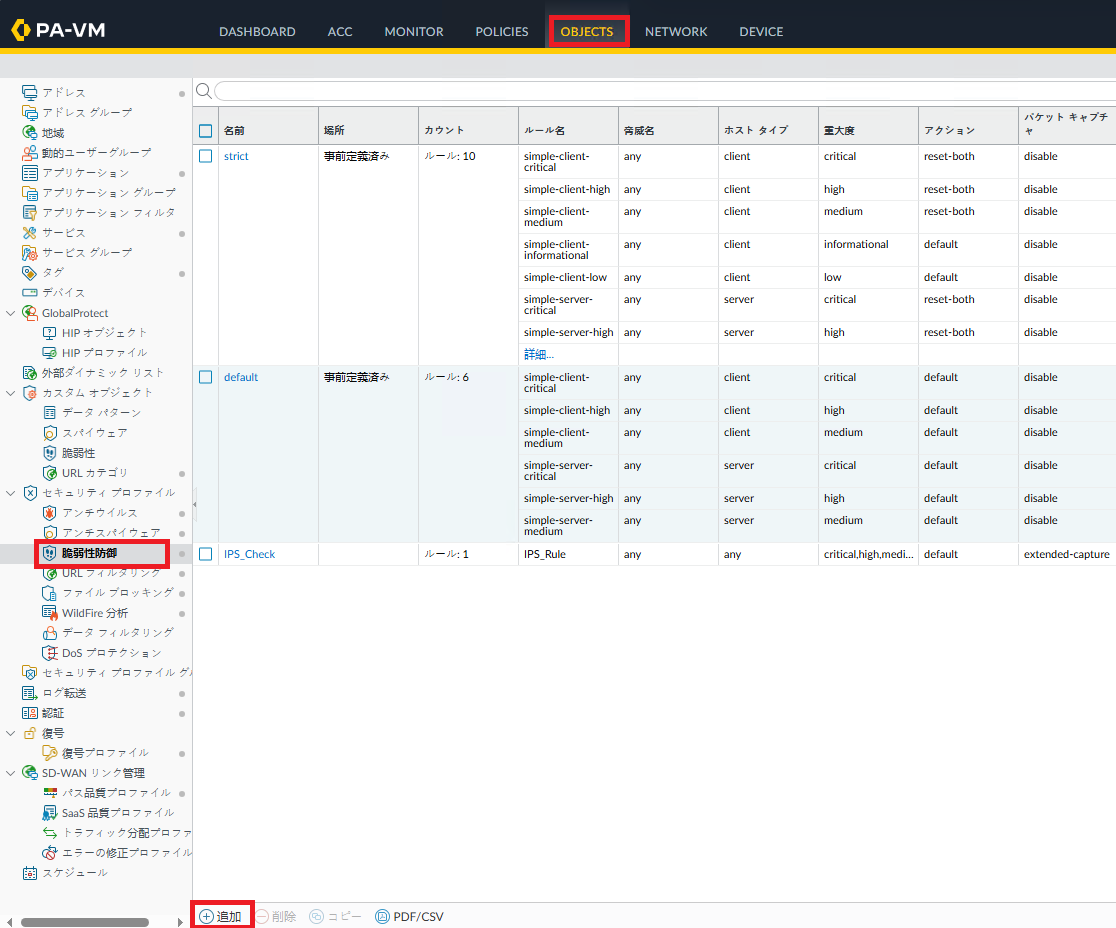

Paloaltoの管理画面から「Objects」→ 「脆弱性防御」 → 「追加」をクリックします。

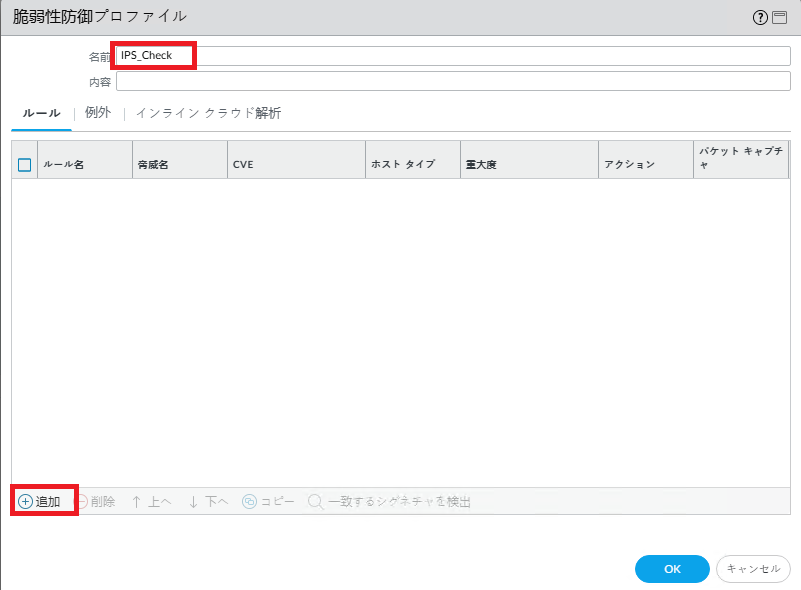

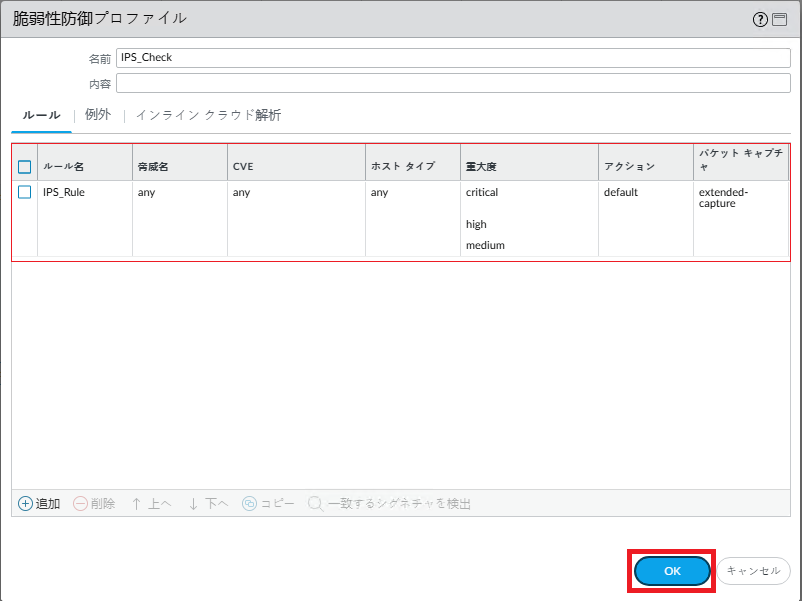

重大度がMedium以上の場合にはパケットキャプチャを実施する、というルールを生成することにします。名前に「IPS_Check(任意)」と入力し、「追加」をクリックします。

名前に「IPS_Check(任意)」と入力し、パケットキャプチャは「extended-capture」を選択します。重大度は「critical」と「high」「medium」にチェックを入れて、「OK」をクリックします。

再度「OK」をクリックします。

「Policies」 → 「セキュリティ」で表示された「To-Internet」ポリシーをクリックします。

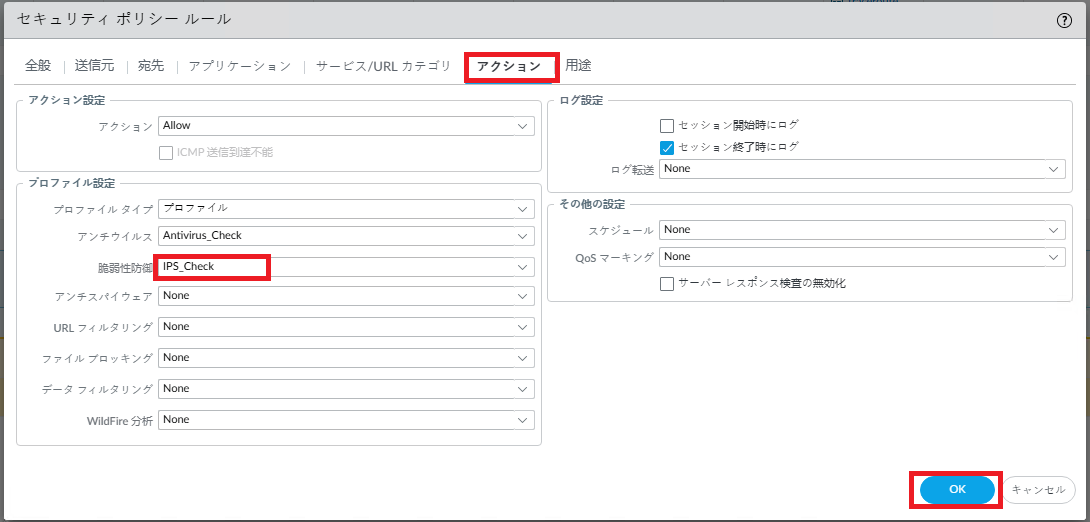

アクション」タブの「脆弱性防御」で「IPS_Check」を選択し、「OK」をクリックします。

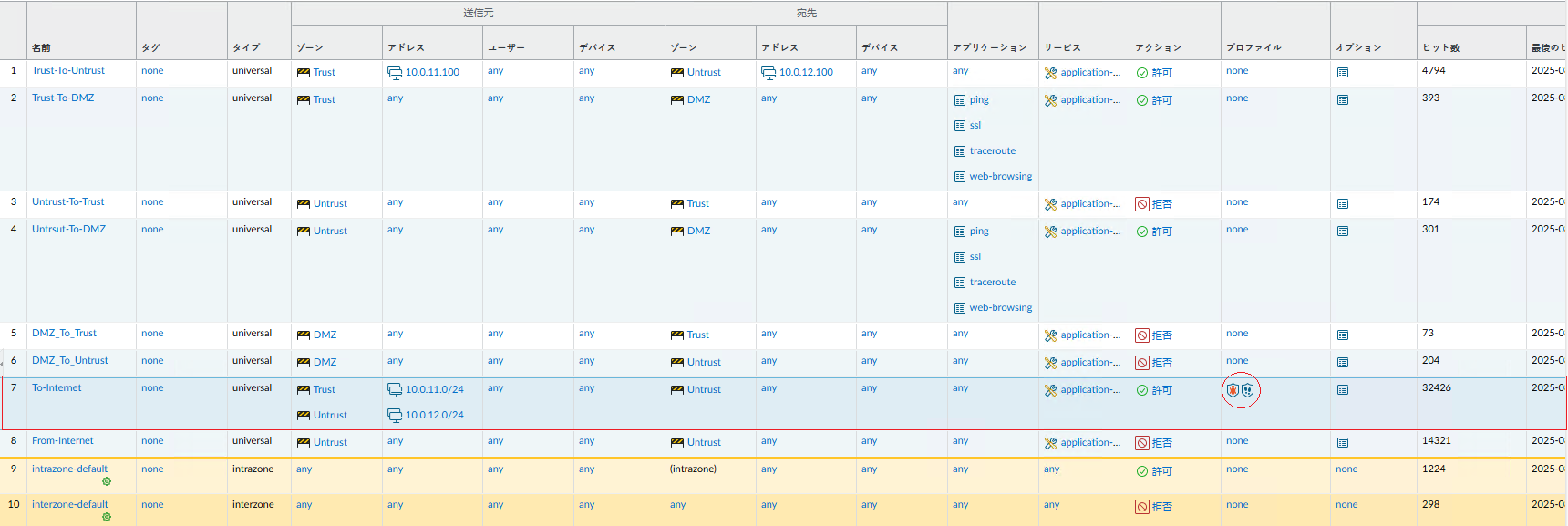

以下のように、プロファイル列に脆弱性防御プロファイルのアイコンが表示されます。

「コミット」を実施します。

IPSの動作確認

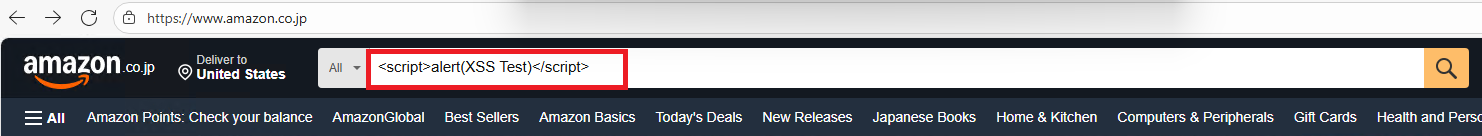

クロスサイトスクリプティング(XSS)攻撃 を模擬して、Palo Alto Firewall の脆弱性防御が正しく動作するか確認します。Trust サーバから、入力フォームを持つサイト(例:https://www.amazon.co.jp)にアクセスします。入力フォームに以下の文字列を入力して送信します。

<script>alert(XSS Test)</script>

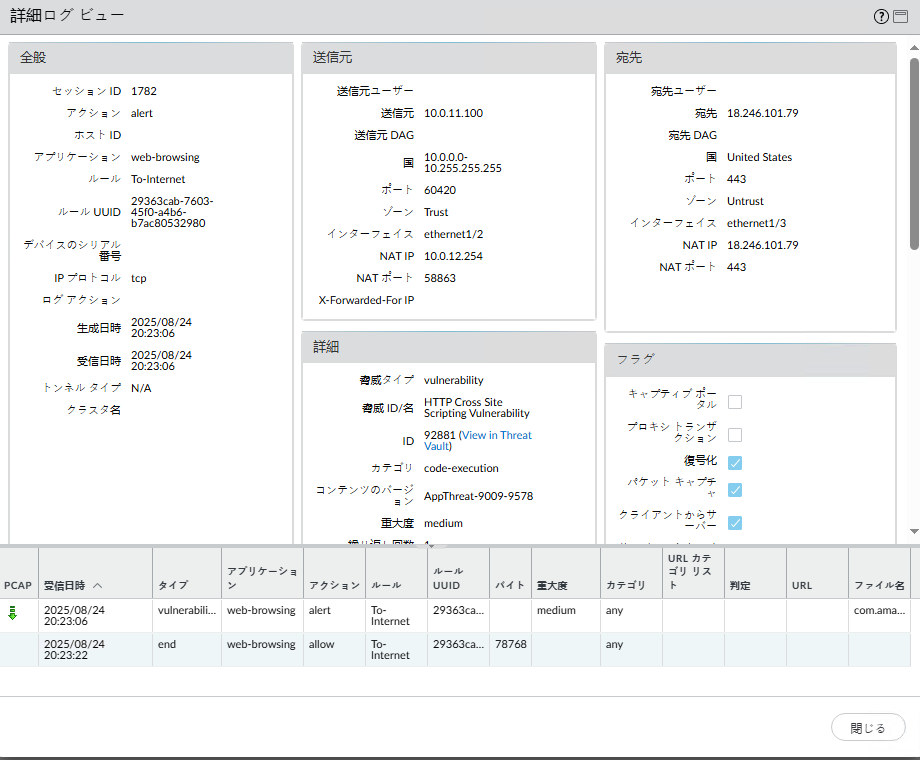

「Monitor」 → 「脅威」でログを確認します。以下のように、タイプが「Vulnerability (脆弱性) 」として検知した脅威ログが出力されます。

ログの先頭から2つ目の アイコンをクリックすると、パケットキャプチャデータがダウンロードできます。

アイコンをクリックすると、パケットキャプチャデータがダウンロードできます。

「エクスポート」をクリックすることで、pcapファイルをダウンロードできます。

ログの先頭の アイコンをクリックすることで、詳細ログを確認できます。

アイコンをクリックすることで、詳細ログを確認できます。

ここまでで、IPS 機能の動作確認 が完了しました。

クロスサイトスクリプティング(XSS)攻撃を模擬することで、Palo Alto Firewall が不正な攻撃通信を検知・防御できることを確認できました。続いて、アンチスパイウェア機能 の動作確認に進めます。

アンチスパイウェア

Palo Alto の アンチスパイウェア機能 には、主に以下の 2 種類の防御シグネチャが存在します。

1.C2(コマンド&コントロール)シグネチャ

スパイウェアが利用する C2 サーバへの通信を検出するシグネチャです。

2.DNS シグネチャ

スパイウェアが C2 サイトへアクセスする際に行う DNS クエリを検出するシグネチャです。

今回は、C2 シグネチャにヒットする攻撃を模擬するのは難しいため、DNS シグネチャにヒットする攻撃 を模擬し、DNS シンクホール が正しく動作することを確認します。

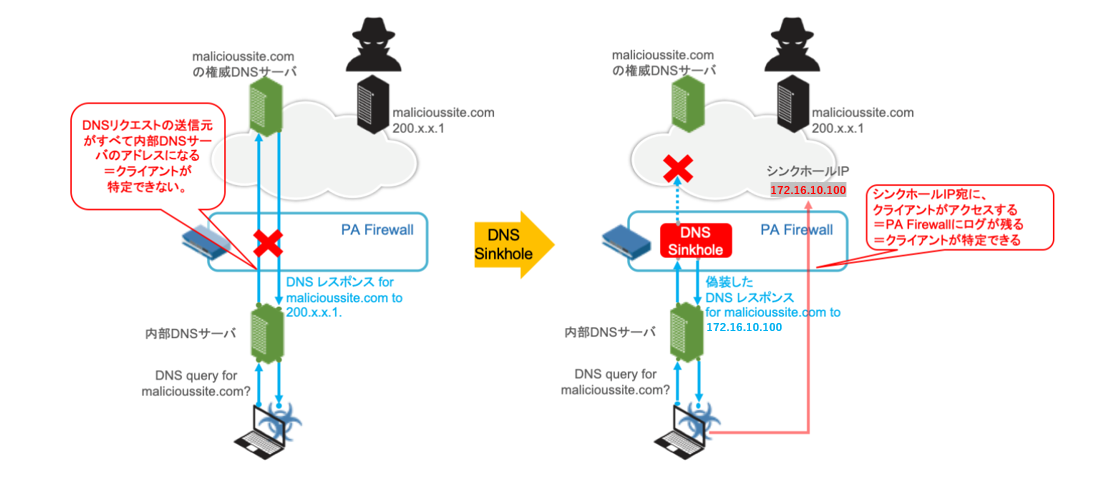

DNSシンクホールについて

DNS シンクホールとは、クライアントがマルウェアサイトへの DNS リクエストを送信した際に、Palo Alto Firewall があらかじめ設定された偽の IP アドレスを DNS レスポンスとして返す機能 のことです。

通常、内部 DNS サーバが Palo Alto Firewall 配下に設置されている環境では、クライアントからの DNS クエリは直接 Firewall を通過しません。そのため、悪意あるサイトへの DNS リクエストが発生しても、Firewall のログにはクライアントの IP アドレスが記録されず、どの端末からのアクセスか特定できない という課題が生じます。

しかし、DNS シンクホール機能を有効化することで、クライアントの DNS クエリも Firewall を経由させ、偽のレスポンスを返すことが可能 になります。これにより、ログにクライアント情報を残しつつ、マルウェア通信を遮断することができます。

アンチスパイウェアの設定

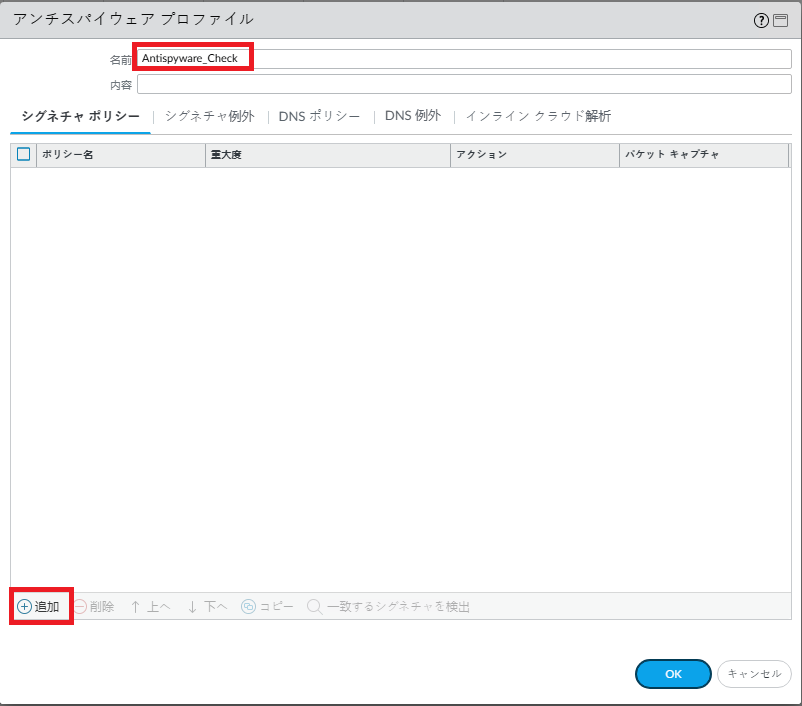

「Objects」 → 「アンチスパイウェア」 → 「追加」をクリックします。

名前に「Antispyware_Check(任意)」と入力し、「追加」をクリックします。

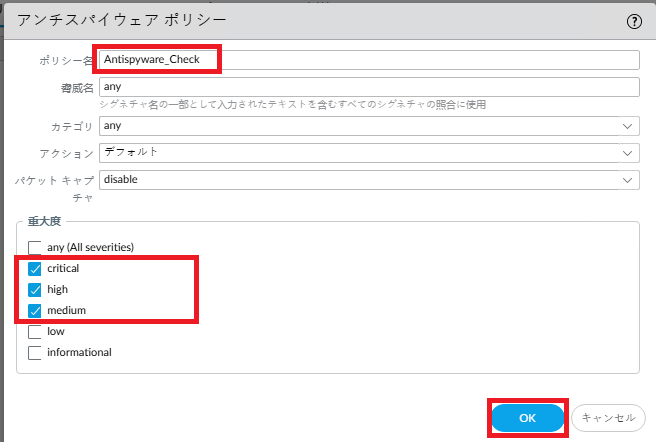

重大度の高いものはパケットキャプチャを実施することにします。

名前に「Antispyware_Check(任意)」と入力し、パケットキャプチャは「extended-capture」、重大度は「critical」と「high」「medium」にチェックを入れて、「OK」をクリックします。

「DNSポリシー」タブをクリックします。ポリシーアクションを「sinkhole」に変更します。シンクホールIPv4を「172.16.10.100(任意)」に変更して、「OK」をクリックします。

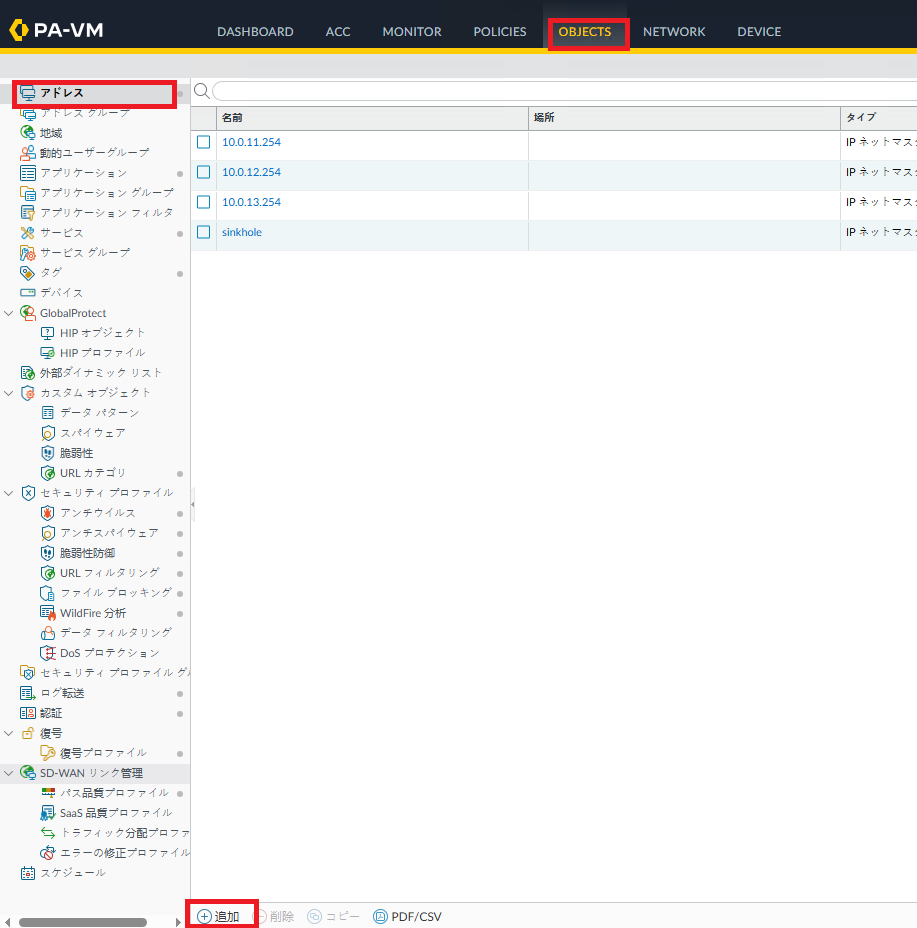

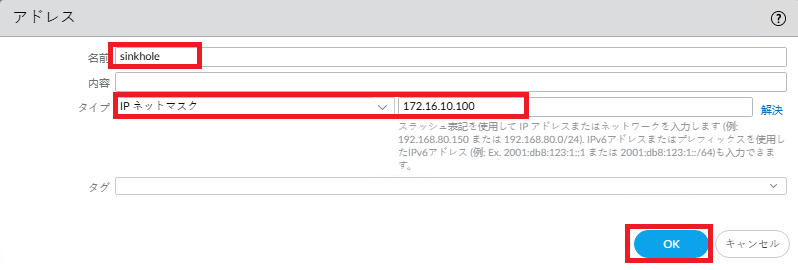

アドレスオブジェクトを登録しておくと、トラフィックログを見たときにSinkholeによる通信が発生したことが判別しやすくなりますので、登録しておきます。「Objects」 → 「アドレス」 → 「追加」をクリックします。

名前に「sinkhole」、タイプは「IPネットマスク」が選択された状態で「172.16.10.100」と入力して、「OK」をクリックします。

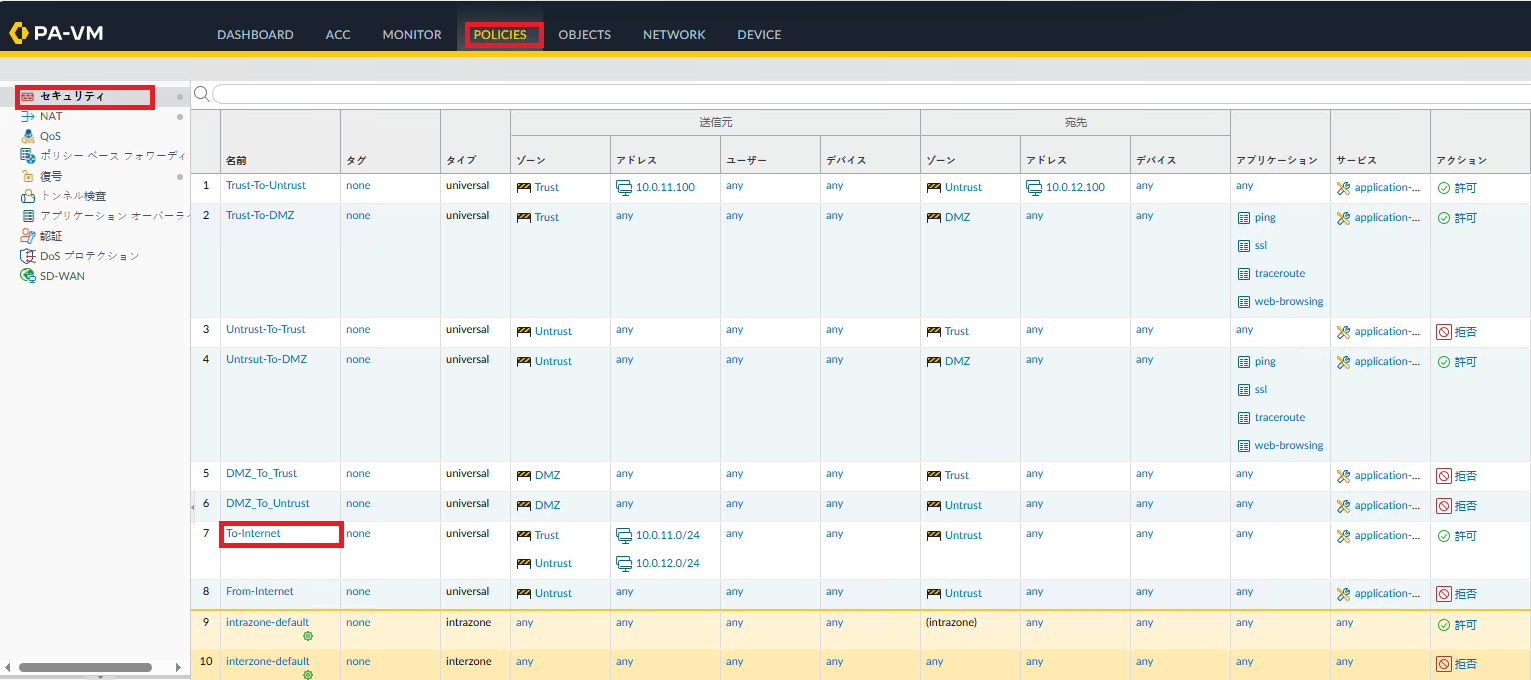

「Policies」 → 「セキュリティ」で表示された「To-Internet」ポリシーをクリックします。

「Policies」 → 「セキュリティ」で表示された「To-Internet」ポリシーをクリックします。

「アクション」タブの「アンチスパイウェア」で、「Antispyware_Check」を選択し、「OK」をクリックします。

以下のように、プロファイル列にアンチスパイウェアプロファイルのアイコンが表示されます。

以下のように、プロファイル列にアンチスパイウェアプロファイルのアイコンが表示されます。

「コミット」を実施します。

アンチスパイウェア動作確認

アンチスパイウェアの一つの機能である、DNSシンクホールの動作を確認します。リリースノートから、DNSシグネチャに存在するドメインを確認します。

「Device」 → 「ダイナミック更新」 → 「現在インストール済み」にチェックが入ったアンチウイルスシグネチャの「リリースノート」をクリックします。

リリースノート内の「New Spyware DNS C2 Signatures」でリストされているドメインのどれか一つをコピーします。

リリースノート内の「New Spyware DNS C2 Signatures」でリストされているドメインのどれか一つをコピーします。

(本ガイドでは、「10.agenbolacash78.com」を選びました。)

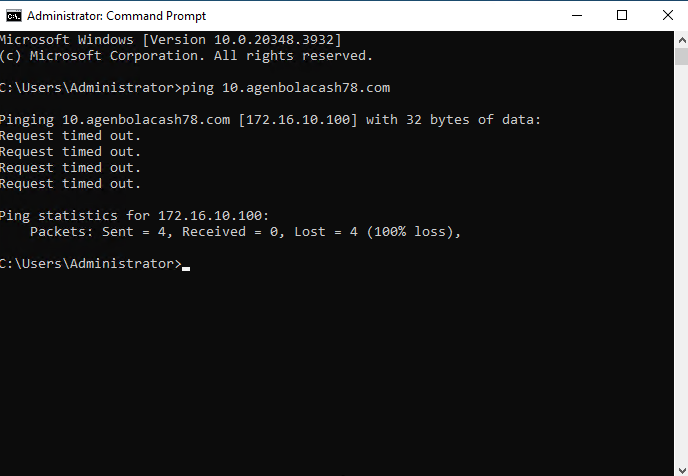

Trustサーバのコマンドプロンプトを開き、「10.agenbolacash78.com」へPingを実行します。

SinkholeのIPv4アドレス:「172.16.10.100」の返答があることを確認します。

(本ガイドのネットワーク環境には172.16.10.100は存在しないので、Ping応答はありません。)

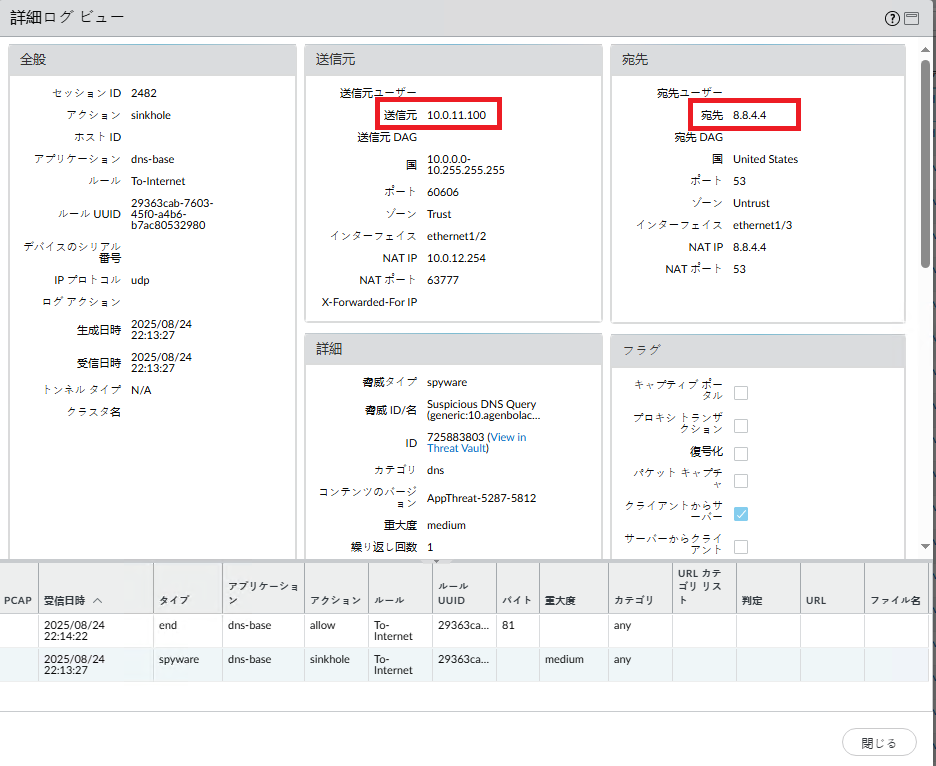

「Monitor」 → 「脅威」で、タイプが「spyware」のログが出力されます。

先頭の アイコンをクリックして、詳細ログを確認します。

アイコンをクリックして、詳細ログを確認します。

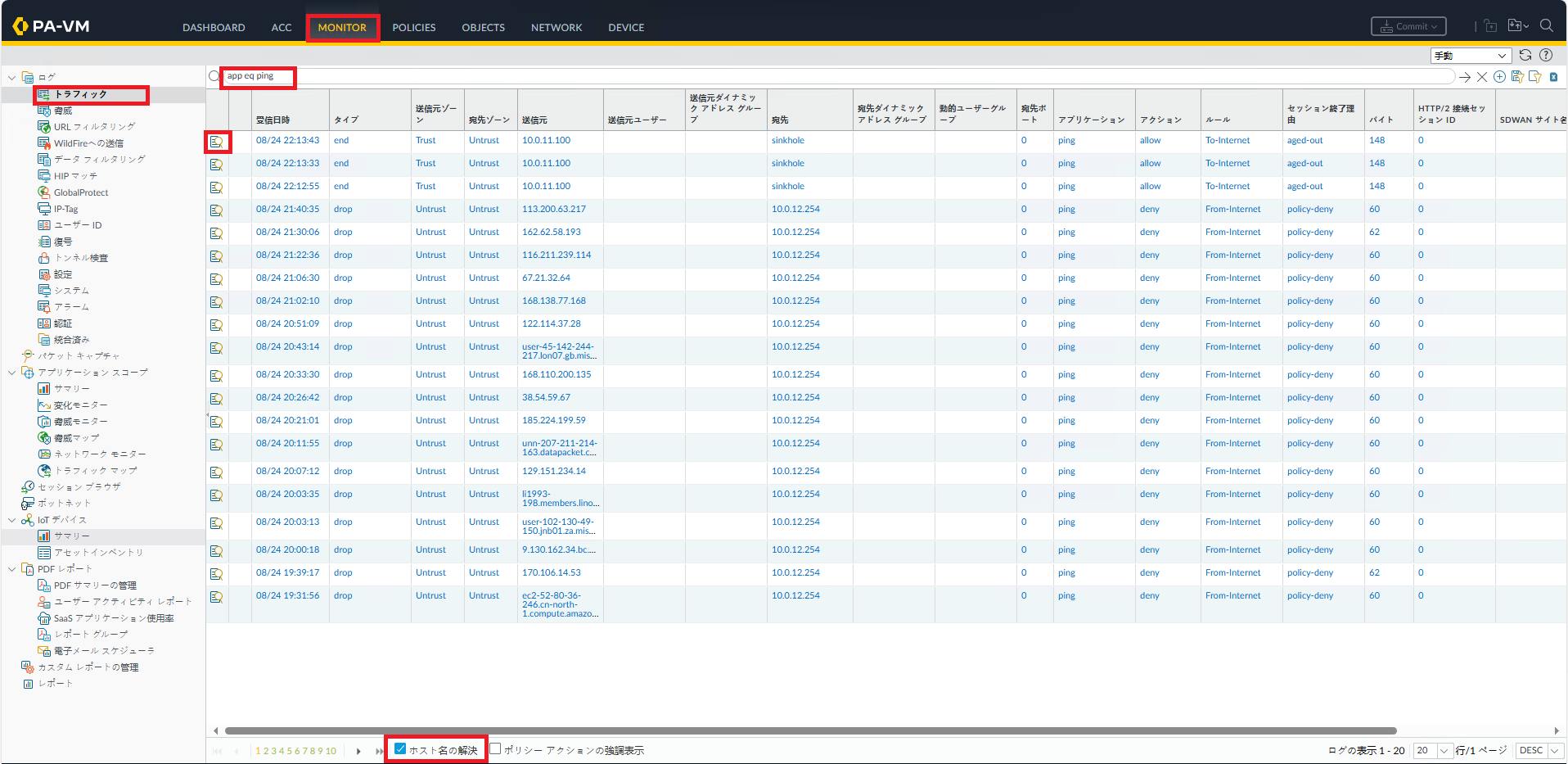

「Monitor」 → 「トラフィック」 → 「ホストの解決」にチェックを入れると、名前解決が行われます。このことで、ログの宛先がIPアドレスから「Sinkhole」に変わるので、区別しやすくなります。フィルタに「( app eq ping )」と入力して、トラフィックログ表示をPingに絞り込みます。

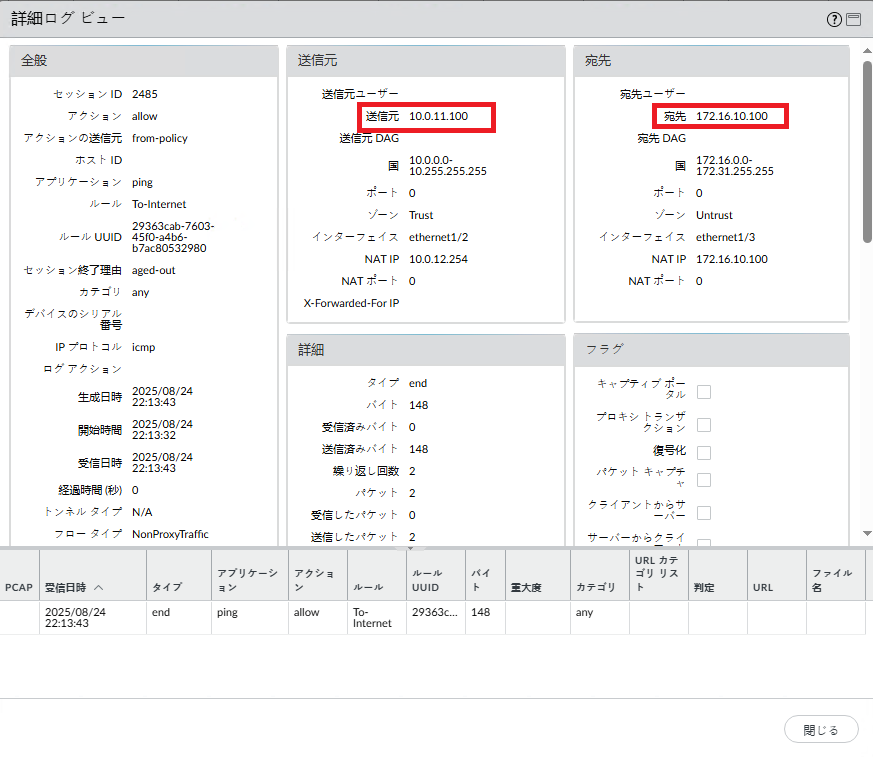

先頭のe) アイコンをクリックして、詳細ログを確認します。

アイコンをクリックして、詳細ログを確認します。

送信元IPアドレスが、クライアントPCのアドレスになり、宛先はSinkholeのIPアドレスです。この情報が、「10.0.11.100のクライアントPCは、マルウェア感染の疑いがある」という判断材料になります。

アンチスパイウェア機能の動作確認が完了しました。

続いて、次のセキュリティ機能である URL フィルタリング機能の検証に進めていきます。

URL フィルタリング

URL フィルタリングは、Web サイトをカテゴリごとに判定し、危険性の高いサイトや業務に不要なサイトへのアクセスを制御できる機能です。今回は、実際に URL フィルタリングの設定を行い、アクセスが制御される様子を確認していきます。

URLリストとURLフィルタのプロファイル作成

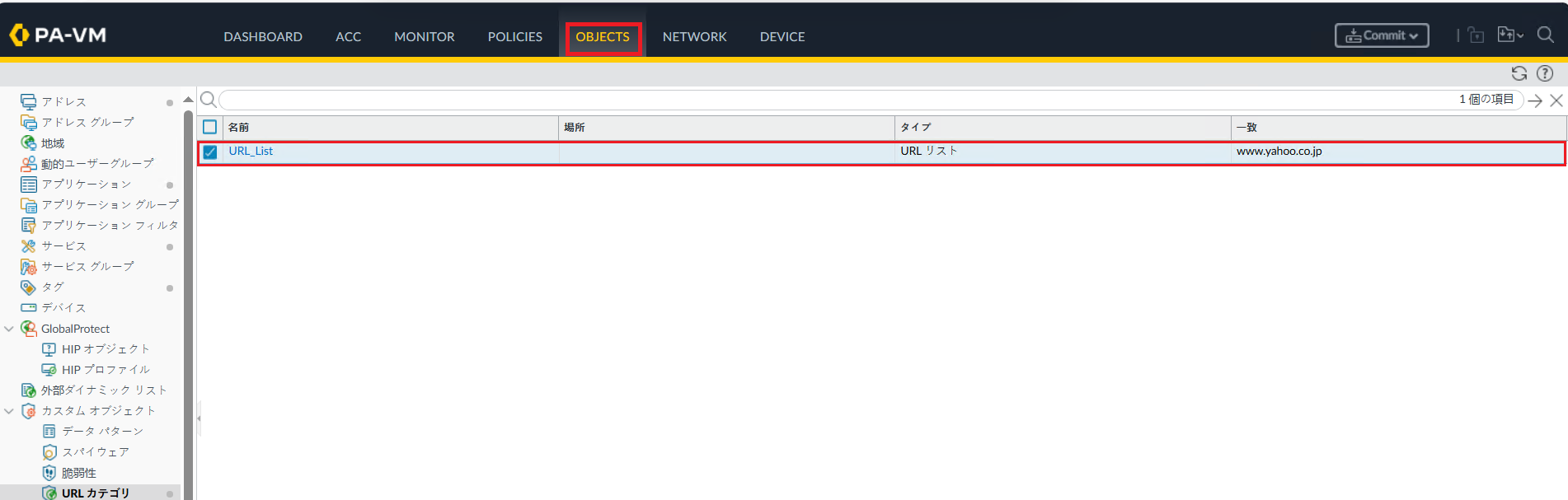

「Objects 」 → 「URLカテゴリ」→「追加」をクリックします。

名前に「URL_List(任意)」と入力し、「追加」をクリックします。

サイトのURLを記載して、「OK」をクリックします。

サイトのURLを記載して、「OK」をクリックします。

設定できたら、URLカテゴリーが登録された状態になります。

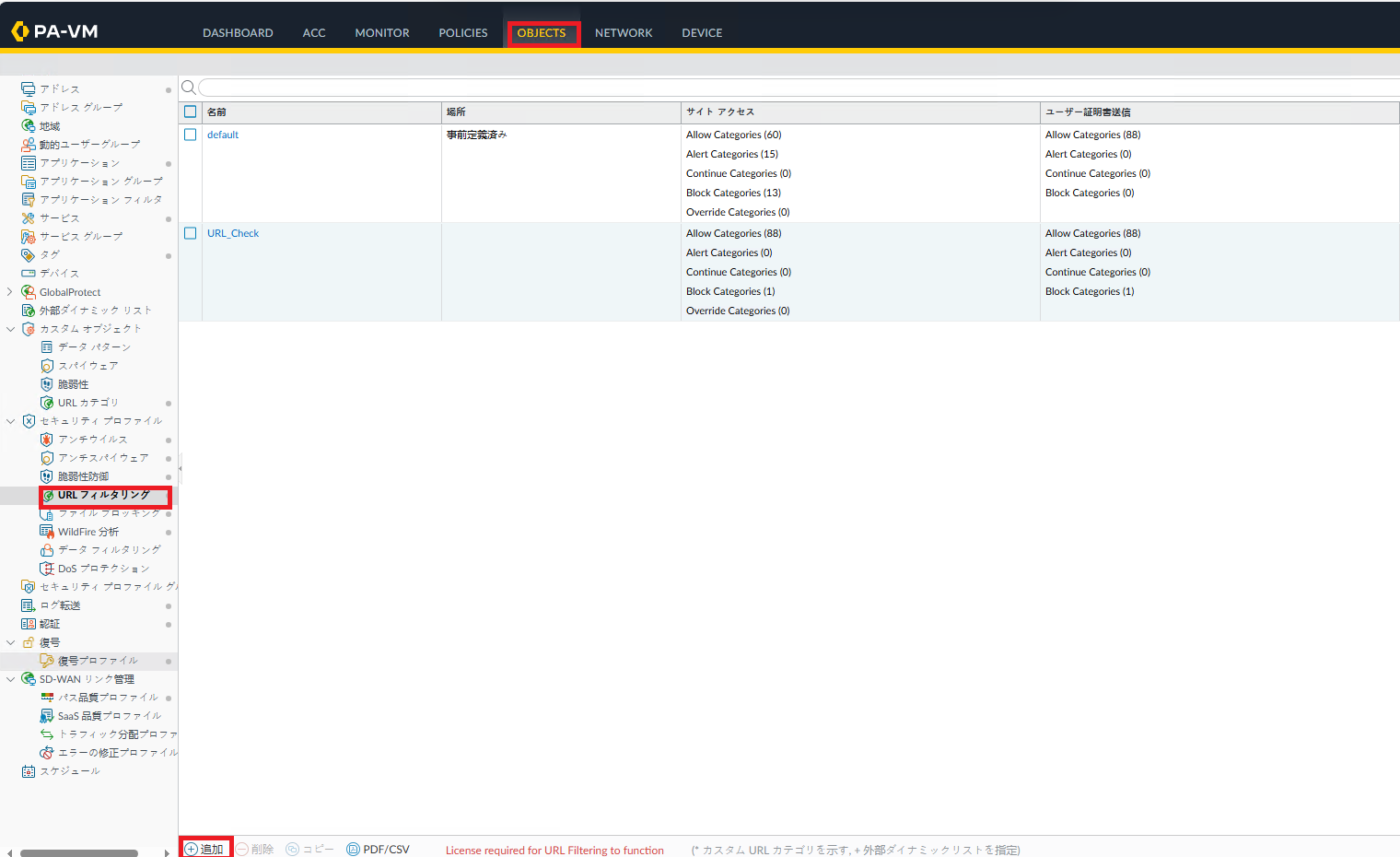

続いて、拒否のポリシーとして使えるようにするため、URLフィルタリングのプロファイルを作成します。

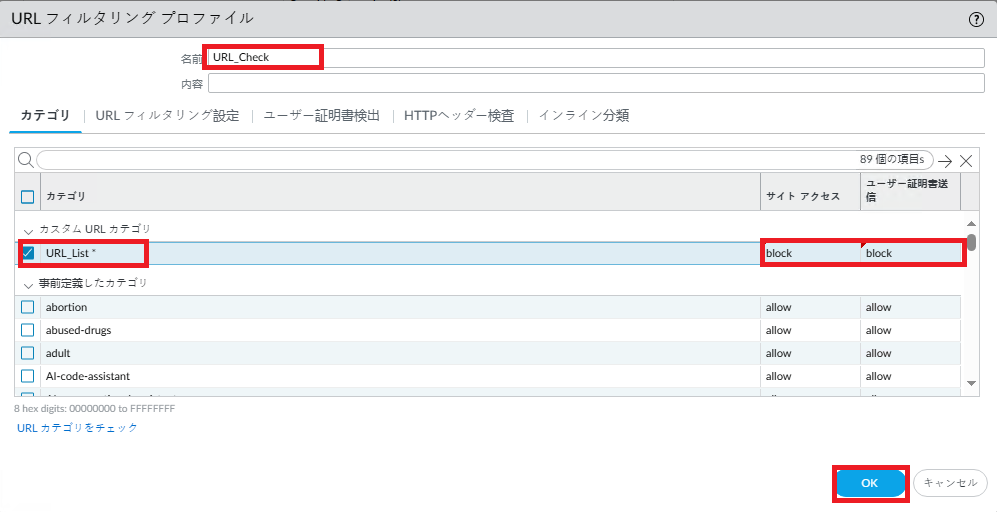

「Objects 」 → 「URLフィルタリング」→「追加」をクリックします。

URL フィルタリングのカスタムカテゴリを作成します。名前には 「URL_Check(任意)」 と入力します。続いて、カスタム URL カテゴリとして「URL_List」 を指定しサイトアクセス・ユーザー証明書送信ともに「block」に設定して、「OK」クリックします。

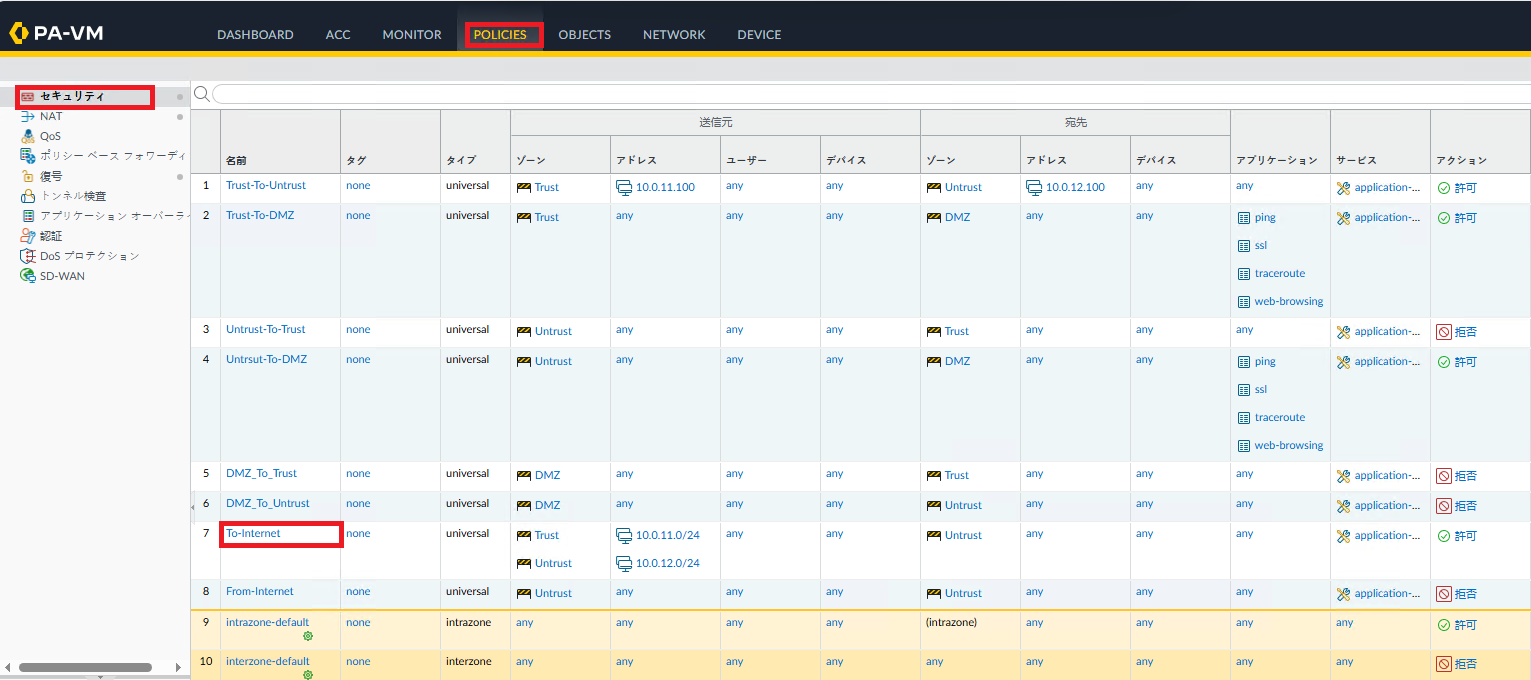

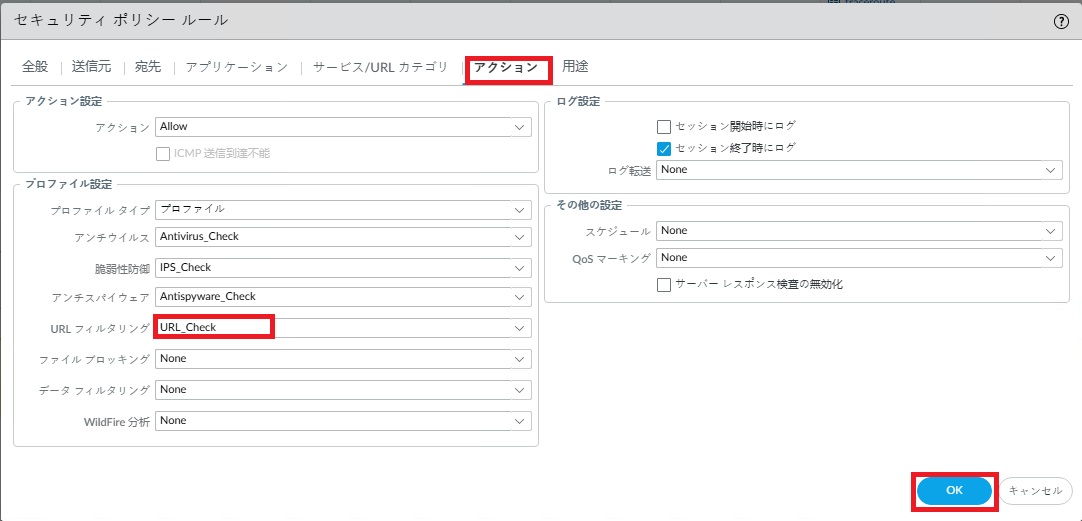

「Policies」 → 「セキュリティ」で表示された「To-Internet」ポリシーをクリックします。

「アクション」タブの「URL フィルタリング」で、「URL_Check」を選択し、「OK」をクリックします。

以下のように、プロファイル列にURL フィルタリングのプロファイルのアイコンが表示されます。

「コミット」を実施します。

URLフィルタリング動作確認

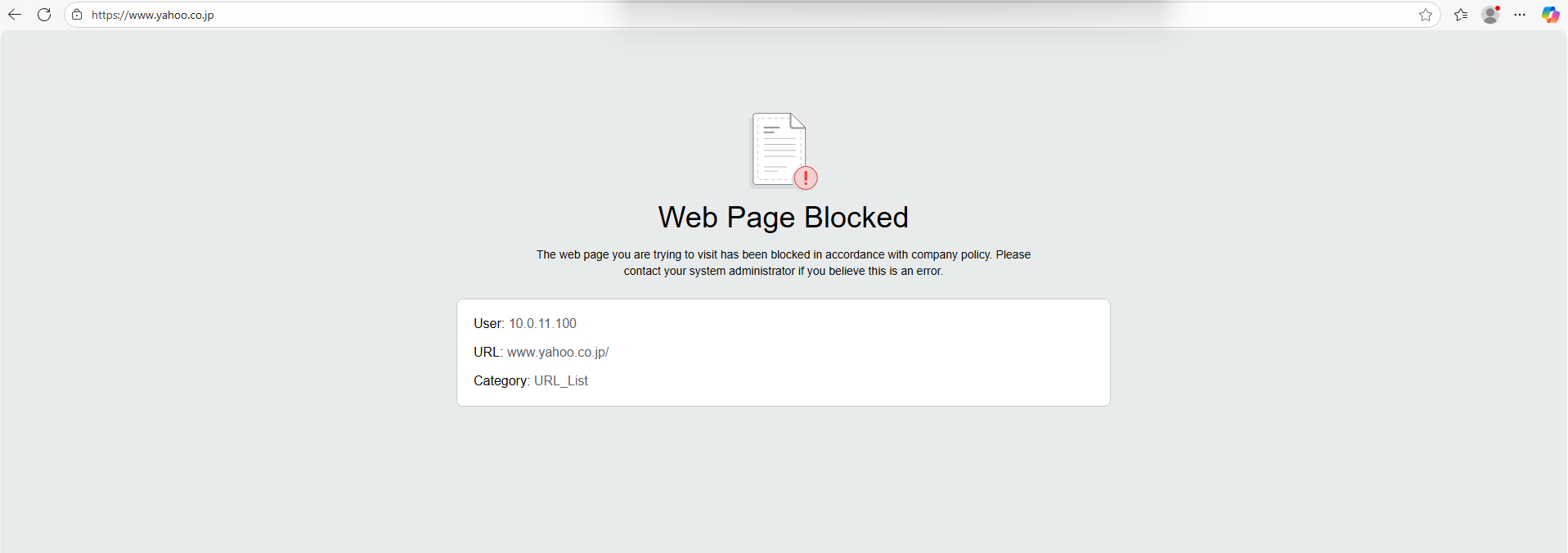

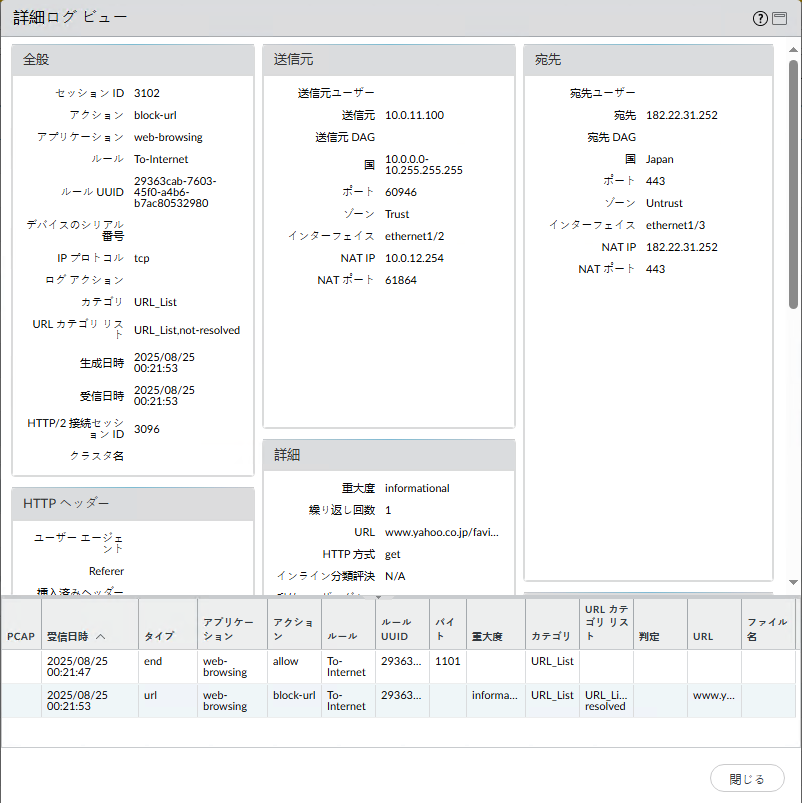

TrustサーバのWebブラウザから「www.yahoo.co.jp」へアクセスします。

以下のように、ブロックされたことを示す画面が表示されます。

「Monitor」 → 「URLフィルタリング」で、URLのフルパスを含んだログが確認できます。

先頭の アイコンをクリックして、詳細ログを確認することができます。

アイコンをクリックして、詳細ログを確認することができます。

ここまでで URL フィルタリング機能の動作確認 が完了しました。

指定したサイトカテゴリに対して、正しくアクセスが制御されることを確認できました。

まとめ

RELATED ARTICLE関連記事

2025.09.15

AWS環境でPaloAltoを構築してみた#5 ~PaloAlto設定_基本設定、ポリシー~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.14

AWS環境でPaloAltoを構築してみた#4 ~Webサーバおよび管理サーバの初期設定、Webサーバ構築~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.13

AWS環境でPaloAltoを構築してみた#3 ~各セグメントへのWebサーバおよび管理サーバ用インスタンスの作成~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.12

AWS環境でPaloAltoを構築してみた#2 ~Palo Alto 用インスタンスの作成~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.11

AWS環境でPaloAltoを構築してみた#1 ~AWS環境設定 VPC編~

- AWS

- クラウド

- セキュリティ

- ネットワーク

RELATED SERVICES関連サービス

Careersキャリア採用

LATEST ARTICLE

CATEGORY

- AWS (66)

- Azure (24)

- Databricks (18)

- GCP (27)

- Nutanix (14)

- Oracle Cloud Infrastructure(OCI) (19)

- Oracle Cloud VMware Solution(OCVS) (4)

- Oracle DB (92)

- Oracle Linux KVM (19)

- Python (3)

- Snowflake (22)

- Veeam Backup & Replication (13)

- インフラ (76)

- クラウド (137)

- コンテナ技術 (17)

- セキュリティ (22)

- データエンジニアリング (64)

- ネットワーク (21)

- 仮想基盤 (37)

- 生成AI (18)