前回までの手順で、AWS側とサーバの設定が完了しましたので、今回は、いよいよ Palo Alto側の設定に入っていきます。

ログイン(GUIアクセス有効化)

現状、Palo Altoのログインには、AWSで作成したキーペアを使用しなければならず、GUIでのアクセスが出来ません。

そこで、まずはCLI経由でパスワードを設定し、GUIアクセスを有効化します。

> ssh -i <AWSで作成したキーペア名> admin@10.0.10.254

ログインができたら、パスワードを設定します。

admin@PA-VM> configureadmin@PA-VM# set mgt-config users admin password・・・(中略)・・・admin@PA-VM# commitadmin@PA-VM# exit

パスワードの設定が完了したら、Palo AltoにGUIアクセスしログインをしてみます。

URL:https://10.0.10.254

ユーザ名:admin

パスワード:先ほど設定したパスワード

GUIでログイン後、ダッシュボードが表示されていると思います。ホップアップは無視してOKです。

Device設定

Device項目の設定に入っていきます。

ホスト名、DNS、NTPなど基本情報の設定を行います。

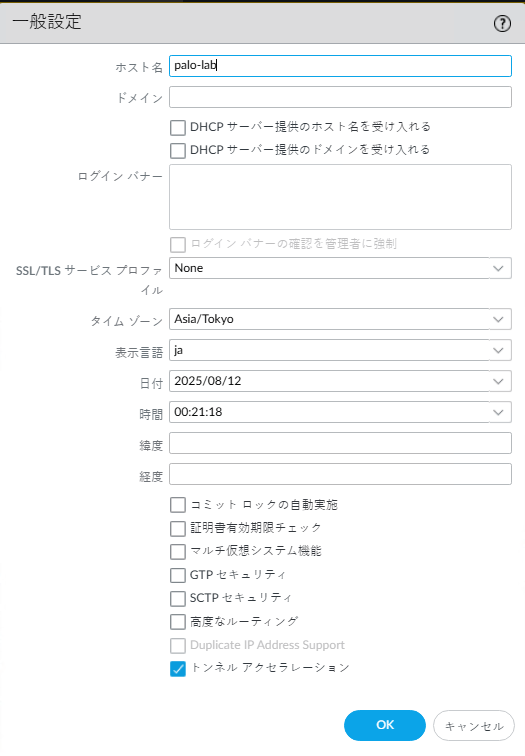

セットアップ

セットアップ > 管理の一般設定を設定します。

基本情報として下記の項目を設定します。

- ホスト名

- タイムゾーン

- 表示言語

- 日付

- 時間

続いて、

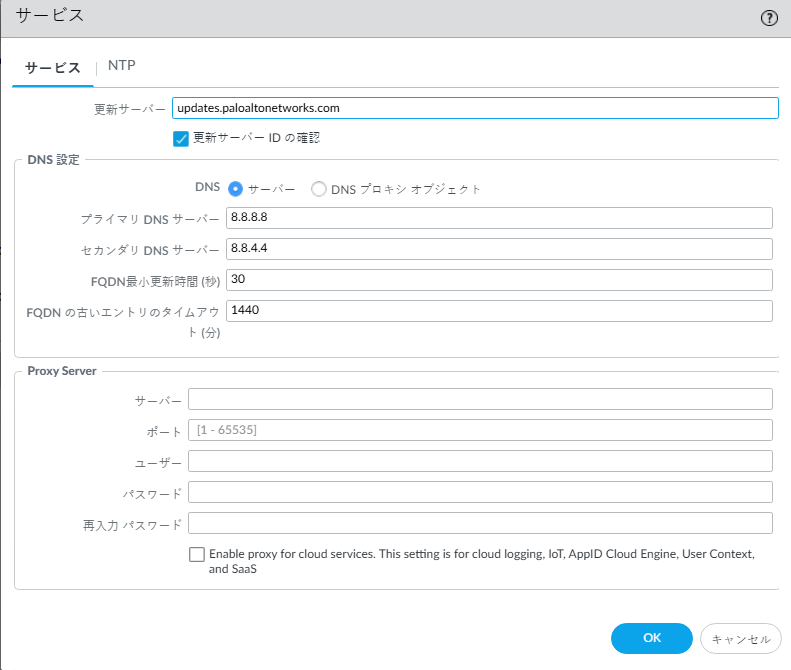

セットアップ > サービスのサービスを設定します。

ここまで設定出来たら一度コミットして反映させます。

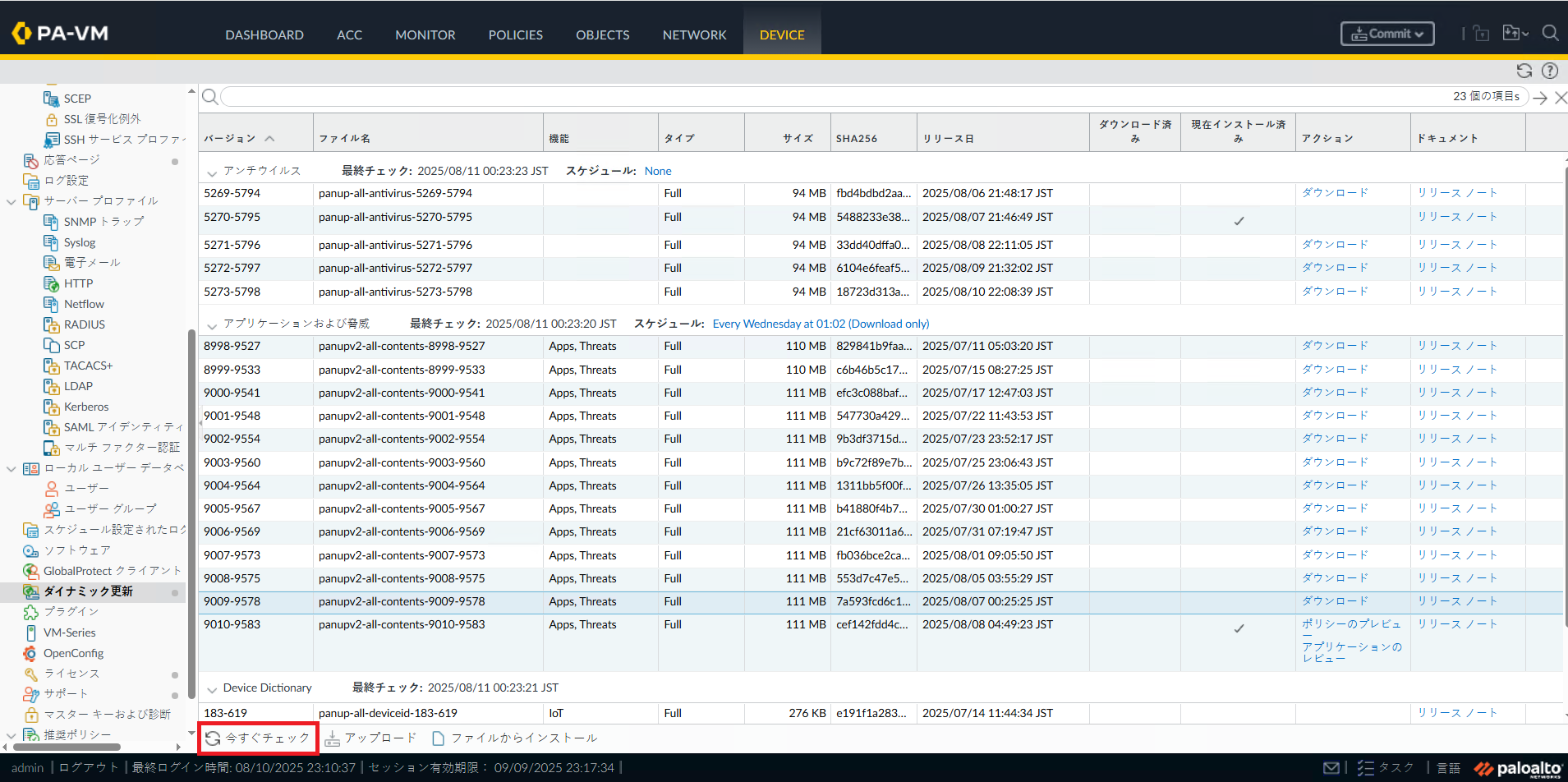

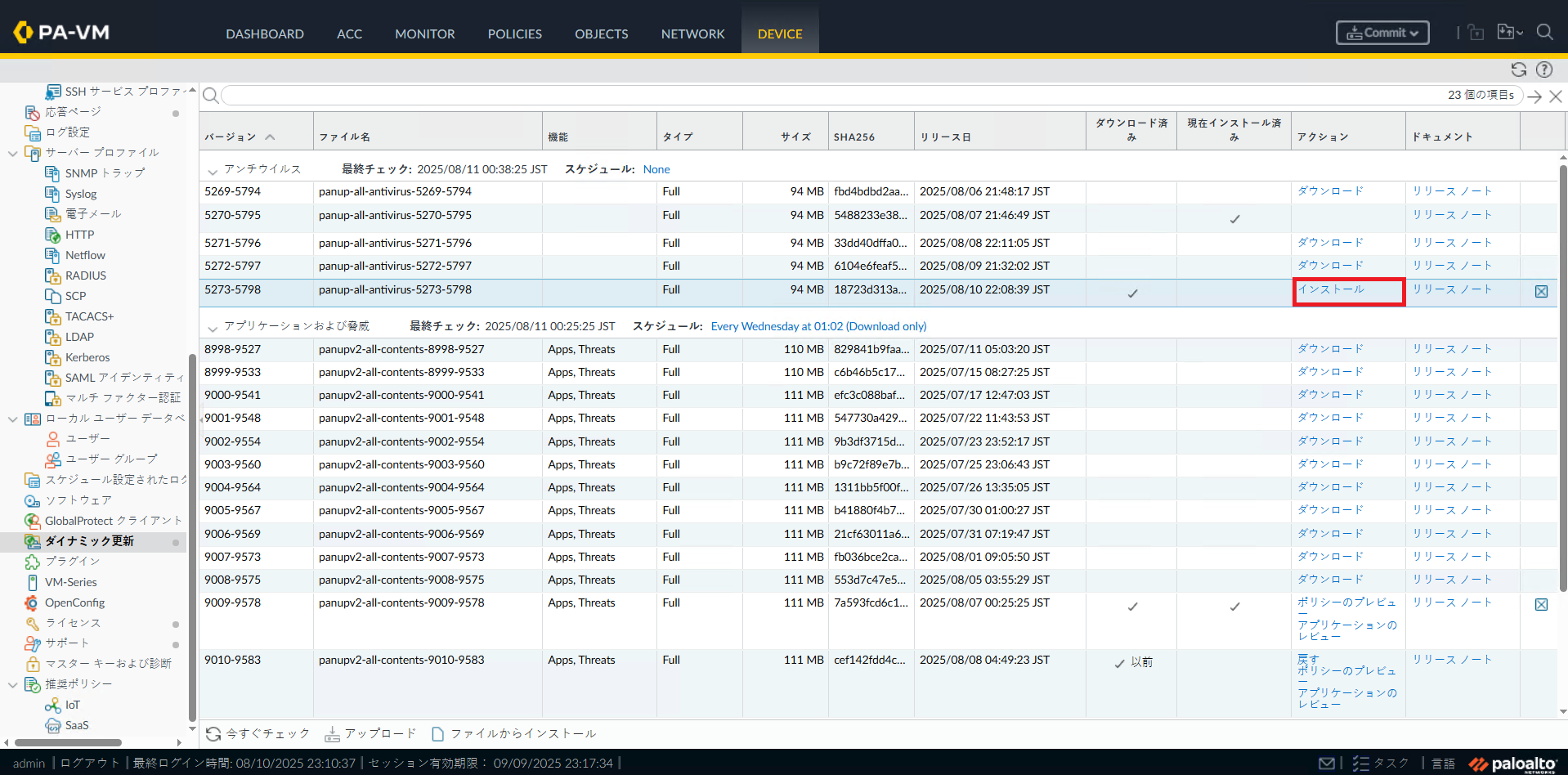

ダイナミック更新

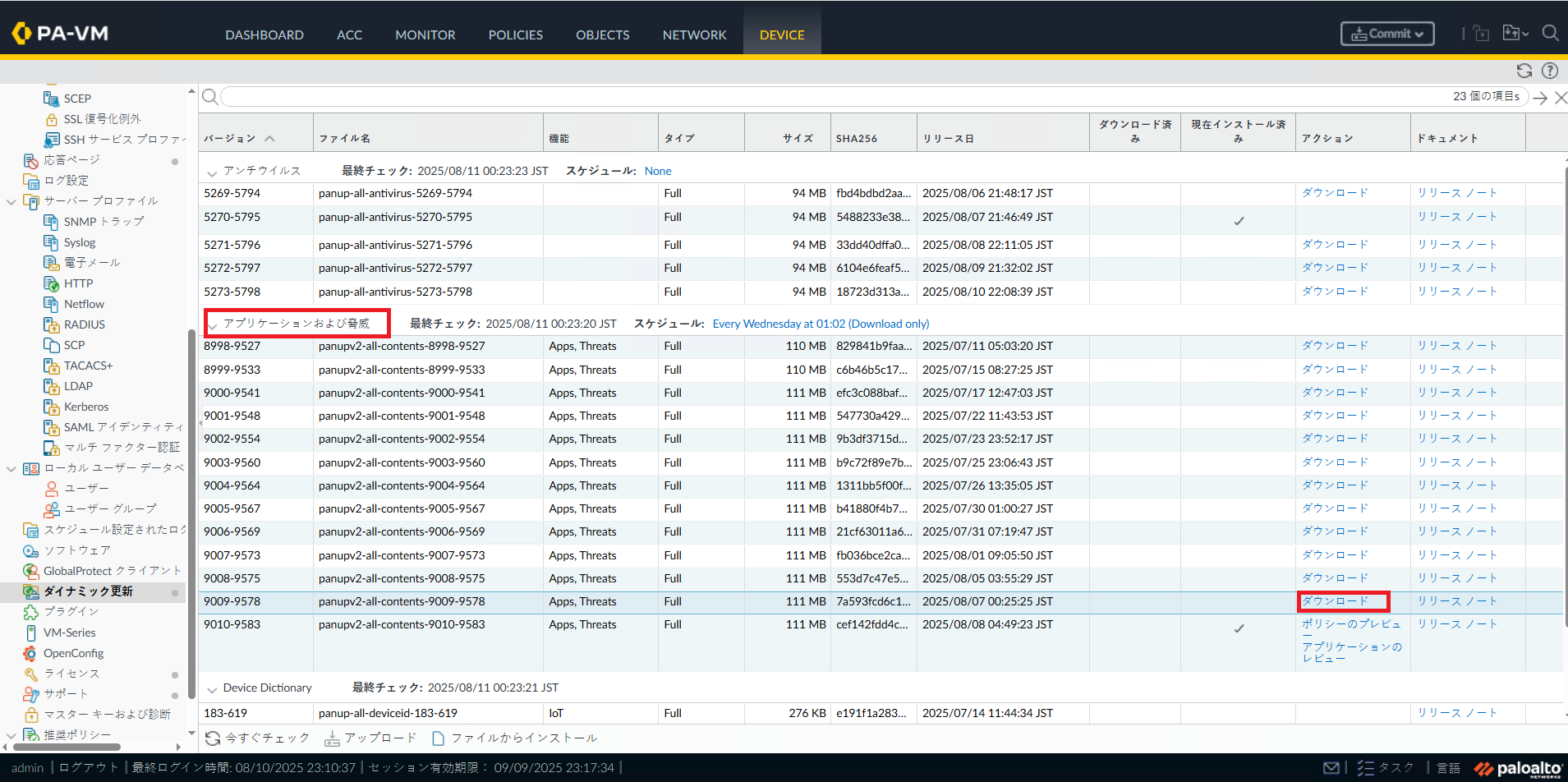

Palo Altoのセキュリティ機能を検証するために、シグネチャのダウンロードとインストールを行います。

※ブログ作成時とPalo Altoの構築時で時期が少しずれているため、写真では、すでにダウンロード/インストールが完了してるものがあります。

「今すぐチェック」をクリックします。

更新が完了したら、「アプリケーション及び脅威」にダウンロードできるファイルが追加されていきます。

構築時インストールしてあるものがあるため、今回は2025/08/07のファイルをダウンロードします。

※基本的には、最新をダウンロードするようにしてください。

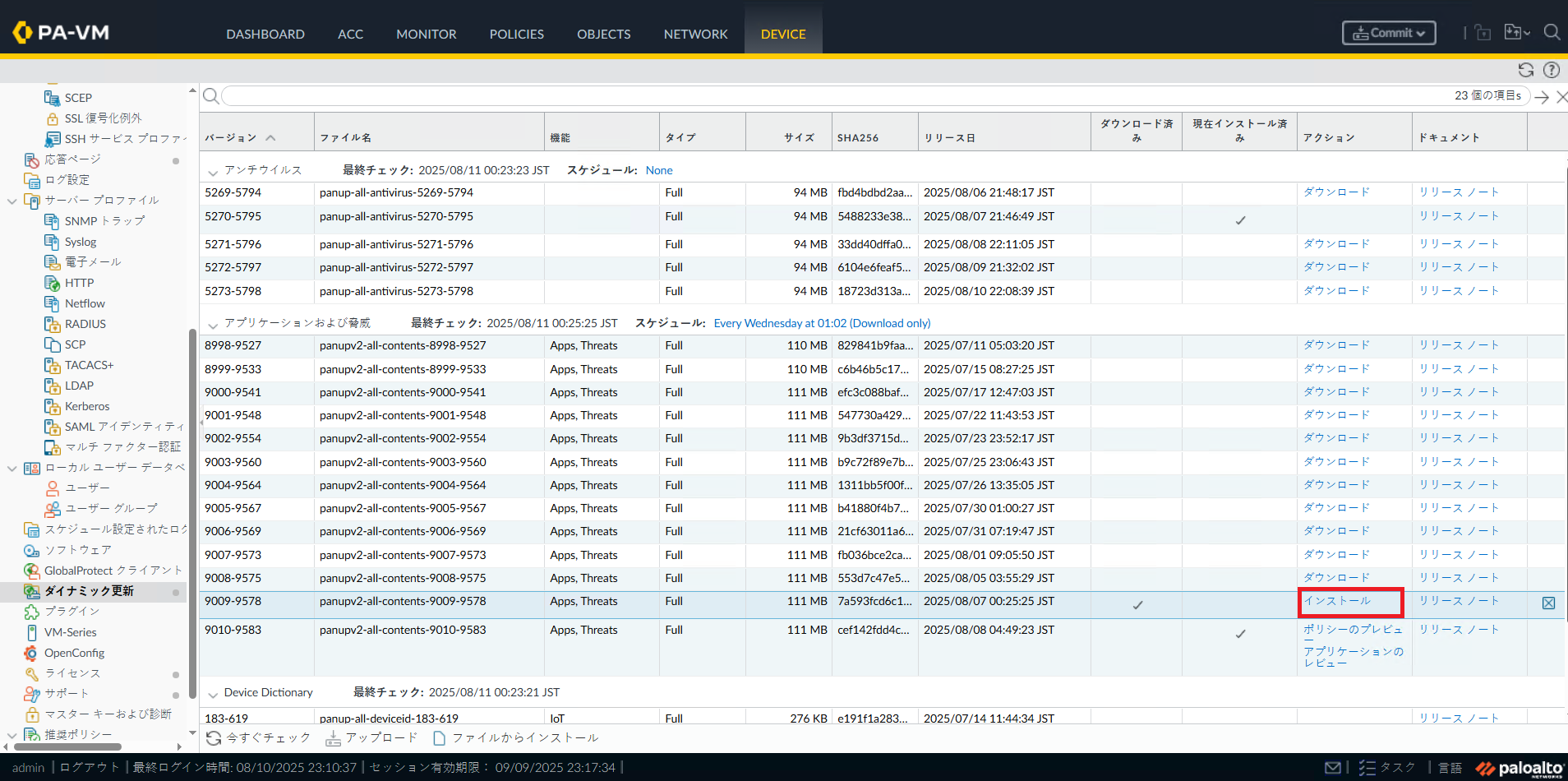

ダウンロードが完了するとダウンロード済みにチェックが入ります。

続いて、ダウンロードしたファイルには、インストールの表示があるためクリックします。

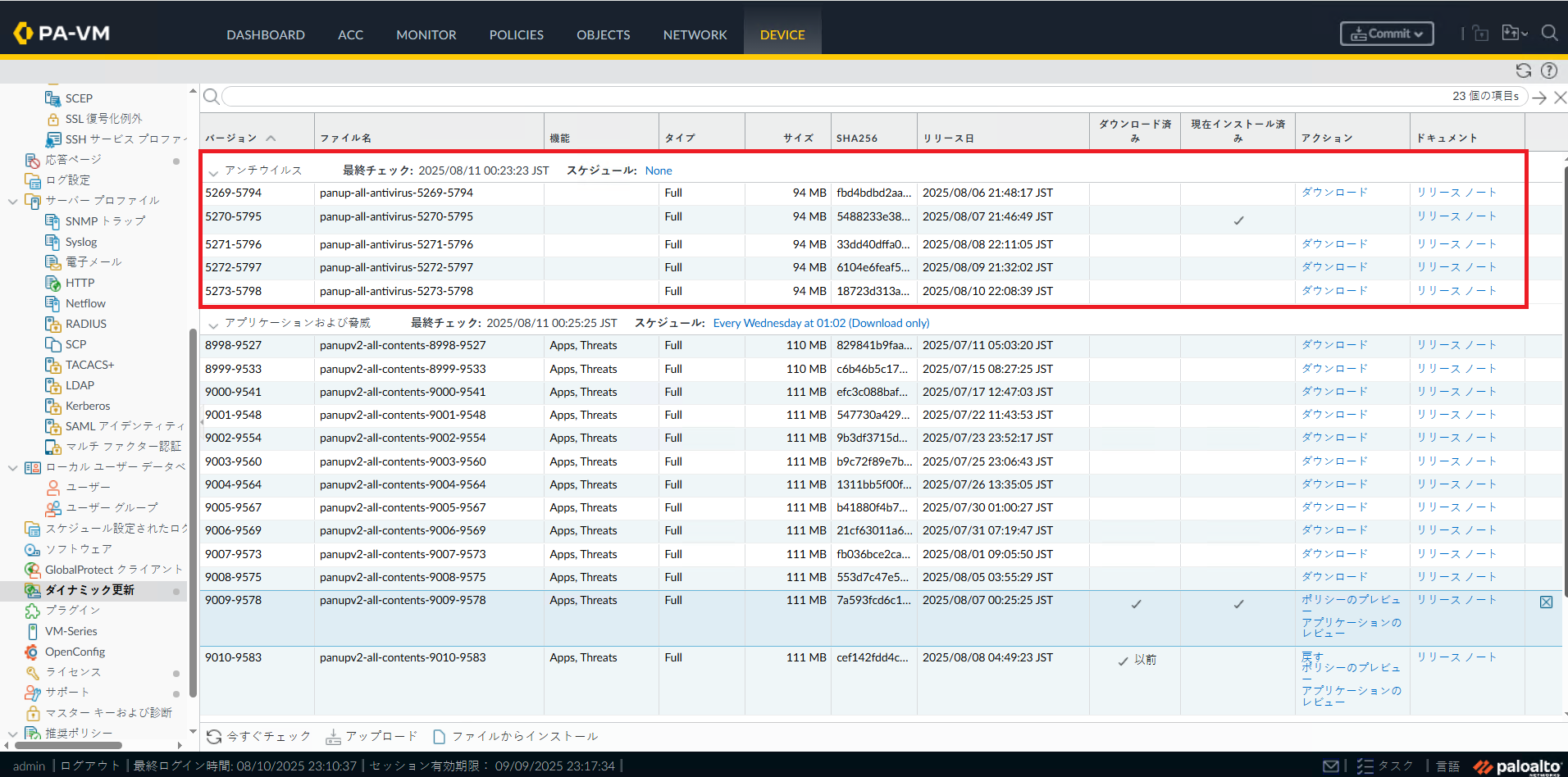

インストールが完了すると、アンチウイルスにもファイルが表示されるようになります。

※構築時に一度インストールが完了しているため、既に表示されています。

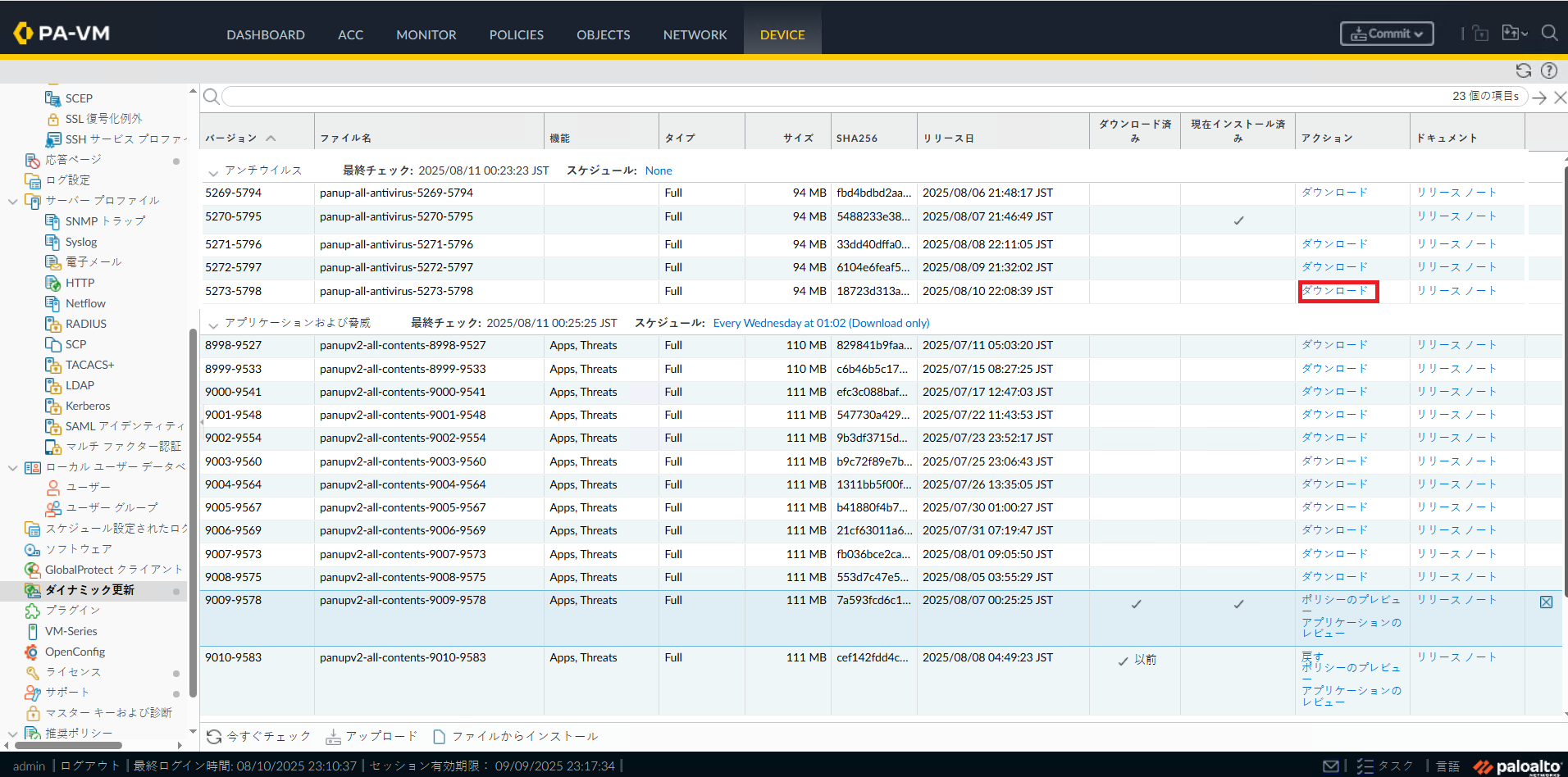

「アプリケーション及び脅威」と同様にファイルのダウンロード及びインストールをしていきます。

今回は、2025/08/10のものをダウンロードしていきます。

ダウンロードが完了後、ダウンロードしたファイルをインストールしていきます。

以上で、ダイナミック更新は完了となります。

Network設定

ここでは、ゾーン、インターフェース、ルータとネットワーク関連の設定を行います。

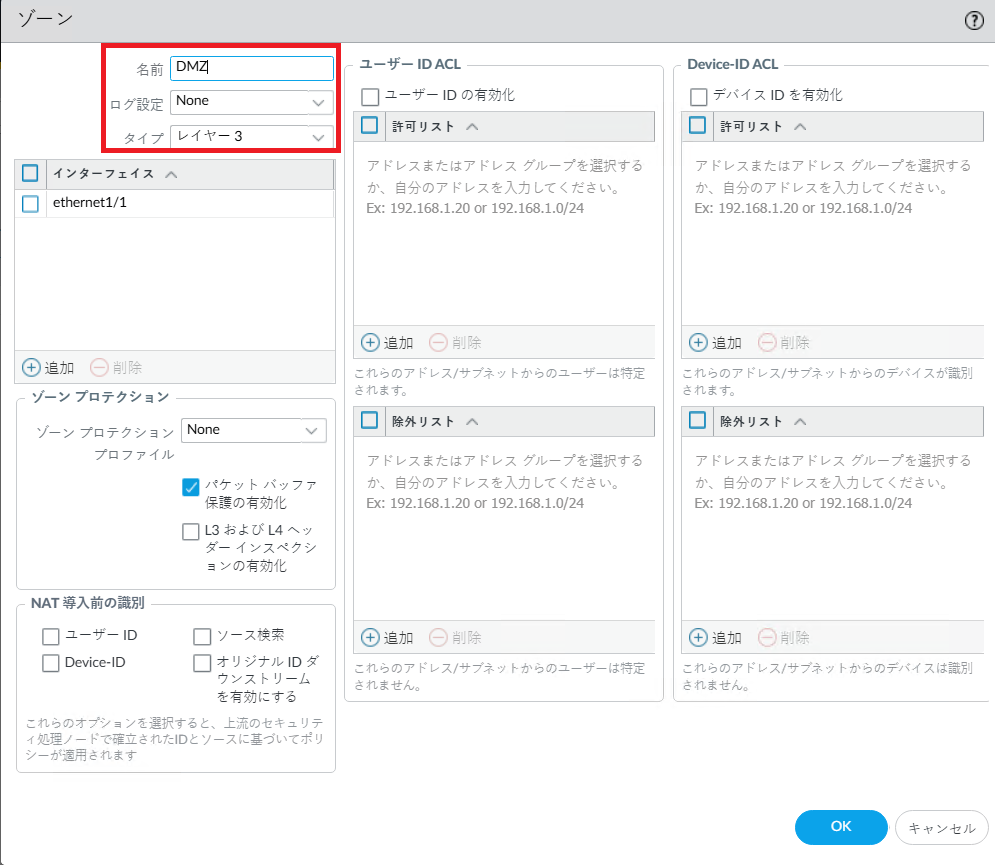

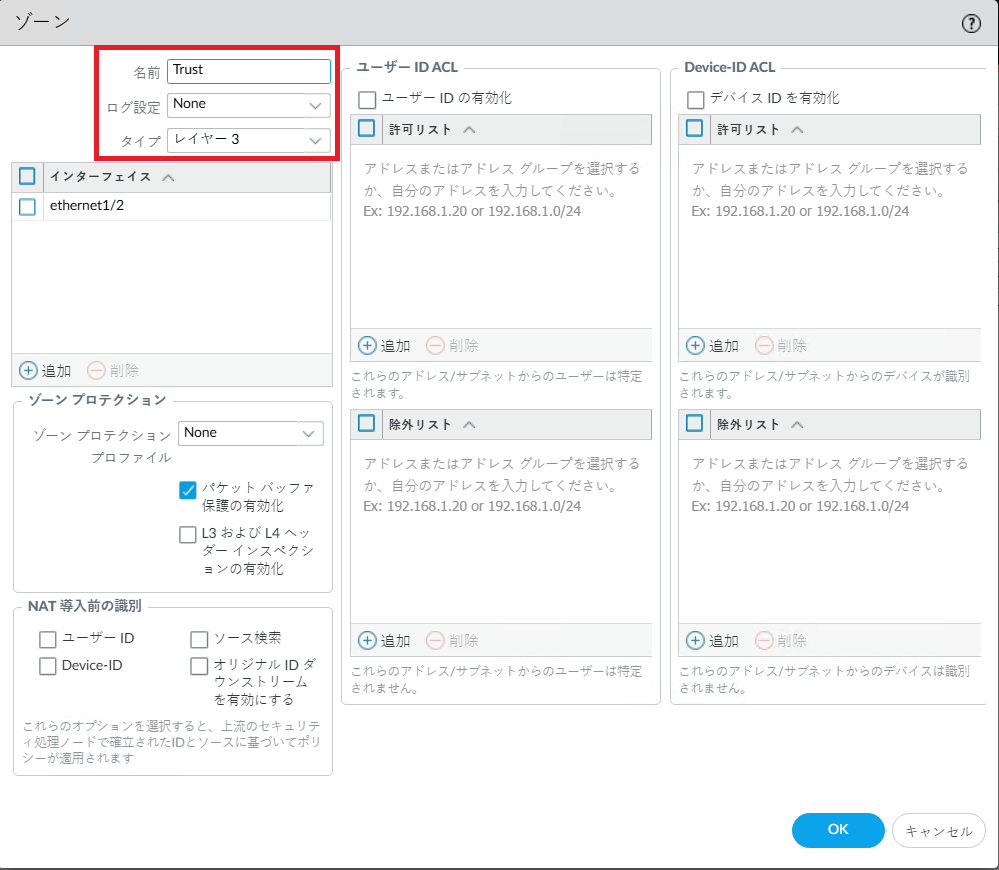

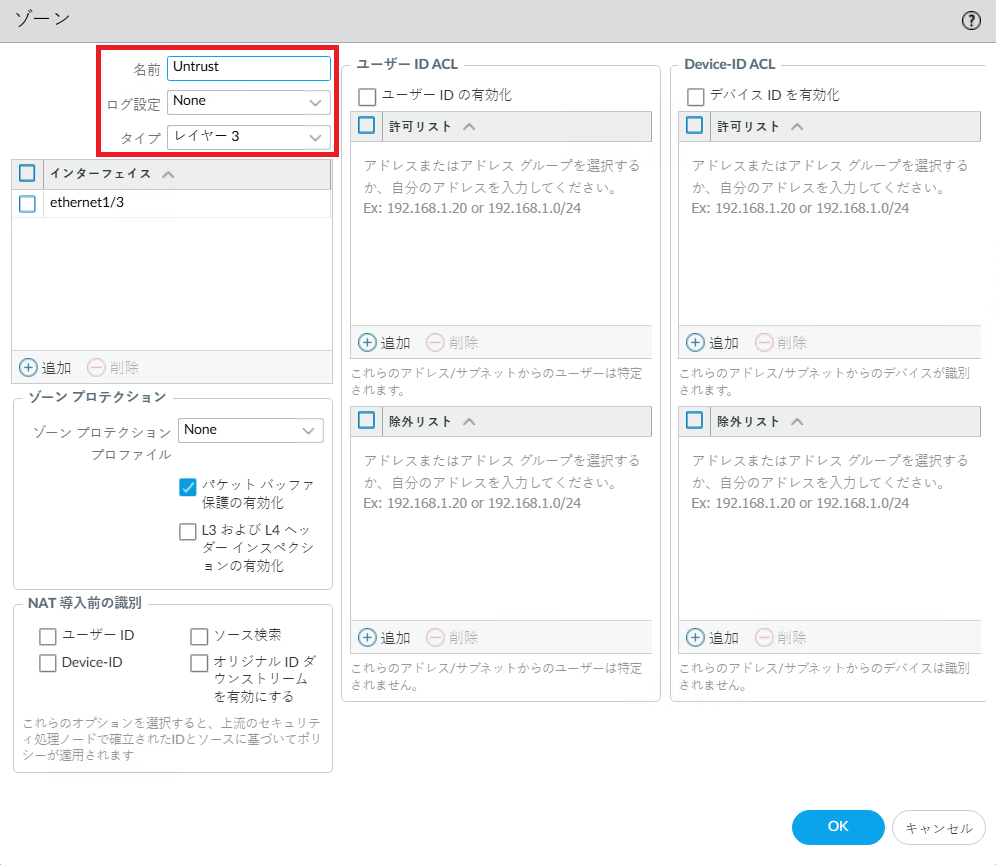

ゾーンの作成

各セグメント用のゾーンを作成します。

- DMZ

- Trust

- Untrust

DMZ

名前:DMZ

タイプ:レイヤー3

インターフェイス:インターフェイスの設定後自動的に関連付きます。

Trust

名前:Trust

タイプ:レイヤー3

Untrust

名前:Untrust

タイプ:レイヤー3

インターフェイス:インターフェイスの設定後自動的に関連付きます。

インターフェイスの設定

各セグメントのデフォルトゲートウェイとなるインターフェイスを設定します。

インターフェイスはAWSで設定しているため、IPアドレスはDCHPで受け取ります。

そのため、DCHPに設定後コミットし、CLIにて以下のコマンドでどのインターフェイスにどのIPアドレスが振られたか確認してくだい。

admin@palo-lab> show interface all

ethernet1/1

設定

インターフェイスタイプ:レイヤー3

仮想ルーター:default

セキュリティ ゾーン:DMZ (DHCPでDMZセグメントのIPが振られたため)

IPv4

タイプ:DHCPクライアント

詳細

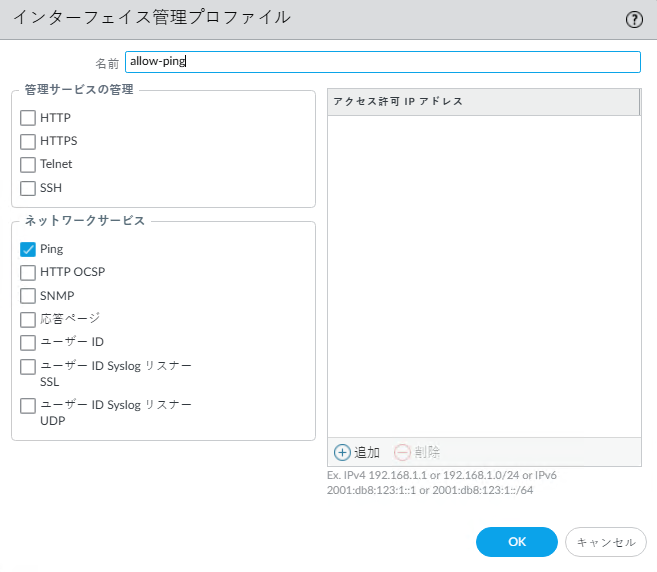

管理プロファイル:allow-ping (新規作成)

allow-pingを作成した意味は、各サーバからデフォルトゲートウェイに疎通確認を行うため。

Noneのままでも通信に問題はない。

ethernet1/2

設定

インターフェイスタイプ:レイヤー3

仮想ルーター:default

セキュリティ ゾーン:Trust (DHCPでTrustセグメントのIPが振られたため)

IPv4

タイプ:DHCPクライアント

詳細

管理プロファイル:allow-ping(ethernet1/1で作成したものを使用)

ethernet1/3

設定

インターフェイスタイプ:レイヤー3

仮想ルーター:default

セキュリティ ゾーン:Untrust (DHCPでUntrustセグメントのIPが振られたため)

IPv4

タイプ:DHCPクライアント

詳細

管理プロファイル:allow-ping(ethernet1/1で作成したものを使用)

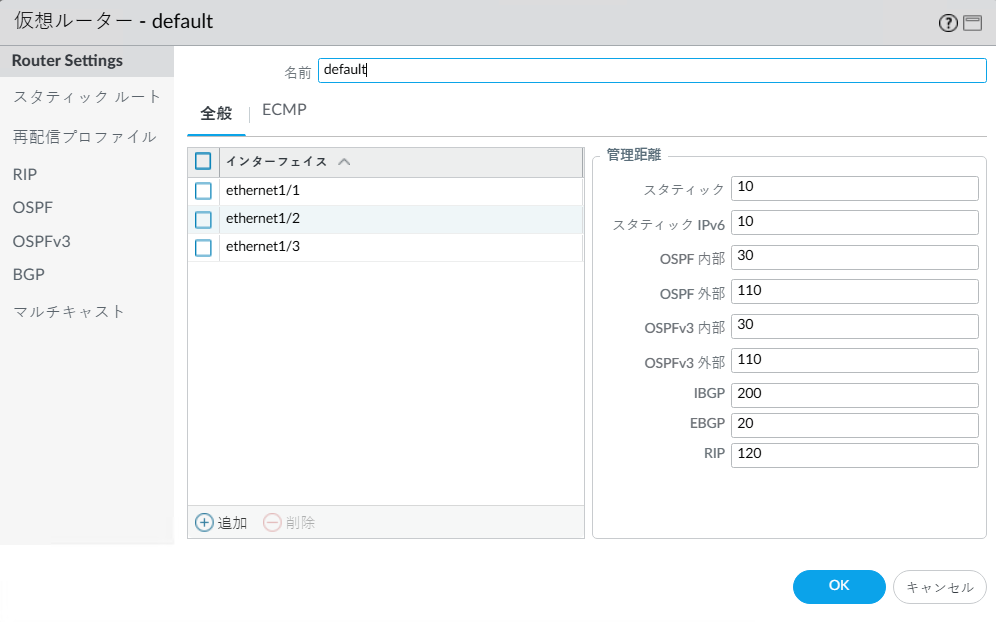

仮想ルーターの設定

インターネットに出るためのデフォルトゲートウェイを設定します。

defaultの仮想ルーターに設定を追加していきます。

Router Settingの項目では、defaultの仮想ルーターに紐づけられているインターフェイスが表示されます。

先ほど設定したインターフェイスが紐づけられていない場合は、「追加」から紐づけてください。

インターネットに出るためのルートを作成します。

default route

名前:default route

宛先:0.0.0.0/0

インターフェイス:ethernet1/3(AWS側でElasticIPを付与したインターフェイス)

ネクストホップ:10.0.12.1 (AWSが用意しているVPC用ルータのIPアドレスを指定)

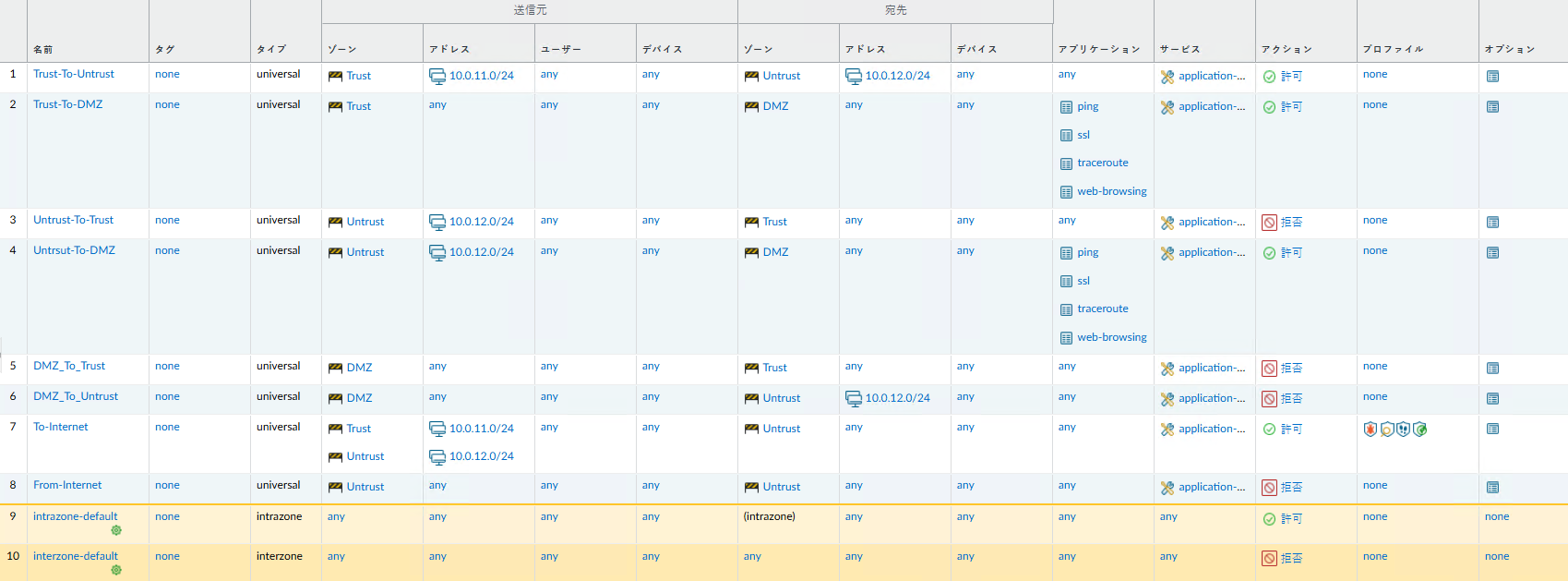

Policies設定

今回は、事前に決めた通信要件に沿って、ポリシーを作成していきます。

Policyの作成

通信要件

- Trust→Untrust:許可

- Trust→DMZ:Ping,Tracerote,Http,Httpsのみ許可

- Trust→インターネット:許可

- Untrust→Trust:拒否

- Untrust→DMZ:Ping,Tracerote,Http,Httpsのみ許可

- Untrust→インターネット:許可

- DMZ→Trust:拒否

- DMZ→Untrust:拒否

- インターネット→Trust:拒否

- インターネット→Untrust:拒否

通信要件に合わせポリシーを作成していきます。

この時、注意しなければならないのは、インターネットに出る際に使用するElasticIPがUntrustゾーンに紐づいていることです。

例えば、Trust→Untrustの通信では、Trustからインターネットへ出る通信も、Untrustセグメント内への通信も、同じポリシーを通ってしまいます。

これでは、柔軟なフィルタリングができません。そこで、ゾーンだけでなくアドレスでIPの範囲を絞ることで対応します。

実際に作成したポリシーはこんな感じです。

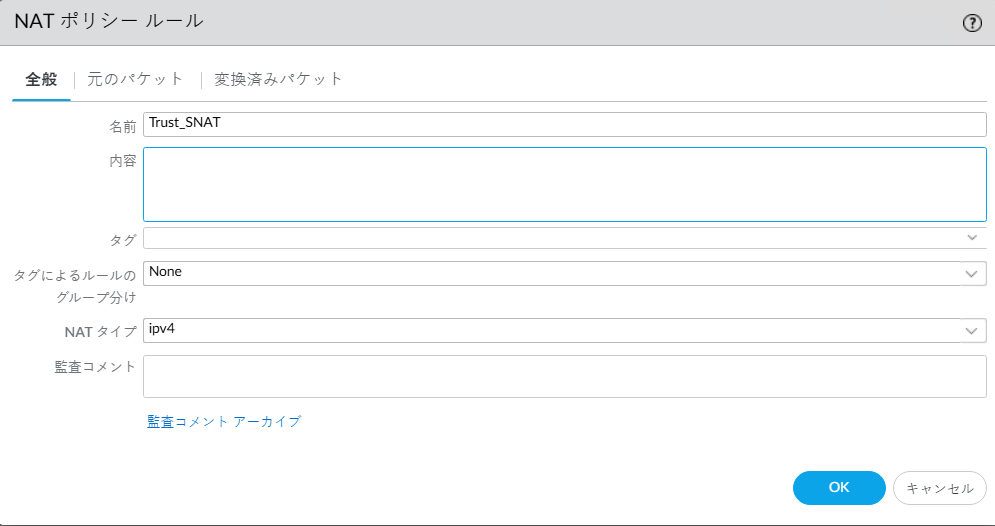

SNATの作成

戻り通信の維持のためSNATを設定します。

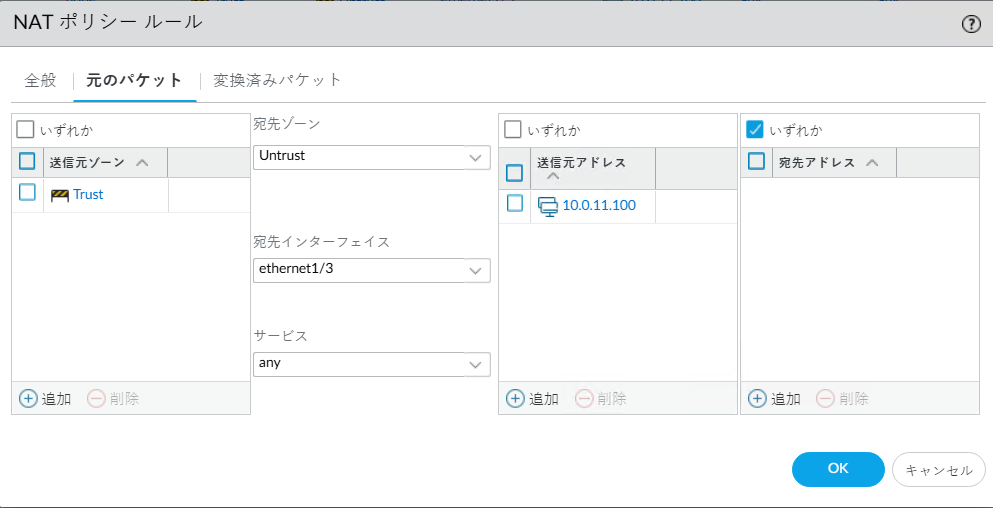

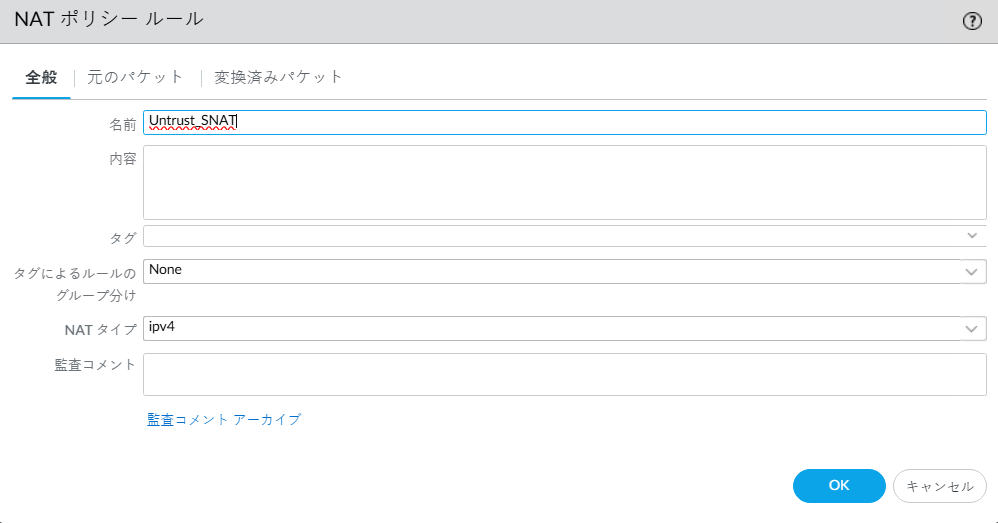

Trust_SNAT

全般

元のパケット

送信元ゾーン:Trust

宛先ゾーン:Untrust

宛先インターフェイス:ethernet1/3

サービス:any

変換済みパケット

送信元アドレスの変換

変換タイプ:ダイナミックIPおよびポート

アドレスタイプ:変換後のアドレス

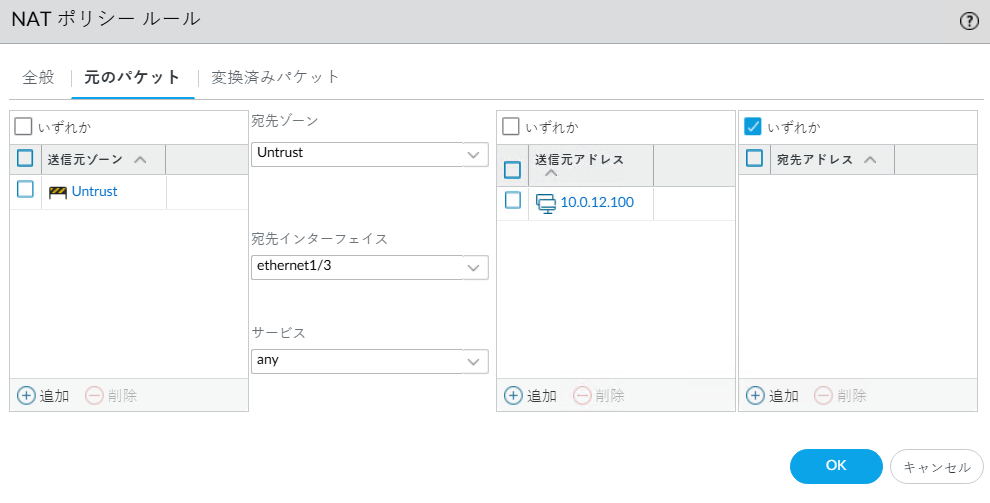

Untrust_SNAT

全般

元のパケット

送信元ゾーン:Untrust

宛先ゾーン:Untrust

宛先インターフェイス:ethernet1/3

サービス:any

送信元アドレス:10.0.12.100

変換済みパケット

送信元アドレスの変換

変換タイプ:ダイナミックIPおよびポート

アドレスタイプ:変換後のアドレス

変換後アドレス:10.0.12.254(Palo Altoのデフォルトゲートウェイ)

通信試験

ポリシーが正しく機能しているかを確認します。

実際に各ゾーンから通信を試し、その結果を Monitor > トラフィック 画面でチェックしていきます。

送信元:Trust

まずは Trustゾーン からの通信テストです。

送信元:Untrust

次に Untrustゾーン からの通信テスト。

送信元:DMZ

DMZゾーンからの通信では、Trust、Untrust両方とブロックされていることを確認できます。

インターネット間の通信

最後に、インターネット間の通信を確認します。

外向きは許可され、内向きはしっかり拒否されていることを確認できます。

以上が、Palo Altoの基本設定とポリシーの設定となります。

次回の手順では、Palo Altoのセキュリティ機能検証を行っていきます。

RELATED ARTICLE関連記事

2025.09.16

AWS環境でPaloAltoを構築してみた#6 ~PaloAlto設定及びセキュリティ機能検証~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.14

AWS環境でPaloAltoを構築してみた#4 ~Webサーバおよび管理サーバの初期設定、Webサーバ構築~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.13

AWS環境でPaloAltoを構築してみた#3 ~各セグメントへのWebサーバおよび管理サーバ用インスタンスの作成~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.12

AWS環境でPaloAltoを構築してみた#2 ~Palo Alto 用インスタンスの作成~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.11

AWS環境でPaloAltoを構築してみた#1 ~AWS環境設定 VPC編~

- AWS

- クラウド

- セキュリティ

- ネットワーク

RELATED SERVICES関連サービス

Careersキャリア採用

LATEST ARTICLE

CATEGORY

- AWS (66)

- Azure (24)

- Databricks (18)

- GCP (27)

- Nutanix (14)

- Oracle Cloud Infrastructure(OCI) (19)

- Oracle Cloud VMware Solution(OCVS) (4)

- Oracle DB (92)

- Oracle Linux KVM (19)

- Python (3)

- Snowflake (22)

- Veeam Backup & Replication (13)

- インフラ (76)

- クラウド (137)

- コンテナ技術 (17)

- セキュリティ (22)

- データエンジニアリング (64)

- ネットワーク (21)

- 仮想基盤 (37)

- 生成AI (18)