はじめに

最近は Palo Alto Networks 製品に触れる機会が増えてきたため、学習の一環として AWS環境上にPalo Altoを構築 してみました。

本シリーズでは、AWS上にPalo Altoを導入し、各セグメントにサーバを配置して 通信試験 を行ったうえで、セキュリティ機能である

IPS、アンチウイルス、アンチスパイウェア、URLフィルタリング の動作確認までを手順としてまとめています。

記事は 全6回構成 となっており、環境構築からセキュリティ検証までの流れを一通り解説しています。最後までご覧いただくことで、

AWS上でのPalo Alto環境の構築方法とセキュリティ機能の検証ポイントを体系的に理解できる内容になっています。

構成

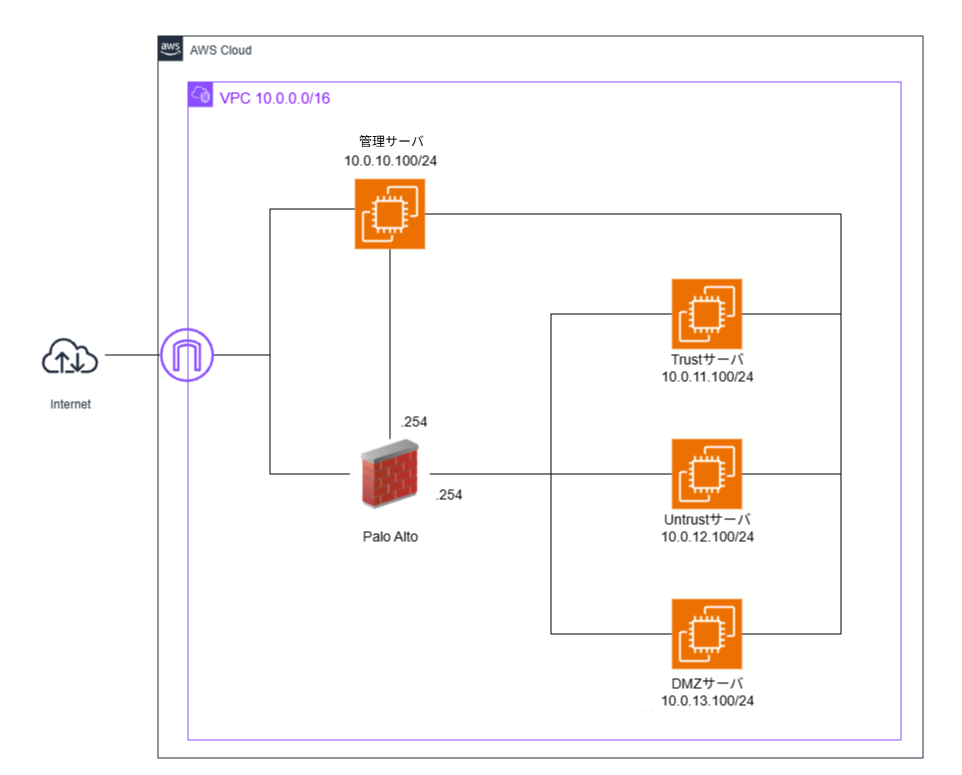

今回は、下記の要件で構成しました。

- Palo Alto及びサーバは、AWS上に用意

- 冗長構成無し

- 用意するセグメント

- Trust(社内想定)

- Untrust(社外想定)

- DMZ(Webサーバ)

- 管理(PaloAlto及び各サーバの管理用) - 各セグメントには、1台以上のサーバを用意。

VPC

まず、10.0.0.0/16のVPCを作成します。

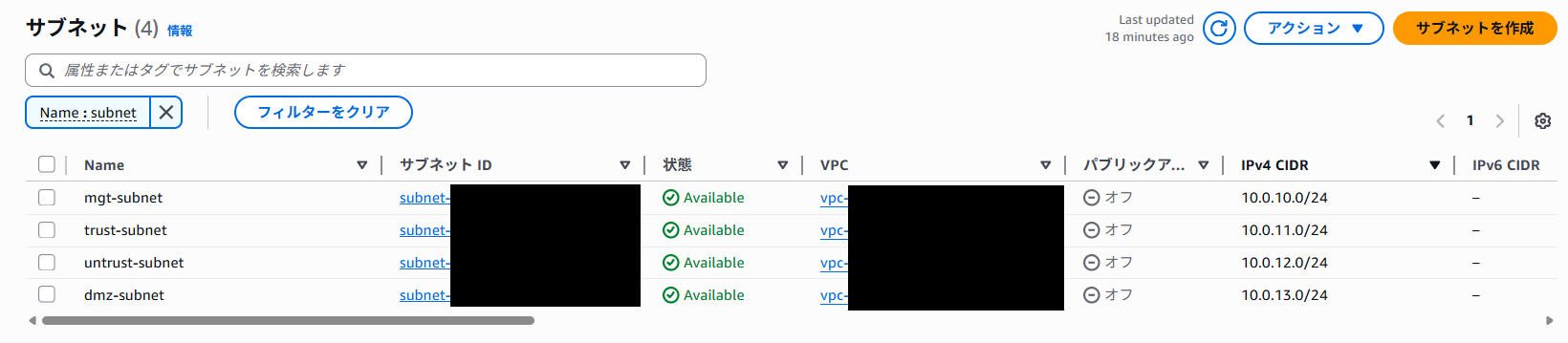

サブネット

各セグメント用のサブネットを作成します。

- 管理用サブネット:10.0.10.0/24

- Trust用サブネット:10.0.11.0/24

- Untrust用サブネット:10.0.12.0/24

- DMZ用サブネット:10.0.13.0/24

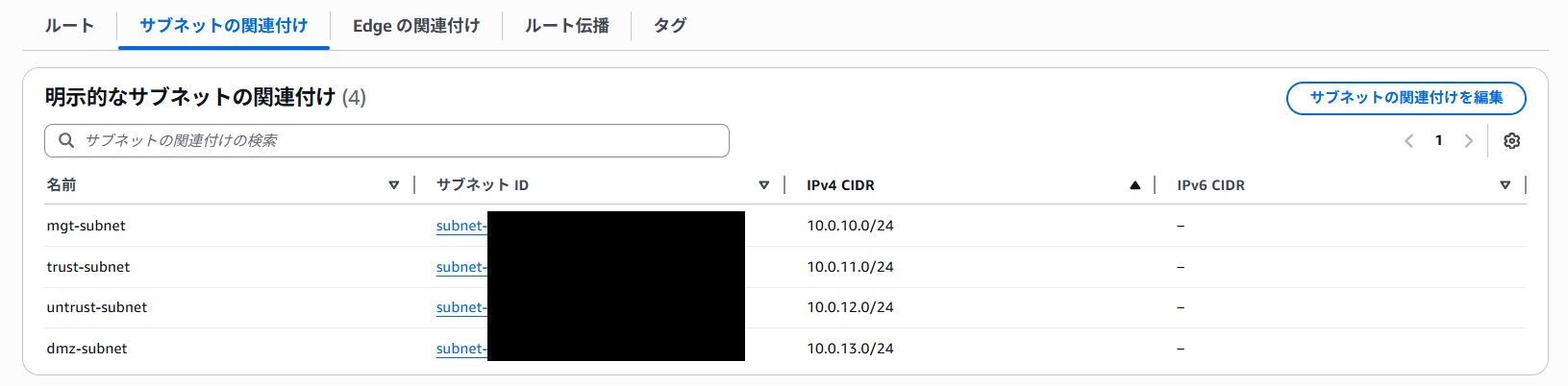

ルートテーブル

インターネットゲートウェイを作成し、ルートテーブルに経路を追加します。

通常であれば、VPC内の自動ルーティングによってサーバ間は直接通信できます。

ですが、今回はサーバ間の通信をPalo Alto経由でフィルタリングしたいため、AWS側のルートテーブルで経路を制御するのではなく、サーバ内のルートテーブルを使って、デフォルトゲートウェイをPalo Altoに向ける構成にしています。

ですが、今回はサーバ間の通信をPalo Alto経由でフィルタリングしたいため、AWS側のルートテーブルで経路を制御するのではなく、サーバ内のルートテーブルを使って、デフォルトゲートウェイをPalo Altoに向ける構成にしています。

セキュリティグループ

以下のセキュリティグループを作成します。

- Palo Alto管理ポート用

- Palo Altoサービスポート用

- 管理サーバ用

- Trust、Untrust、DMZサーバの管理ポート用

- Trust、Untrust、DMZサーバのサービスポート用

Palo Alto管理ポート用

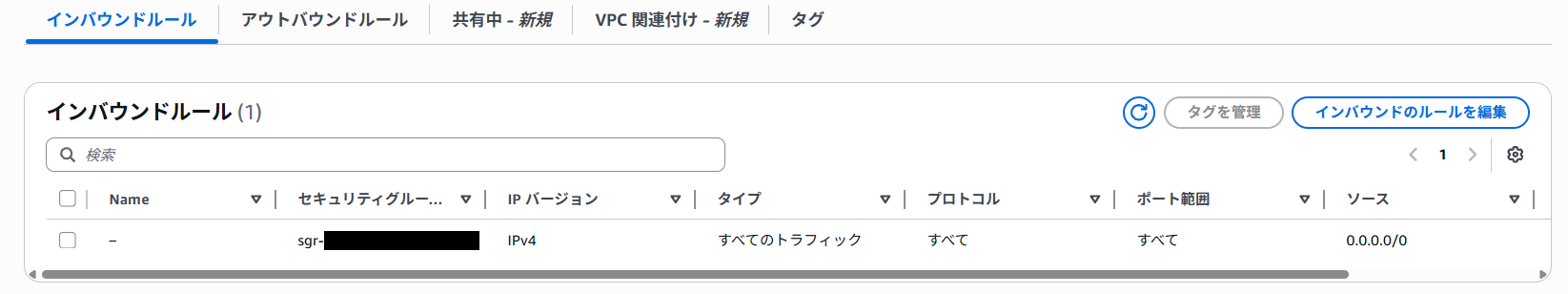

Palo AltoのGUI、CLI操作をするため、SSH,HTTPS通信のみを許可します。

Inbound

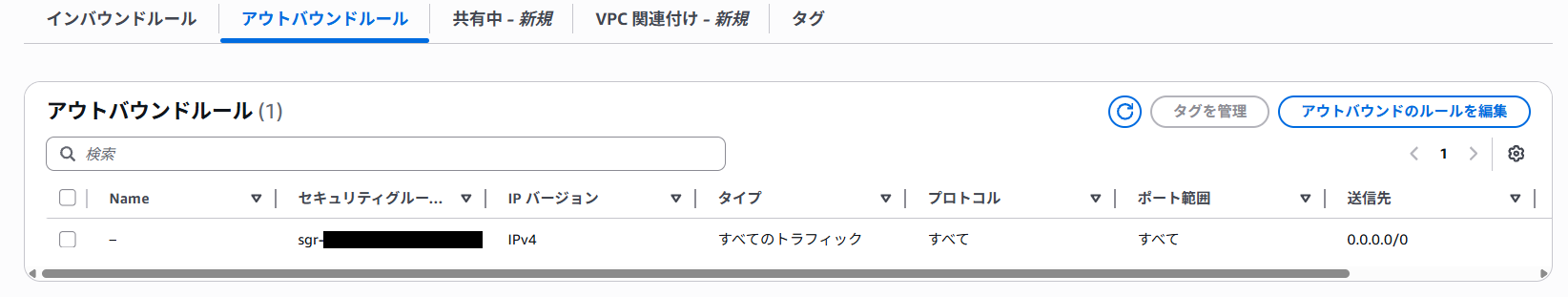

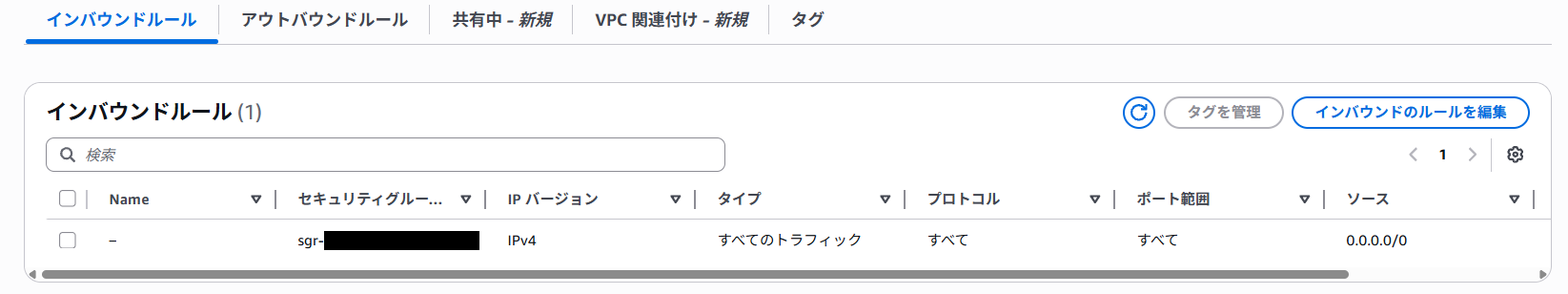

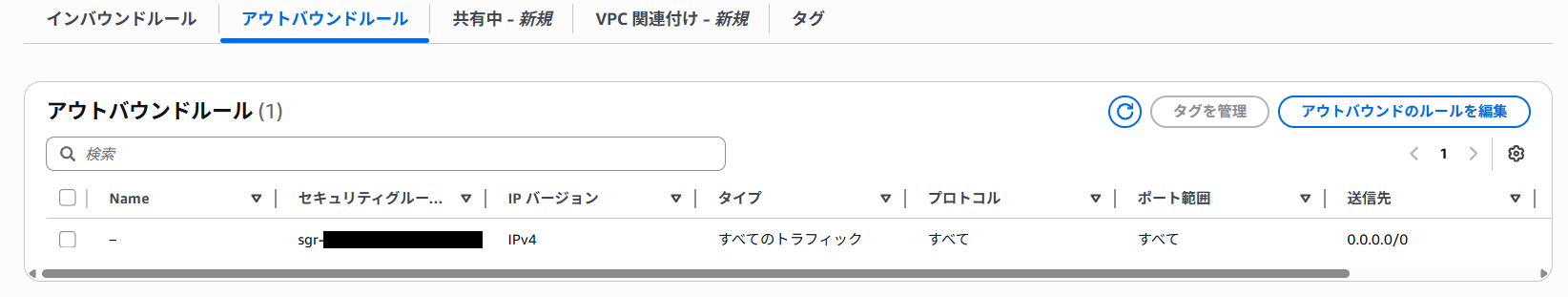

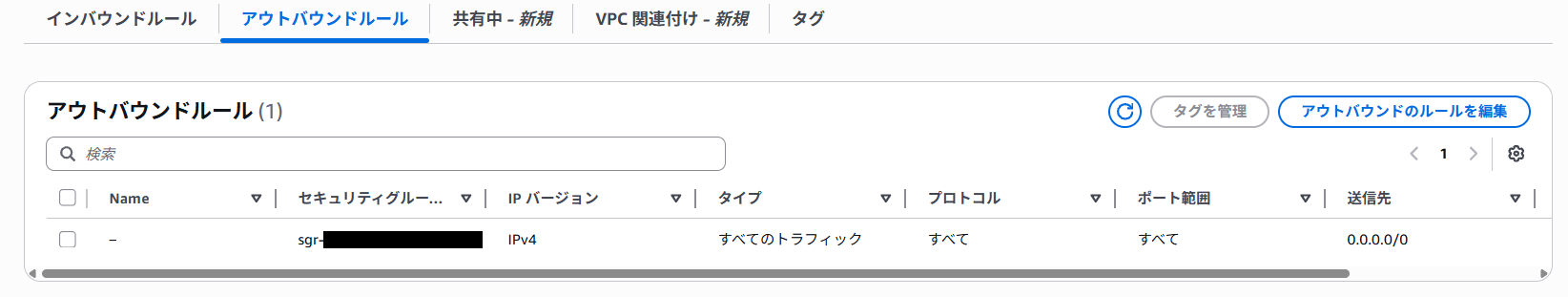

Palo Altoサービスポート用

Palo Altoのフィルタリングに制限を寄せるため、Inbound及びOutboundは全許可とします。

管理サーバ用

管理サーバにアクセスするために、自端末のグローバルIPのみを許可します。

Inbound

Inbound

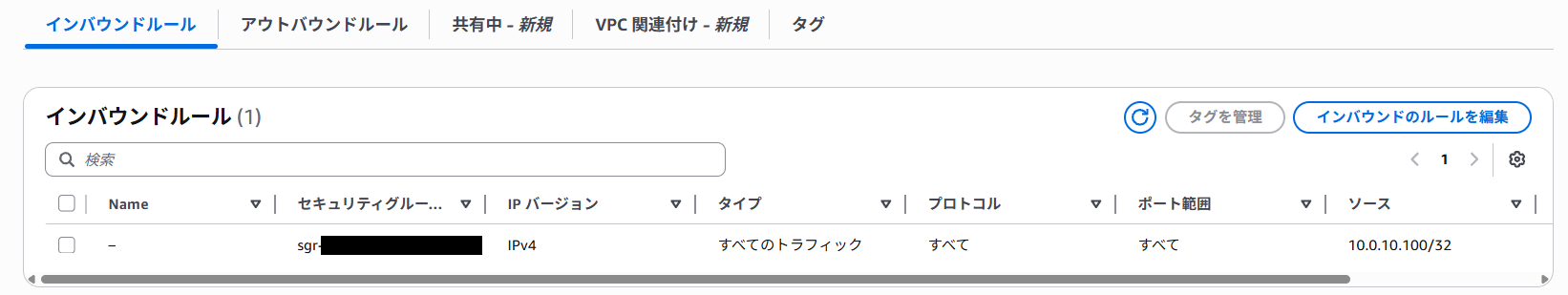

Trust、Untrust、DMZサーバの管理ポート用

各サーバを管理するために、Inboundで管理サーバの通信のみを許可します。

Inbound

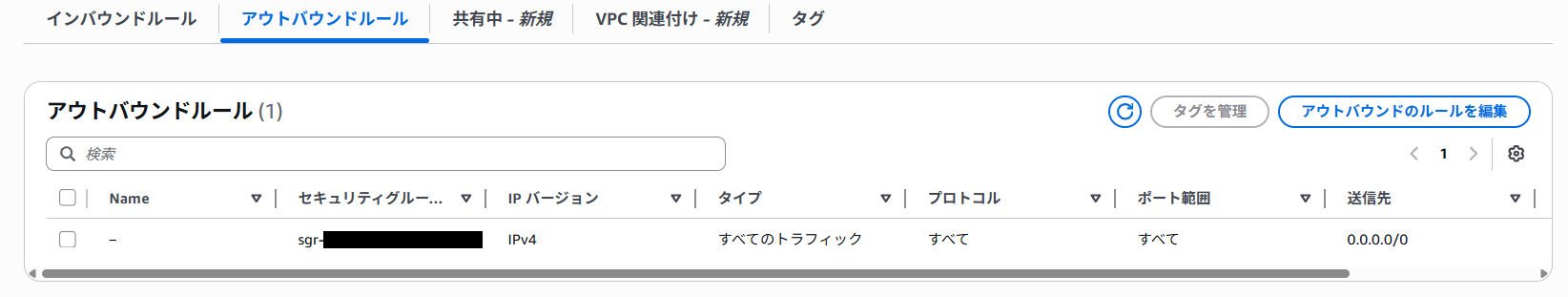

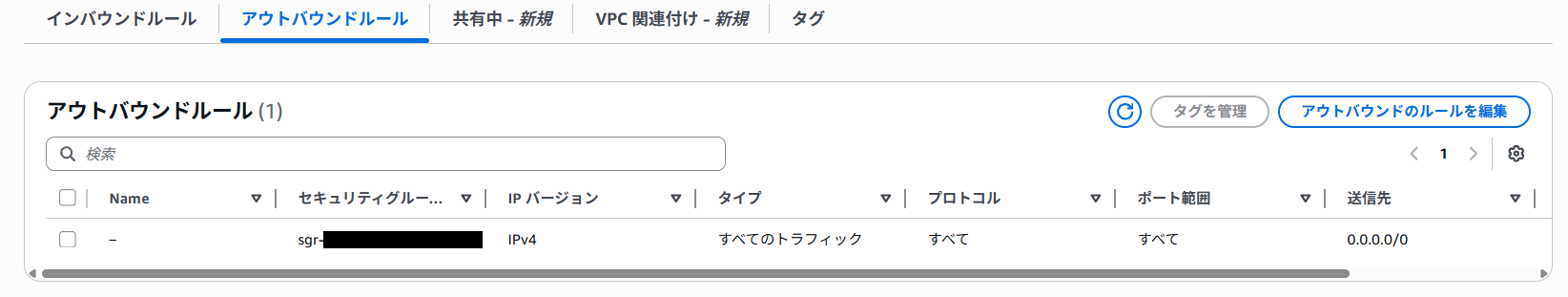

Trust、Untrust、DMZのサービスポート用

Palo Altoサービスポート用と同様に、Palo Altoのフィルタリングに制限を寄せるため、Inbound及びOutboundは全許可とします。

Inbound

Inbound

ここまでが、AWSのVPCまわりの設定となります。

次回の手順では、AWSのインスタンス作成と周辺環境の設定に入っていきます。

RELATED ARTICLE関連記事

2025.09.16

AWS環境でPaloAltoを構築してみた#6 ~PaloAlto設定及びセキュリティ機能検証~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.15

AWS環境でPaloAltoを構築してみた#5 ~PaloAlto設定_基本設定、ポリシー~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.14

AWS環境でPaloAltoを構築してみた#4 ~Webサーバおよび管理サーバの初期設定、Webサーバ構築~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.13

AWS環境でPaloAltoを構築してみた#3 ~各セグメントへのWebサーバおよび管理サーバ用インスタンスの作成~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.12

AWS環境でPaloAltoを構築してみた#2 ~Palo Alto 用インスタンスの作成~

- AWS

- クラウド

- セキュリティ

- ネットワーク

RELATED SERVICES関連サービス

Careersキャリア採用

LATEST ARTICLE

CATEGORY

- AWS (66)

- Azure (24)

- Databricks (18)

- GCP (27)

- Nutanix (14)

- Oracle Cloud Infrastructure(OCI) (19)

- Oracle Cloud VMware Solution(OCVS) (4)

- Oracle DB (92)

- Oracle Linux KVM (19)

- Python (3)

- Snowflake (22)

- Veeam Backup & Replication (13)

- インフラ (76)

- クラウド (137)

- コンテナ技術 (17)

- セキュリティ (22)

- データエンジニアリング (64)

- ネットワーク (21)

- 仮想基盤 (37)

- 生成AI (18)