前回までの手順で、Palo AltoをAWSに導入するための基礎的な準備が整いました。本記事では、Palo AltoのEC2インスタンスの構築を行い、さらにAWS側の周辺設定について解説します。

Palo Altoのインスタンスを構築

マネジメントコンソールにログインし、EC2サービスを開きます。次に「インスタンス」メニューから インスタンスの起動 をクリックします。表示された画面で「アプリケーションおよび OS イメージ (Amazon マシンイメージ)」の検索欄に 「Palo」 と入力して検索します。

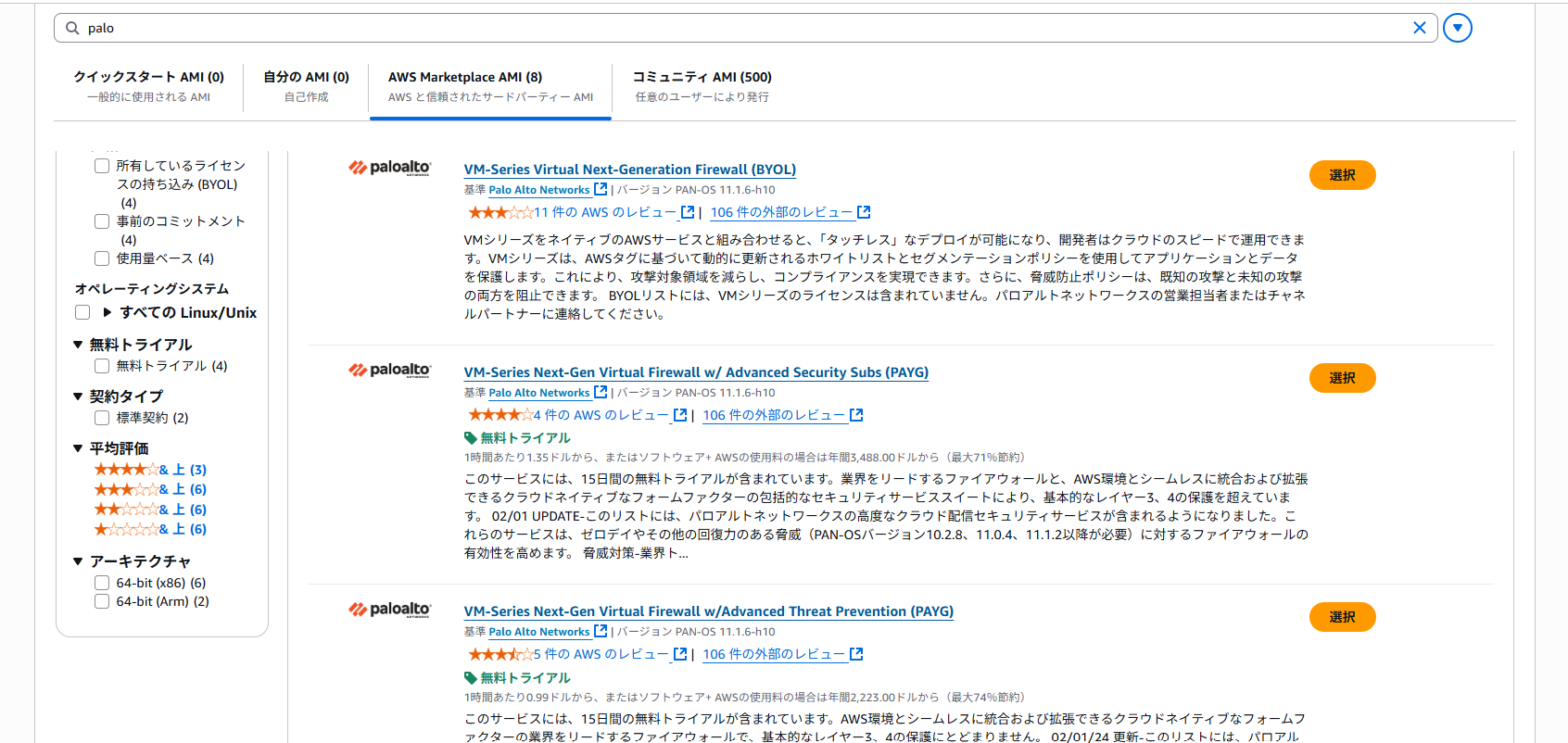

検索すると、AWS Marketplace AMI に以下の VM-Series が表示されます。利用するライセンス形態や必要な機能に応じて、適切な AMI を選択してください。今回は IPS/アンチウイルス/アンチスパイウェア などのセキュリティ機能を検証するため、「VM-Series Next-Gen Virtual Firewall w/Advanced Threat Prevention (PAYG)」 を選択します。

ここでは、利用するライセンス形態や必要な機能について説明します。

| AMI 名 | ライセンス形態 | 説明 |

|---|---|---|

| VM-Series Virtual Next-Generation Firewall (BYOL) | BYOL(Bring Your Own License) | 機能はライセンスに依存(Threat Prevention / URL Filtering / WildFire などは別途契約 |

| VM-Series Next-Gen Virtual Firewall w/ Advanced Security Subs (PAYG) | PAYG(従量課金) | Threat Prevention、URL Filtering、WildFire、GlobalProtect 等のサブスクリプションがセット |

| VM-Series Next-Gen Virtual Firewall w/ Advanced Threat Prevention (PAYG) | PAYG(従量課金) | Threat Prevention(IPS / アンチウイルス / アンチスパイウェア 等)中心 |

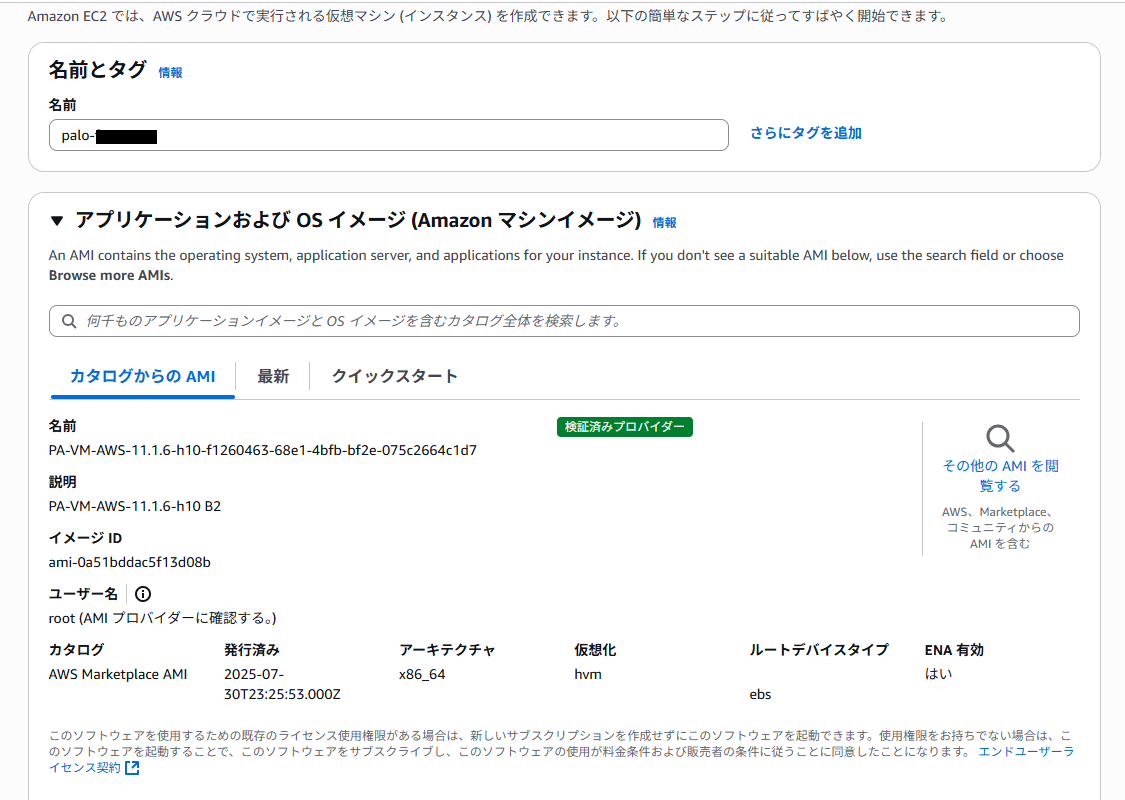

AMI を選択したら、「今すぐ購読」 をクリックすると、カタログから対象の OS イメージが表示されます。そのまま進めて、インスタンスの名前も設定していきます。

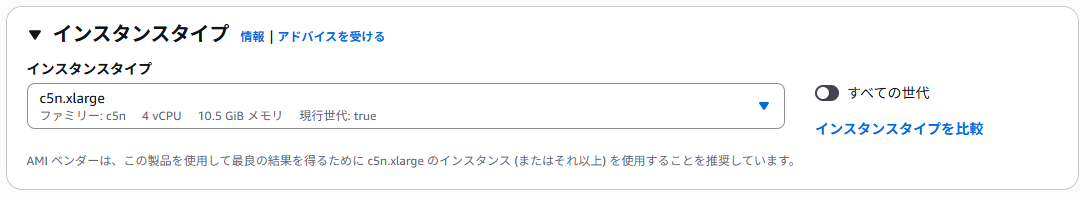

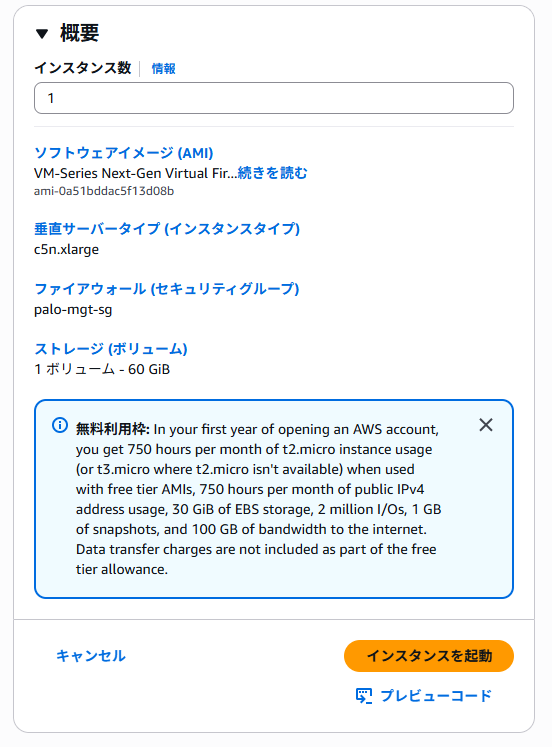

インスタンスタイプを選択します。AWS では、Palo Alto の VM-300 相当の性能 を発揮するために、c5n.xlarge 以上のインスタンス を利用することが推奨されています。今回は検証目的のため、最小構成として c5n.xlarge を選択します。

https://docs.paloaltonetworks.com/vm-series/10-0/vm-series-deployment/about-the-vm-series-firewall/vm-series-models/vm-series-system-requirements.html#idb04eb16a-3824-4d10-ae65-2f440608f87b

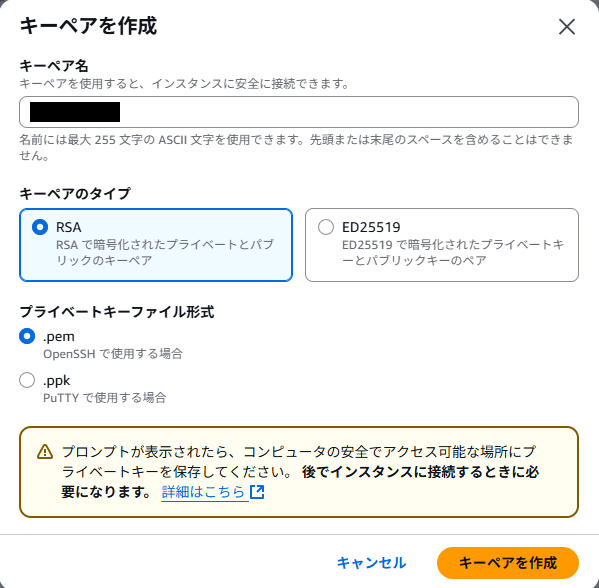

インスタンスへの初回ログインは SSH で行うため、キーペア が必要です。画面の指示に従ってキーペアを作成し、作成したキーペアはローカル環境にダウンロードして保管しておきましょう。

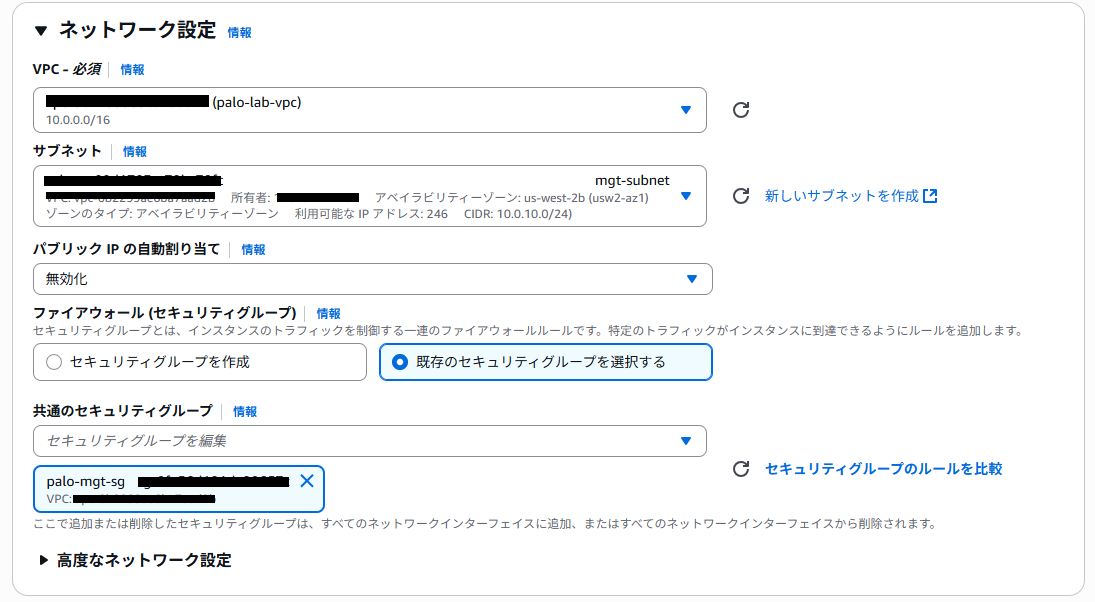

ネットワーク設定の編集 をクリックし、Palo Alto を展開する VPC を選択します。サブネットは「管理用ネットワーク」となるものを選びましょう。また、パブリック IP の自動割り当て は無効化しておきます。Palo Alto がセキュリティ機能を最新の状態に保つためのダイナミック更新でインターネット接続を必要となりますが、後ほどEIPを割り振ってEINと関連付けします。最後に セキュリティグループ を選択します。「既存のセキュリティグループ」を選び、事前に作成しておいたものを指定してください。

ストレージ容量は60GBに設定します。ログをEC2内部で多く溜めなければ60GBのままで問題ありませんので、そのまま進めます。

インスタンスの 起動を待つ間 に、並行して他の設定作業を進めていきましょう。

ENIを追加作成

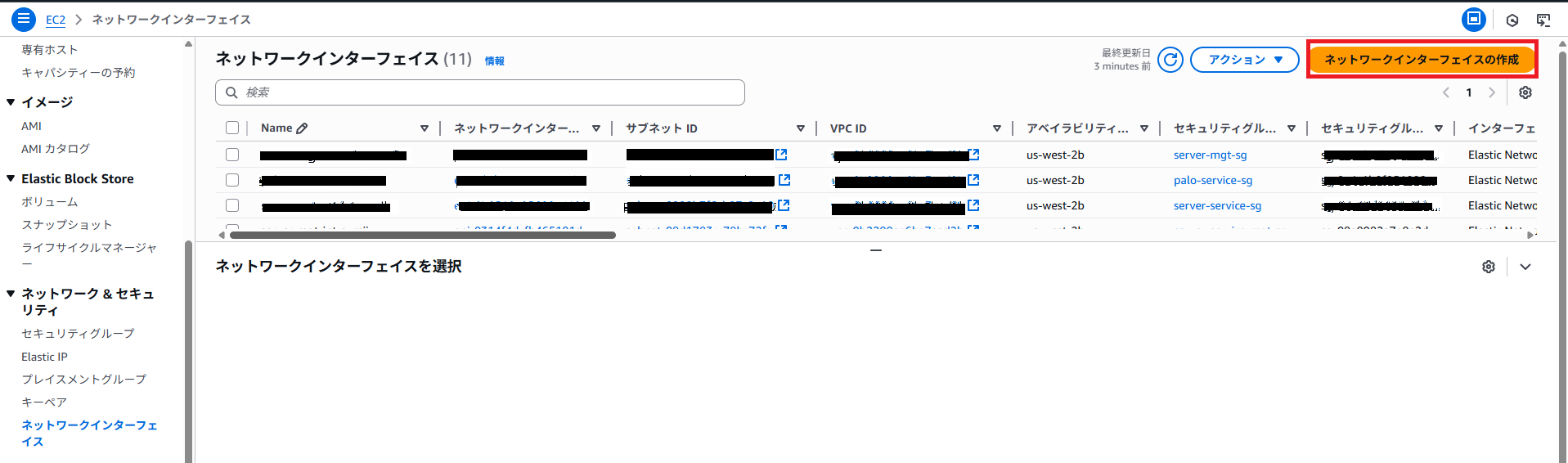

PaloAltoのインスタンスにアタッチする、Trust,UntrustとDMZ接続用のENIを作成します。 マネジメントコンソールでEC2にアクセス後、左ペインから「ネットワークインターフェイス」をクリックし、右ペインから「ネットワークインターフェイスの作成」をクリックします。

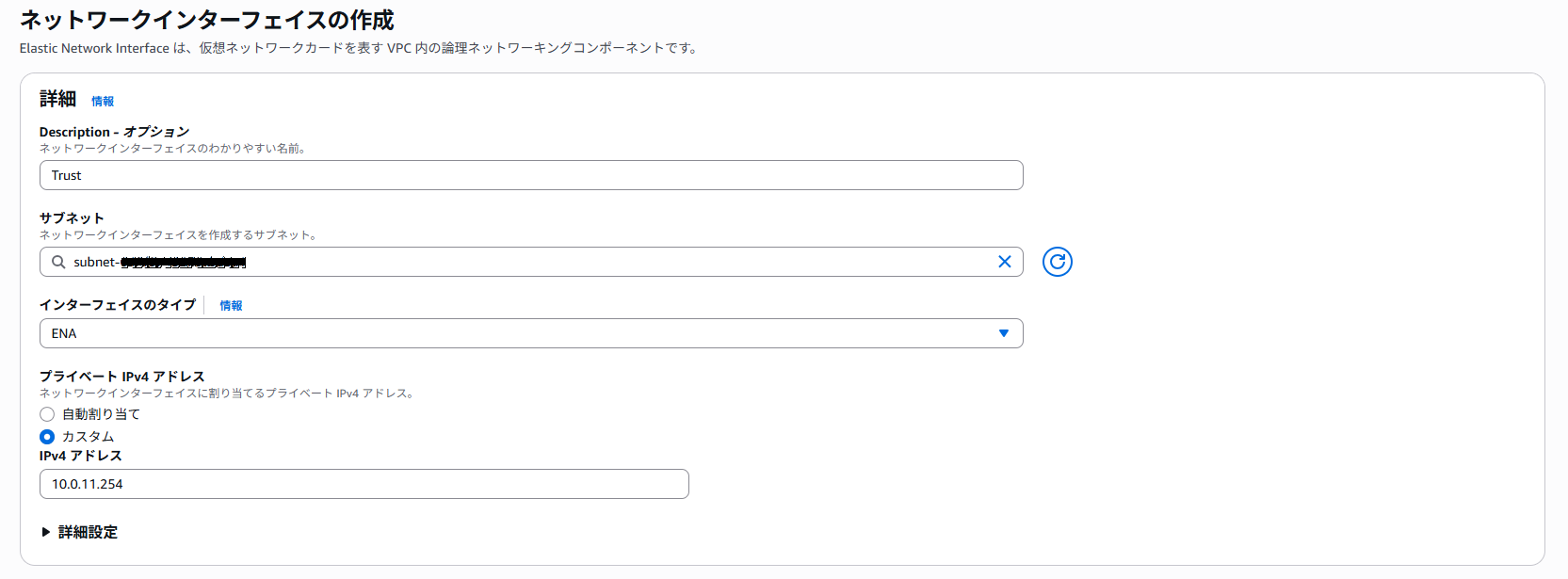

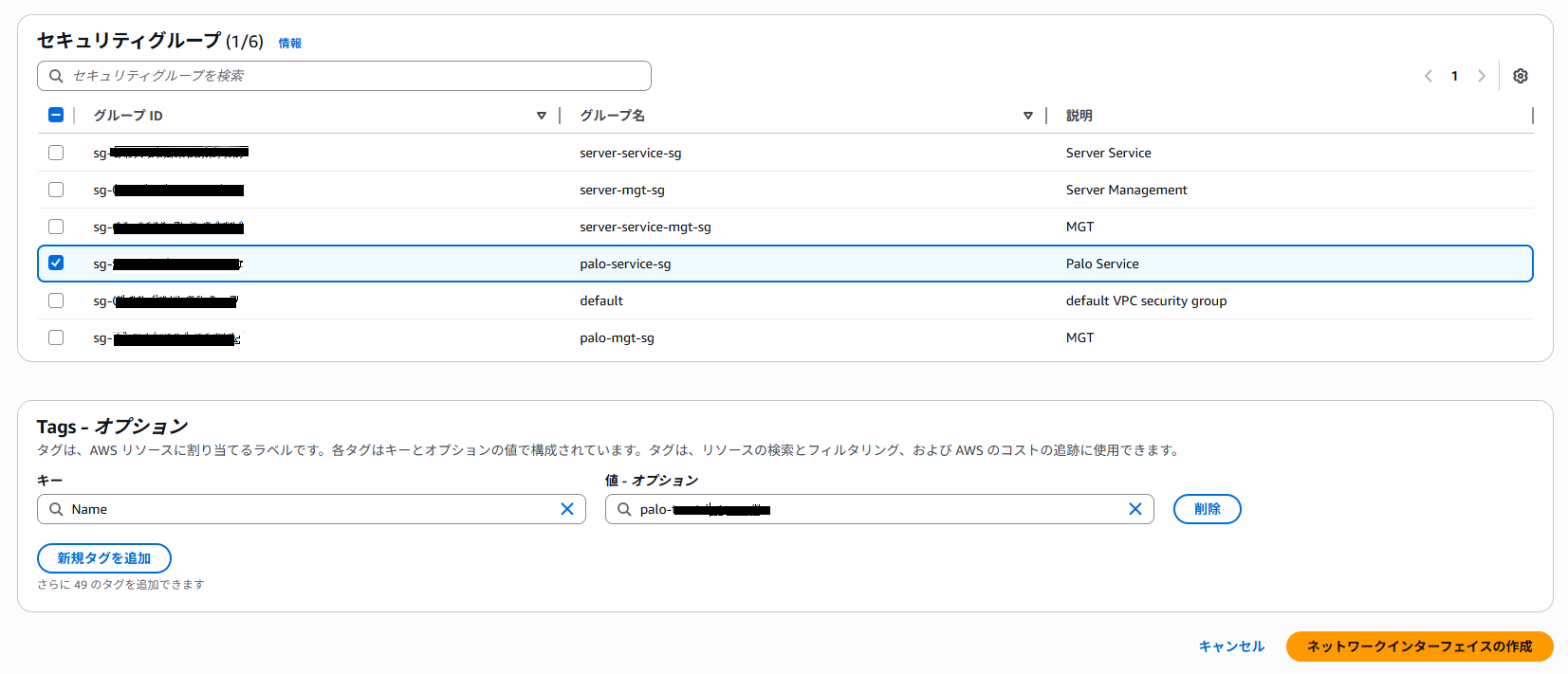

まず、Palo Alto の Trust 側インターフェイス となる ENI を作成します。サブネットは Trust 用サブネット を選択します。インターフェイスタイプは 「EA」 を指定して、IPv4 Private IP は Custom を選択し、固定 IP を割り当てます。(ここではTrust=10.0.11.254に割り当てています)

次に、セキュリティグループを選択し、任意のタグ名を付けて 作成 をクリックします。

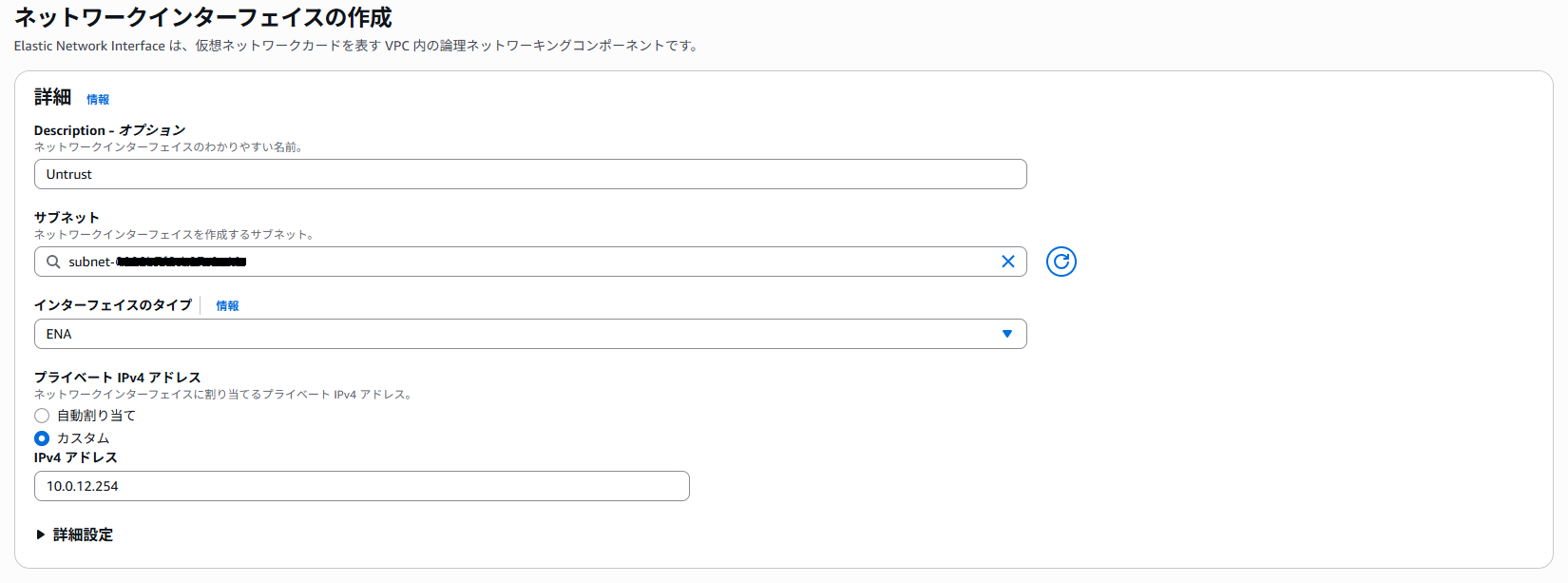

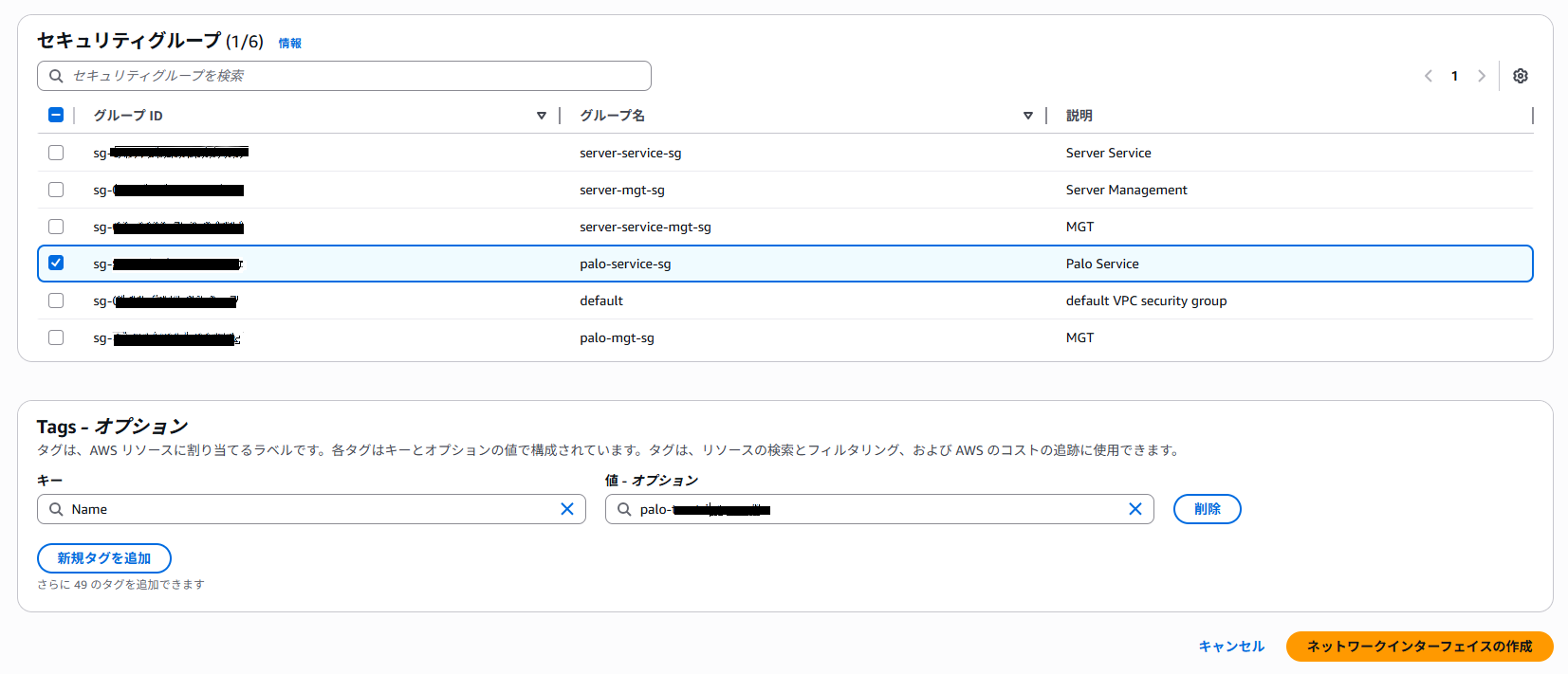

同じ手順で、Untrust 側 および DMZ 側 の ENI も作成します。まずはUntrustから作成していきます。(ここではUntrust=10.0.12.254に割り当てています)

次に、セキュリティグループを選択し、任意のタグ名を付けて 作成 をクリックします。

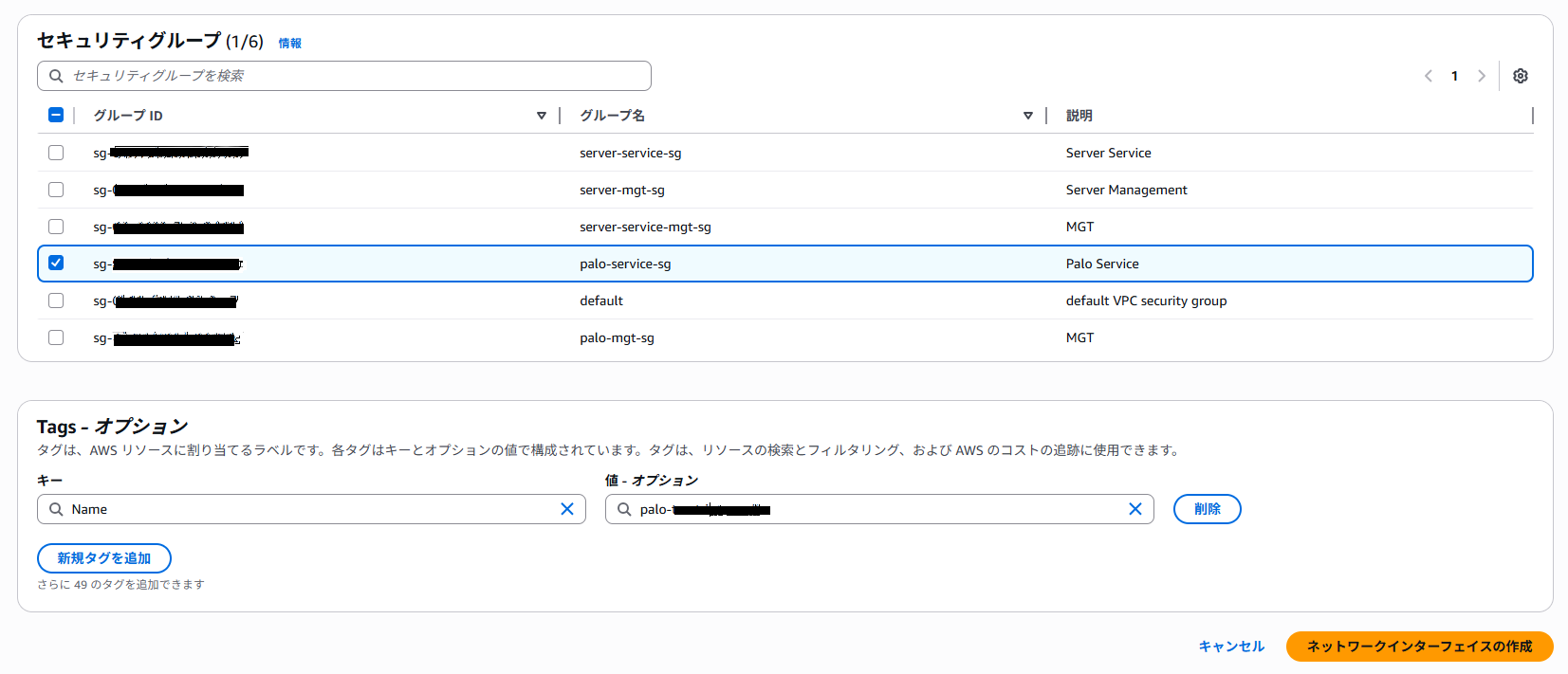

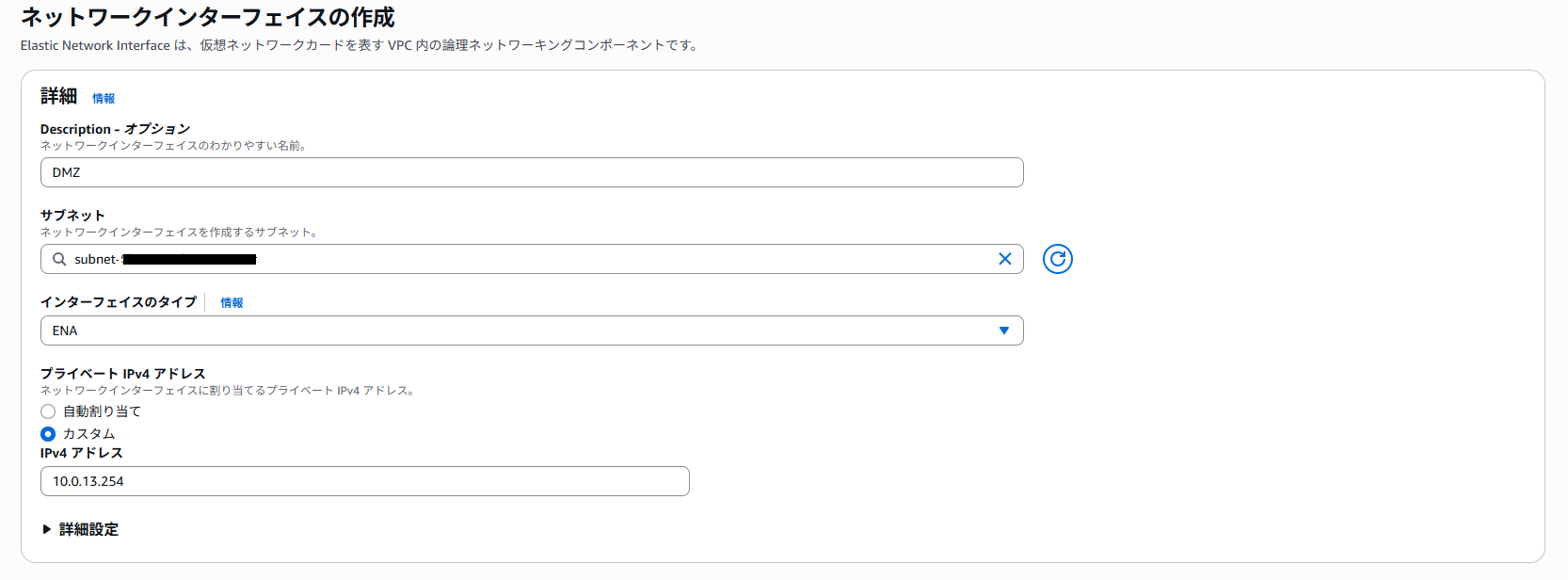

最後はDMZ側 の ENI も作成します。(ここではDMZ=10.0.13.254に割り当てています)

次に、セキュリティグループを選択し、任意のタグ名を付けて 作成 をクリックします。

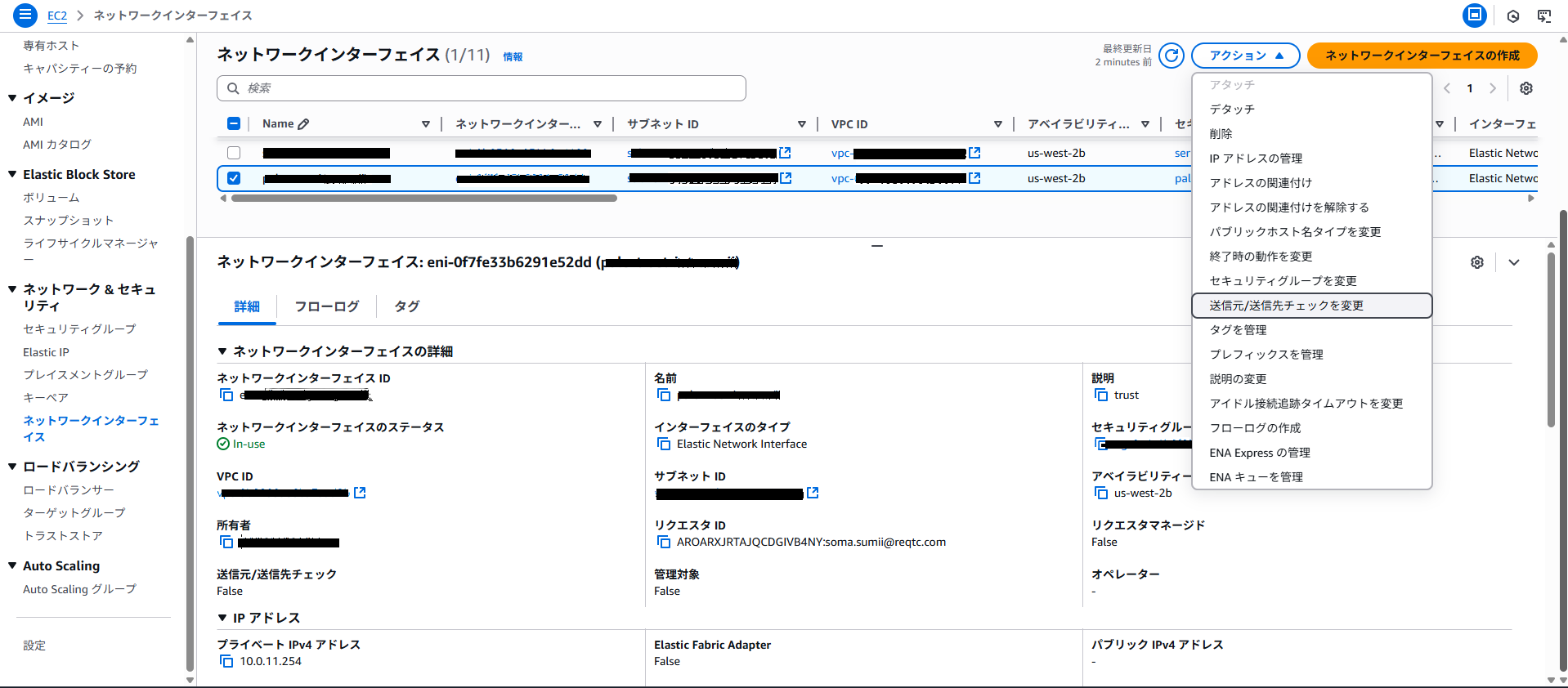

ENIの送信元チェックを無効化(アタッチされるENI全部に実施)

Palo Alto は NAT を行うため、ENI には IP アドレス変換が発生します。このため、作成した ENI では 送信元/送信先チェックを無効化 する必要があります。設定を忘れると、Palo Alto 側の設定が正しくても通信が通らなくなるので注意してください。無効化が必要な ENI は以下の 4 つです。

- PaloAltoのTrustインターフェイスになるENI

- PaloAltoのUntrustインターフェイスになるENI

- PaloAltoのDMZインターフェイスになるENI

- PaloAltoの管理用インターフェイスになるENI

先ほどの手順で作成したENIを選択し、右クリックのメニューから「アクション」をクリックして「送信元/送信先の変更チェック」をおします。

「送信元/送信先のチェック」を「有効化」のチェックを外して、「保存」をクリックします。

他の ENI についても同様に設定してください。

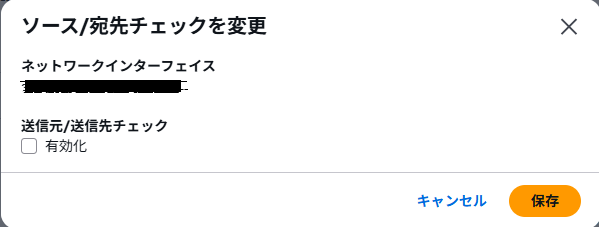

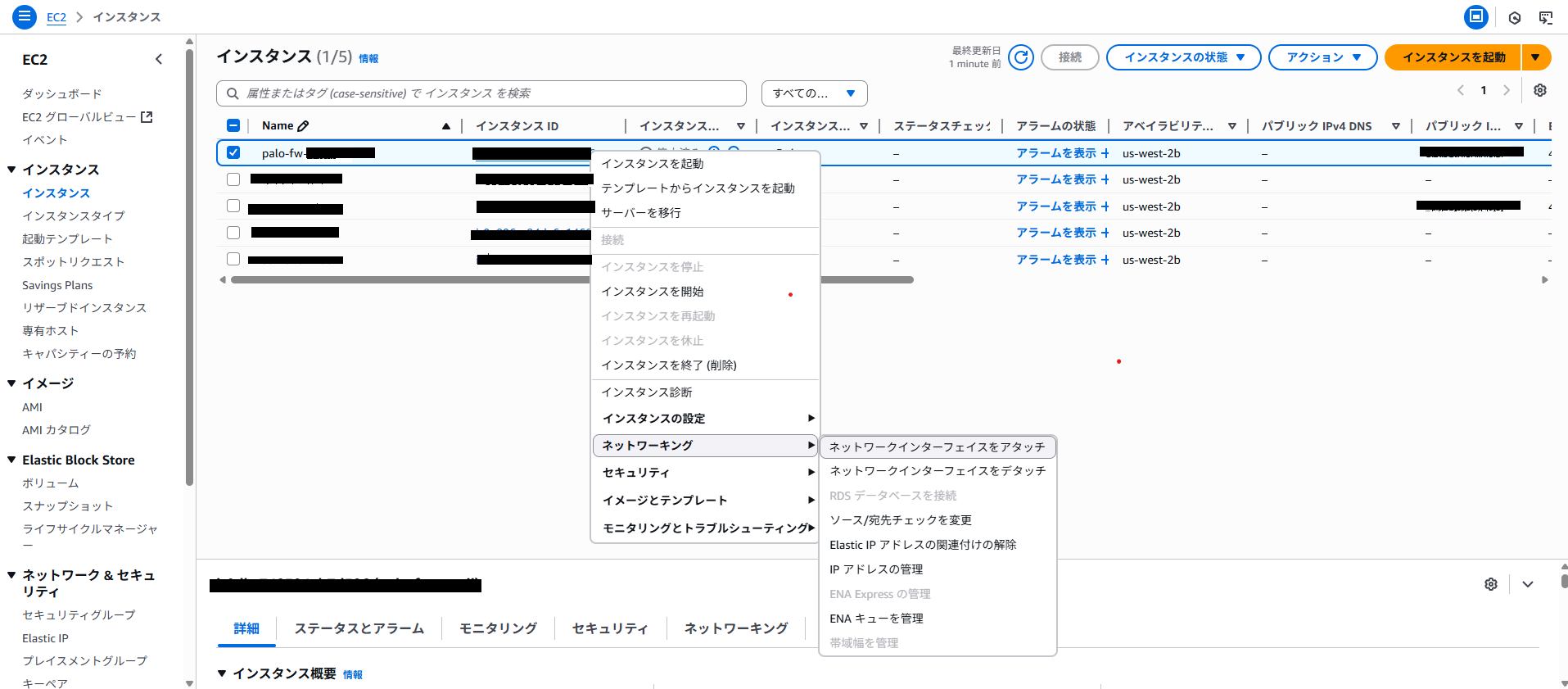

ENIをPaloAlto用のインスタンスにアタッチする

PaloAltoのインスタンスに作成したENIをアタッチします。マネジメントコンソールでEC2にアクセス後、左ペインから「インスタンス」をクリックします。 PaloAltoのインスタンスをクリックして選択後、右クリックして「ネットワーキング」→「ネットワークインターフェイスのアタッチ」をクリックします。

アタッチするネットワークインターフェースを選択して「アタッチ」をクリックします。 アタッチするのは下記3つのENIで、上から順にアタッチしていきます。

- PaloAltoのDMZインターフェイスになるENI

- PaloAltoのTrustインターフェイスになるENI

- PaloAltoのUntrustインターフェイスになるENI

同様の手順で他のENIもアタッチしてください。3 つの ENI のアタッチが完了すると、下記のようにEC2 インスタンス上で確認できる ENI の一覧に新しいインターフェイスが追加されます。これにより、正常にアタッチできたことを確認できます。

PaloaltoのENIにEIPをアタッチ

まず、EIPを取得します。マネジメントコンソールでEC2にアクセス後、左ペインから「Elastic IP」をクリックします。 「Elastic IP アドレスの割り振る」をクリックして、「Amazon の IPv4 アドレスプール」が選択されていることを確認して、「割り振る」をクリックします。関連付けするのは以下の2つのENIとなります。

- PaloAltoの管理インターフェイスになるENI

- PaloAltoのUntrustインターフェイスになるENI

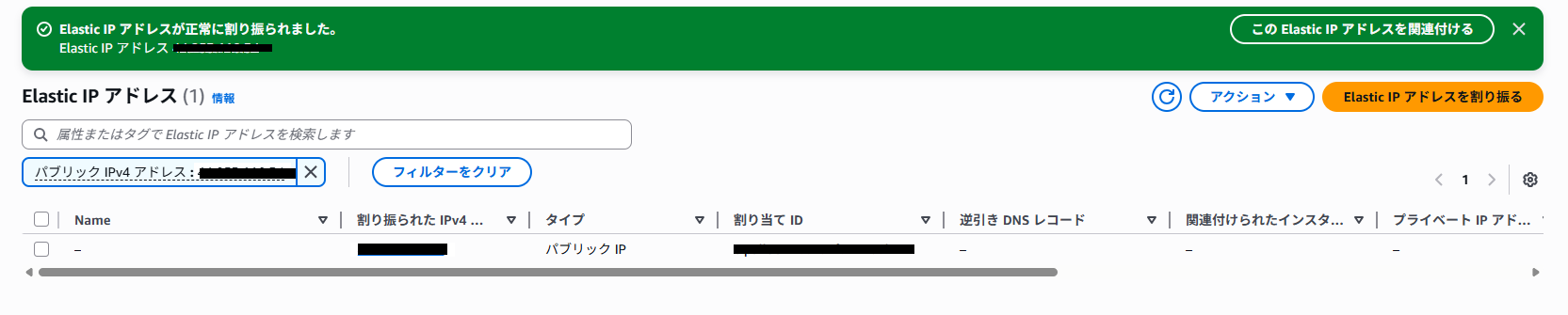

問題なければ、EIPアドレスが正常に割り当てられましたと表示されます。

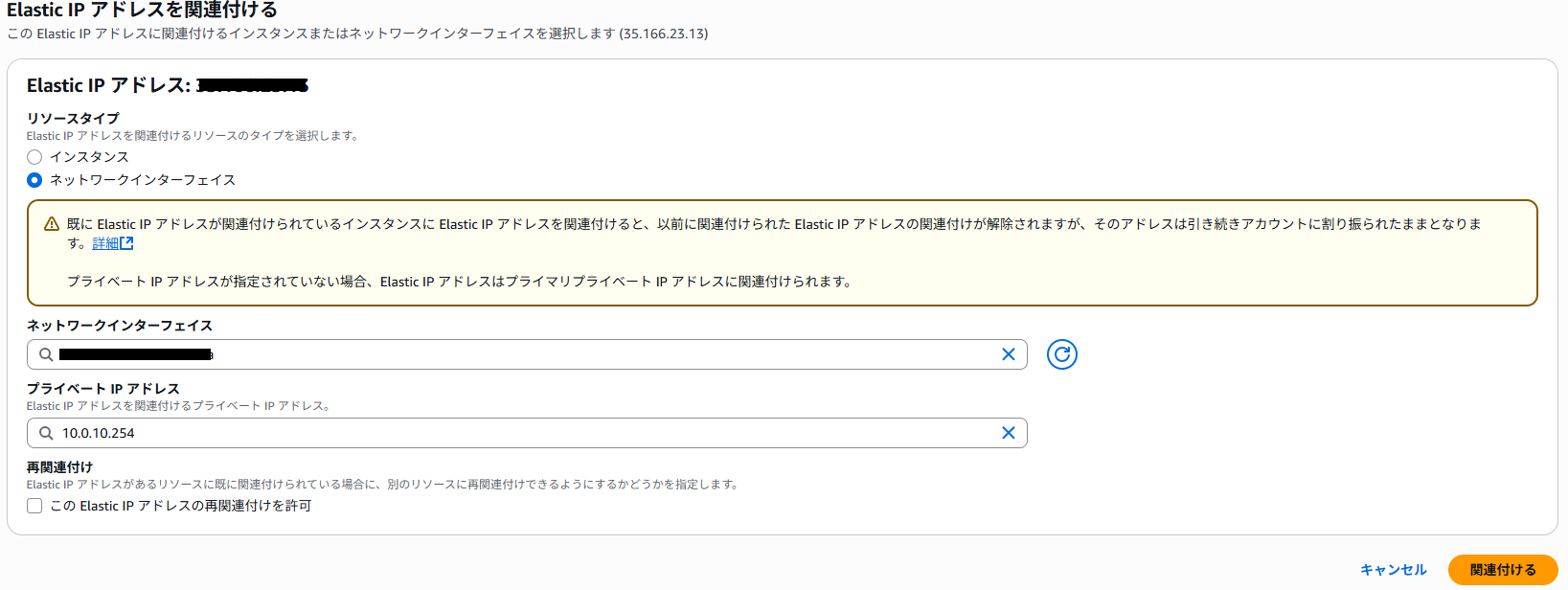

確保したEIPをENIに割り当てます。EIPをクリックし、「アクション」から「Elastic IPアドレスの関連付け」をクリックします。リソースタイプはネットワークインターフェースを選択して、Paloaltoの管理のENIを選びます。プライベートIPアドレスはPaloaltoの管理に割り当てられているプライベート IPを指定して関連付けるをクリックします。

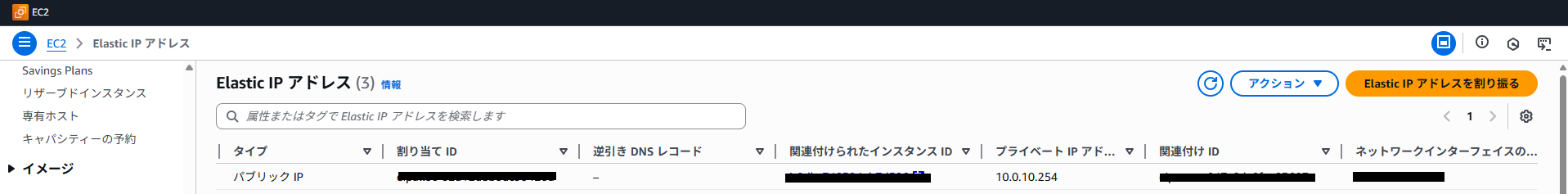

設定が終わると、アソシエーション IDが登録されています。

同様の手順でPaloAltoのUntrustインターフェイスになるENIもEIP関連付けを行ってください。

ここまでで、Palo Alto 用インスタンスの作成と AWS 周辺環境の構築が完了しました。

次回の手順では、各セグメントへのWebサーバおよび管理サーバ用インスタンスの

RELATED ARTICLE関連記事

2025.09.16

AWS環境でPaloAltoを構築してみた#6 ~PaloAlto設定及びセキュリティ機能検証~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.15

AWS環境でPaloAltoを構築してみた#5 ~PaloAlto設定_基本設定、ポリシー~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.14

AWS環境でPaloAltoを構築してみた#4 ~Webサーバおよび管理サーバの初期設定、Webサーバ構築~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.13

AWS環境でPaloAltoを構築してみた#3 ~各セグメントへのWebサーバおよび管理サーバ用インスタンスの作成~

- AWS

- クラウド

- セキュリティ

- ネットワーク

2025.09.11

AWS環境でPaloAltoを構築してみた#1 ~AWS環境設定 VPC編~

- AWS

- クラウド

- セキュリティ

- ネットワーク

RELATED SERVICES関連サービス

Careersキャリア採用

LATEST ARTICLE

CATEGORY

- AWS (66)

- Azure (24)

- Databricks (18)

- GCP (27)

- Nutanix (14)

- Oracle Cloud Infrastructure(OCI) (19)

- Oracle Cloud VMware Solution(OCVS) (4)

- Oracle DB (92)

- Oracle Linux KVM (19)

- Python (3)

- Snowflake (22)

- Veeam Backup & Replication (13)

- インフラ (76)

- クラウド (137)

- コンテナ技術 (17)

- セキュリティ (22)

- データエンジニアリング (64)

- ネットワーク (21)

- 仮想基盤 (37)

- 生成AI (18)