【Prisma Access】Microsoft Entra IDによるSAML認証とGlobalProtect Always-On構成の実装

はじめに

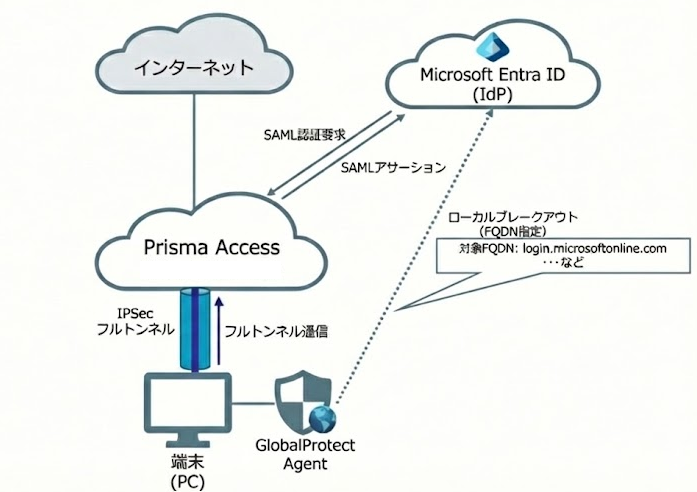

本記事では、Prisma Access環境において、IdPとしてMicrosoft Entra ID (旧 Azure AD) を利用したSAML認証の実装手順を解説します。 また、セキュリティ要件として「GlobalProtect接続前のインターネットアクセス禁止(Always-On + Enforce)」および「特定の認証用FQDNのみローカルブレークアウト」を行う構成についても触れます。

構成概要

Prisma AccessとEntra IDを連携させ、以下の要件を満たすセキュアなリモートアクセス環境を構築します。

実装要件

-

認証方式: Microsoft Entra ID を使用したSAML認証。

-

接続方式: GlobalProtect Always-On (常時接続)。

-

セキュリティ強制: GlobalProtect接続確立前は、インターネットへの直接アクセスを禁止する。

-

ユーザー制限: ユーザーによるGlobalProtectの切断(無効化)を許可しない。

-

例外通信: Entra ID認証に必要なFQDN(

login.microsoftonline.com等)のみ、トンネル確立前でも通信を許可する(ローカルブレークアウト)。 -

通信経路: 上記例外を除くすべての通信は、Prisma Access経由のフルトンネルとする。

構成

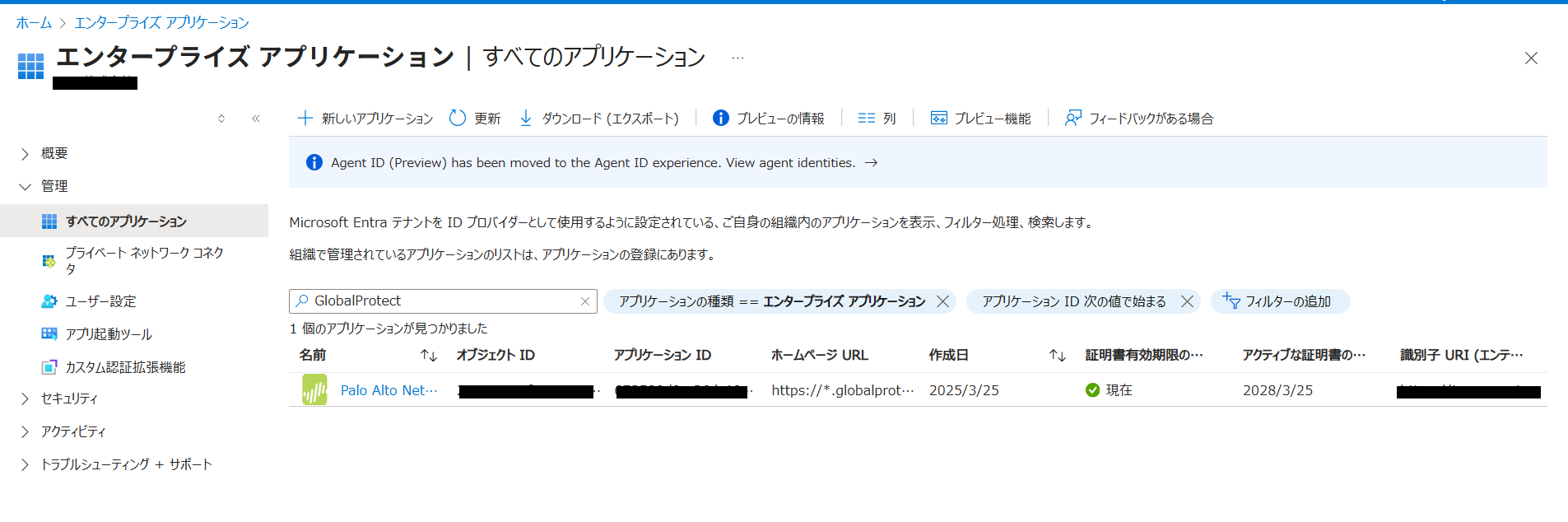

1. Microsoft Entra ID (Azure AD) 側の設定

前提条件として、Microsoft Entra IDアプリケーションの設定が完了していることを前提とします。

-

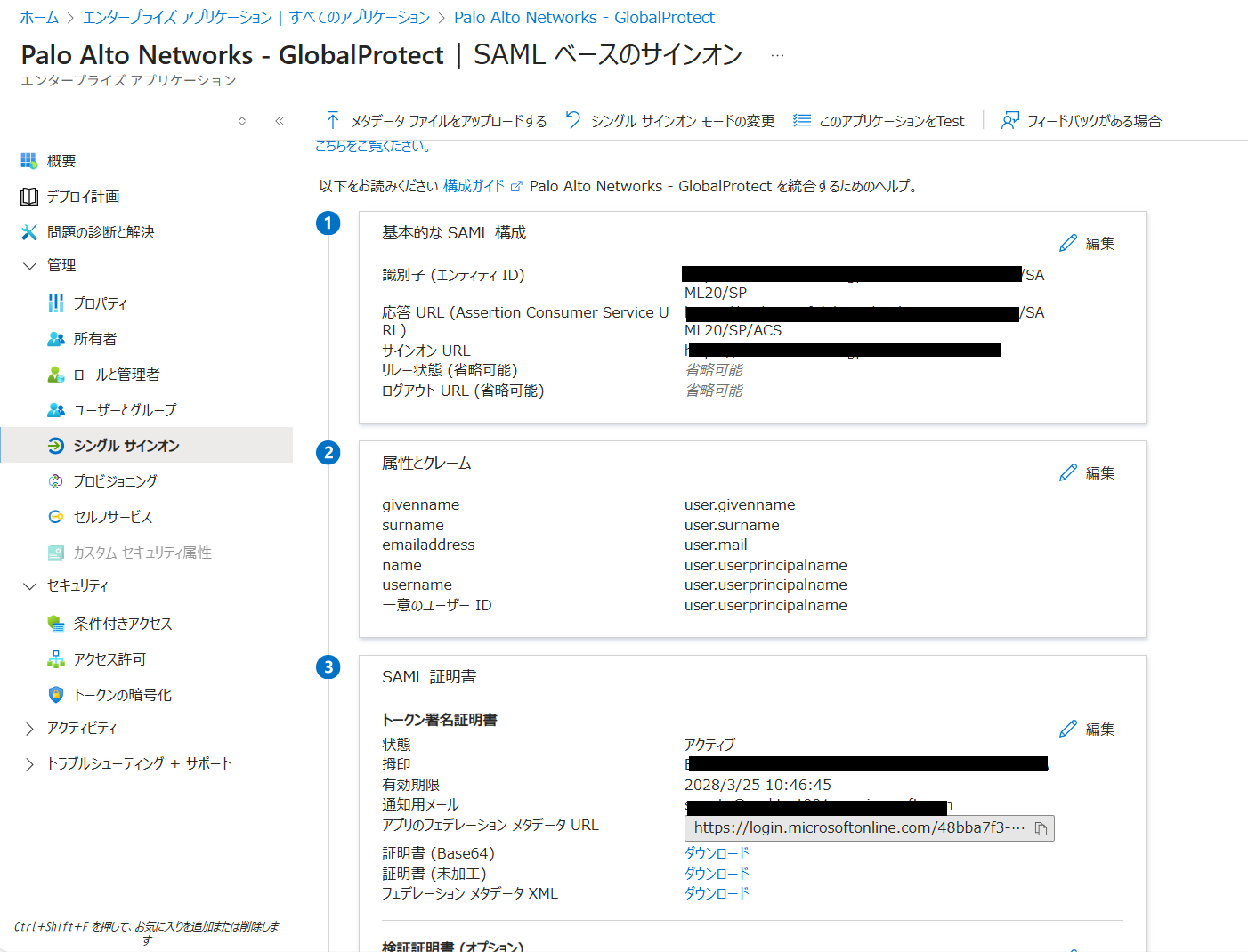

Microsoft Azure Portal にログインし、[エンタープライズ アプリケーション] に移動します。

-

「新しいアプリケーション」をクリックし、ギャラリー検索で 「Palo Alto Networks - GlobalProtect」 を検索・選択します。

-

「SAML 証明書」 セクションにある 「フェデレーション メタデータ XML」 をダウンロードし、ローカルに保存します(後ほどPrisma Access側で使用します)。

-

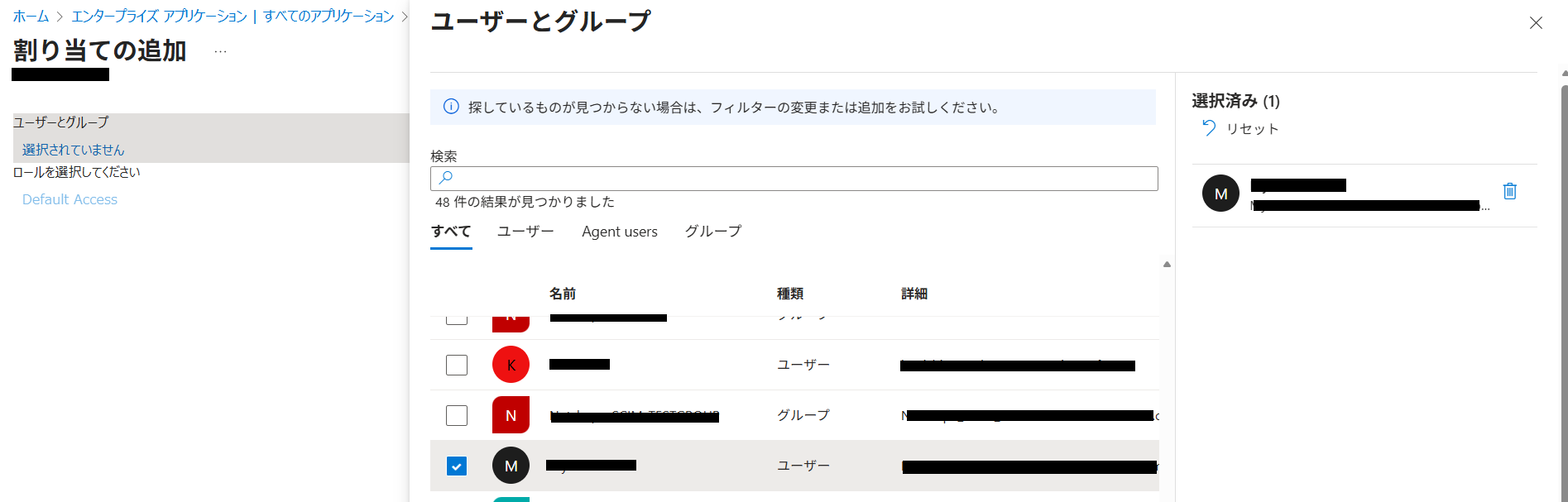

[ユーザーとグループ] > [ユーザーまたはグループの追加] をクリックし、GlobalProtectを利用させたいユーザーまたはグループを割り当てます。

2. Prisma Access (Strata Cloud Manager) 側の設定

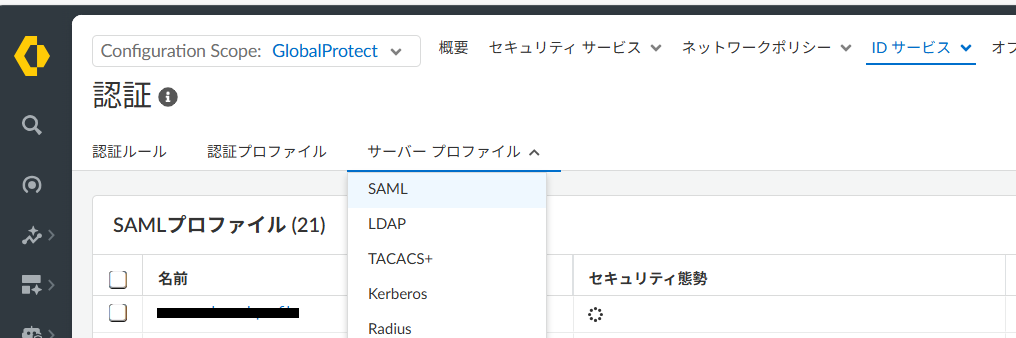

次に、Prisma Accessの管理コンソール(SCM: Strata Cloud Manager)でSAMLの設定を行います。

2.1 SAML IDプロファイルの作成

-

SCMにログインし、以下のパスへ移動します。

-

画面右上の [Import Metadata] (メタデータのインポート) をクリックします。

-

プロファイルがリストの最下部に作成されるため、クリックして任意のわかりやすい名前(例:

EntraID-SAML)に変更・保存します。

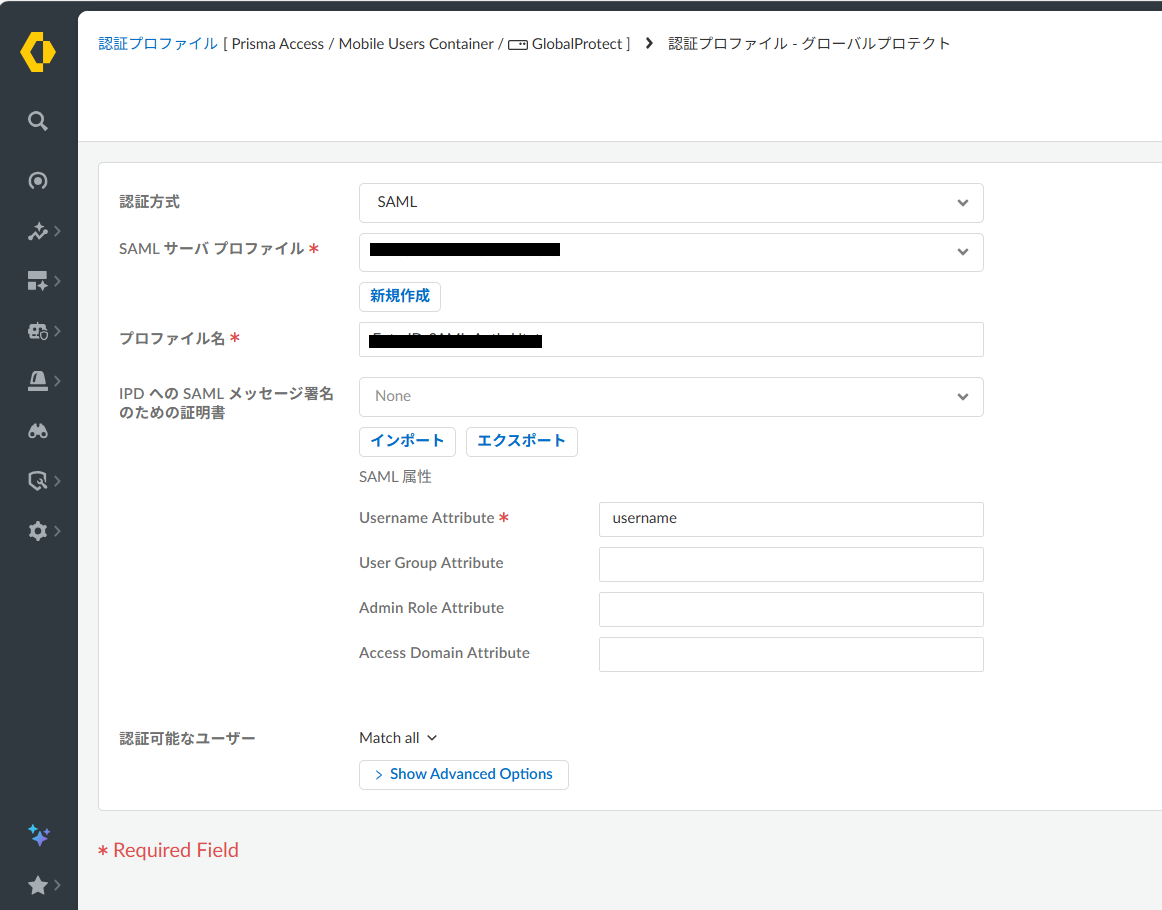

2.2 認証プロファイルの作成

-

以下のパスへ移動します。

-

Configuration>GlobalProtect>ID Services>Authentication> [Authentication Profiles]

-

-

[Add Profile] をクリックして新規作成します。

-

「Server Profile」項目で、先ほど作成したSAMLサーバープロファイル(

EntraID-SAML)を選択し、保存します。

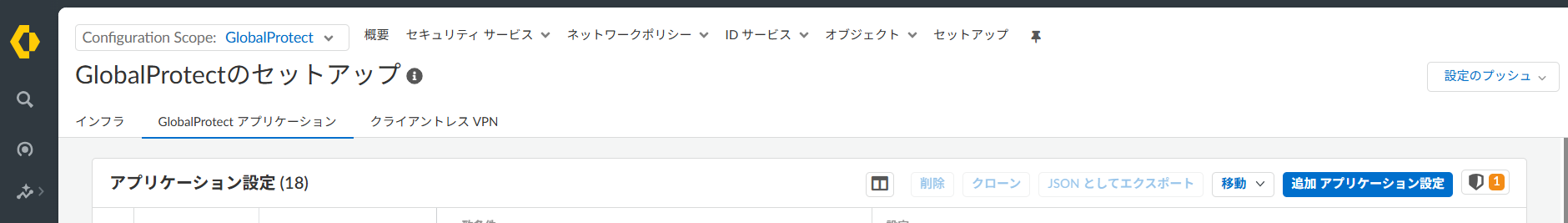

3. GlobalProtect アプリケーション設定 (Always-On & 強制化)

本構成の肝となる、接続強制と例外許可の設定を行います。

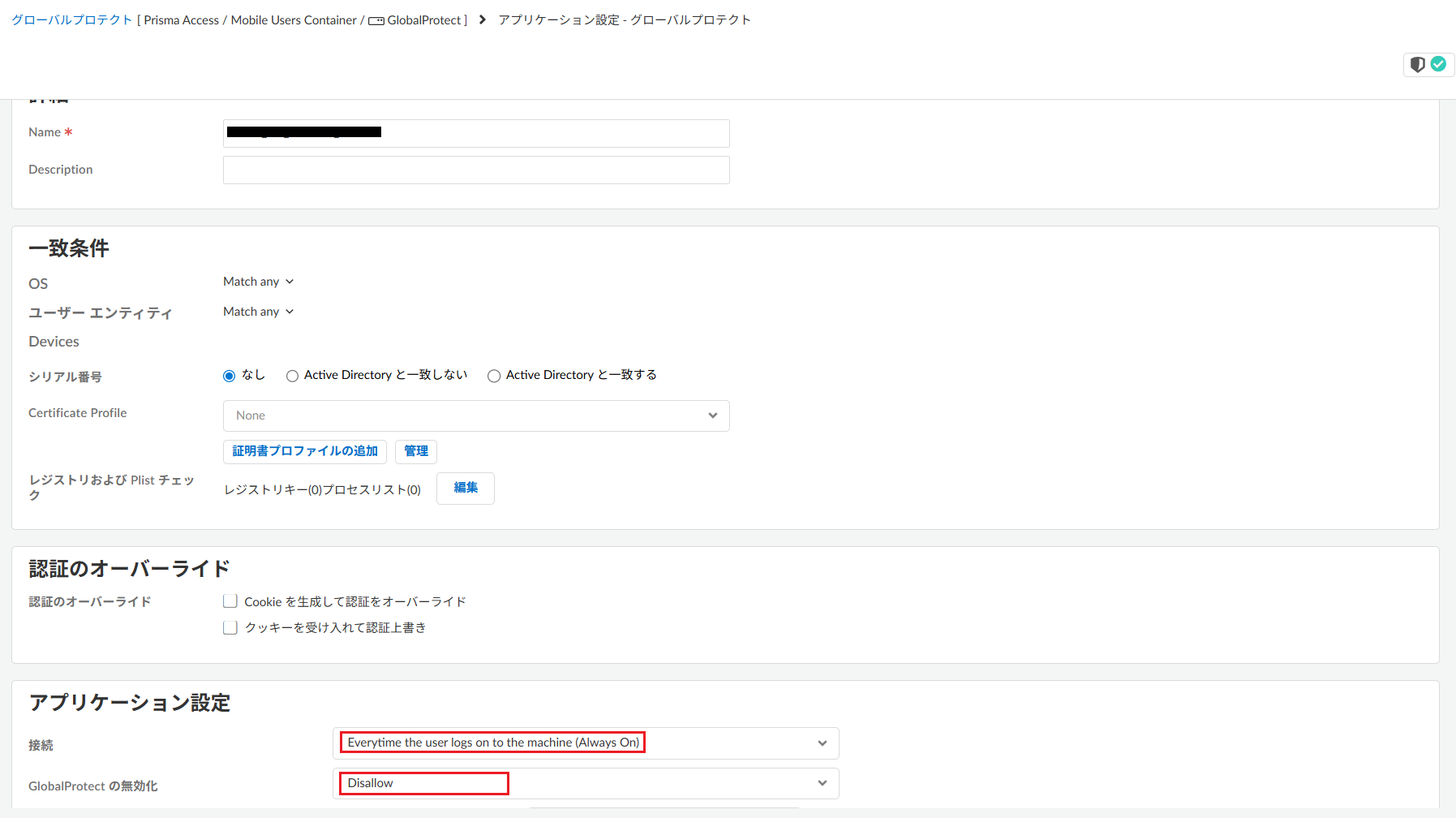

3.1 アプリケーション設定 (App Selection)

-

Connect Method:

Everytime the user logs on to the machine (Always On)を選択。 -

Allow User to Disable GlobalProtect:

Disallowを選択(ユーザーによる切断不可)。

3.2 強制化設定 (App Selection > Advanced Options)

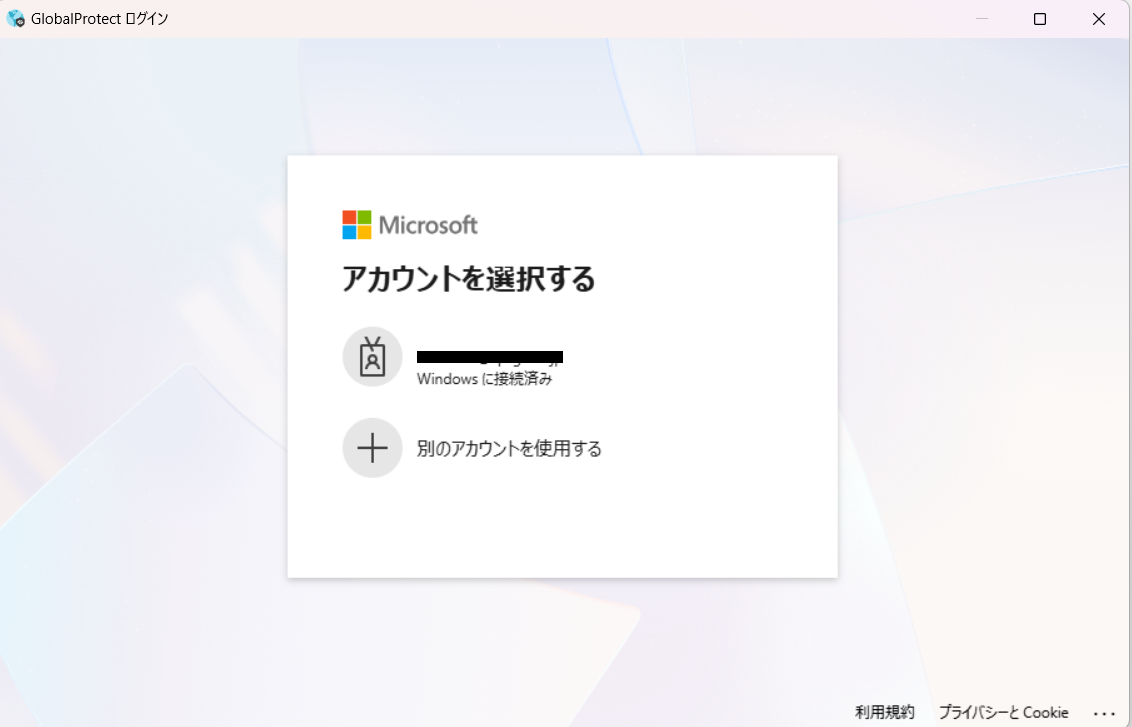

SAML認証を通すためには、GP接続前でもEntra IDへのアクセスが必要です。そのため、接続をブロックしつつ特定のFQDNだけ許可する設定を入れます。

-

[Show Advanced Options] を展開し、[Enforcement] タブを開きます。

-

[Enforce GlobalProtect Connection for Network Access] にチェックを入れます(GP未接続時の通信ブロック)。

-

[Allow traffic to specified fqdn when Enforce GlobalProtect Connection for Network Access is enabled...] に以下のFQDNを登録します。

-

login.microsoftonline.com(Entra ID認証用)

-

-

設定を保存します。

-

作成した設定が適用されるよう、リストの最上位(または適切な優先順位)に移動します。

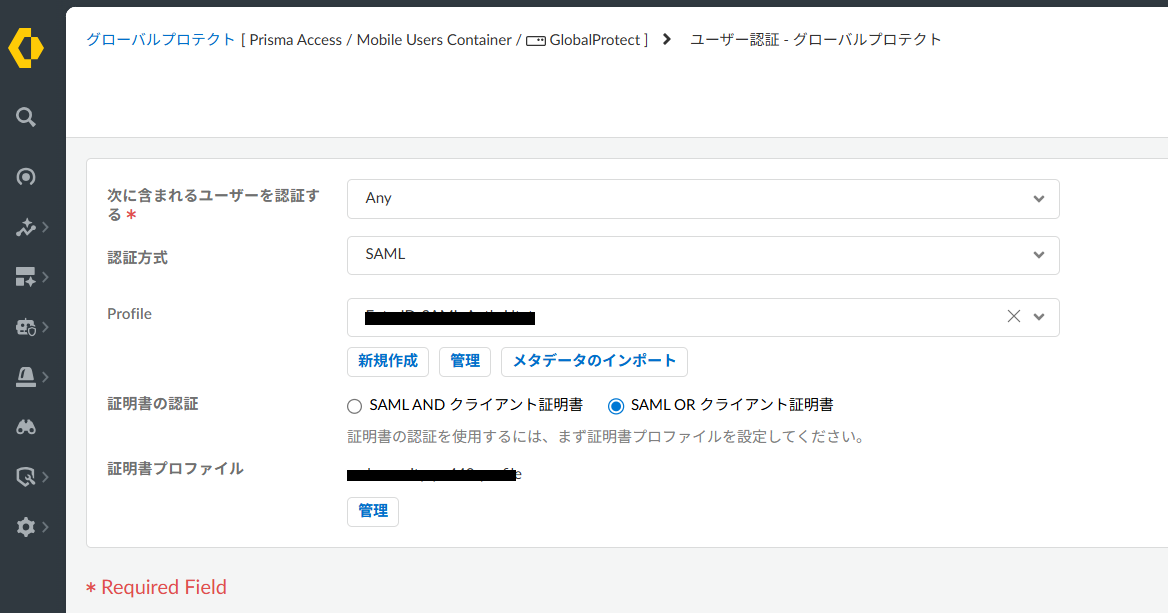

4. ポータル設定と構成のプッシュ

最後に、ポータル側の認証設定と全体の反映を行います。

-

認証用トンネルの設定: 認証用トンネルの設定を確認し、優先順位を最上位へ移動します。

-

ユーザー認証設定:

-

設定完了後、優先順位を最上位へ移動し、画面右上の [Push Config] (または Commit) を実行し、クラウドへ設定を反映させます。

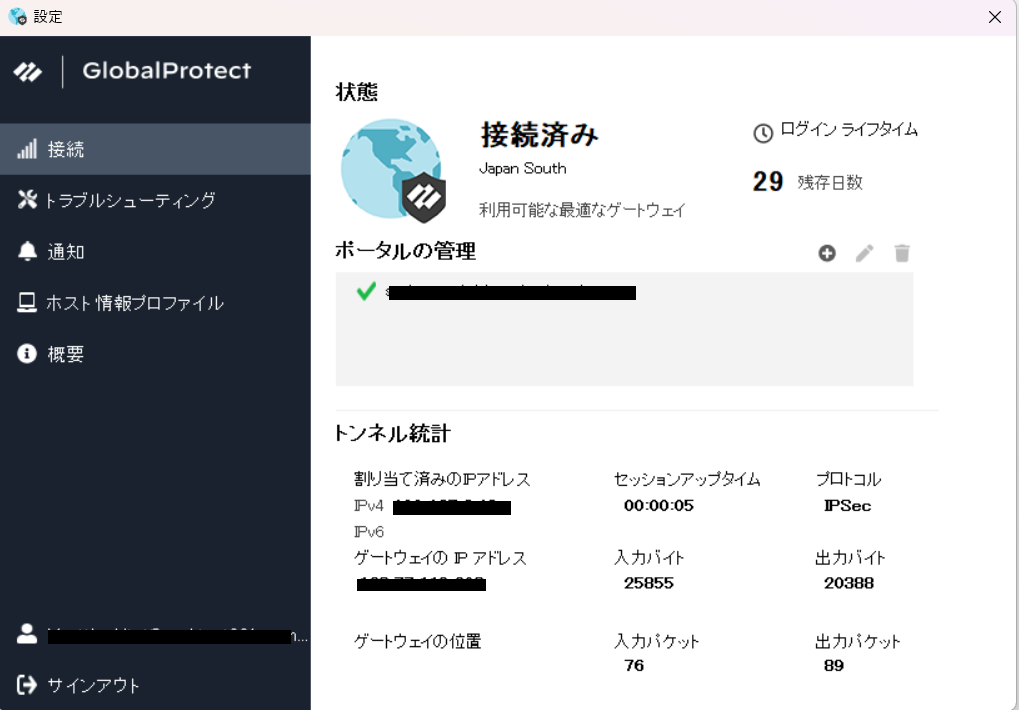

5. 動作確認

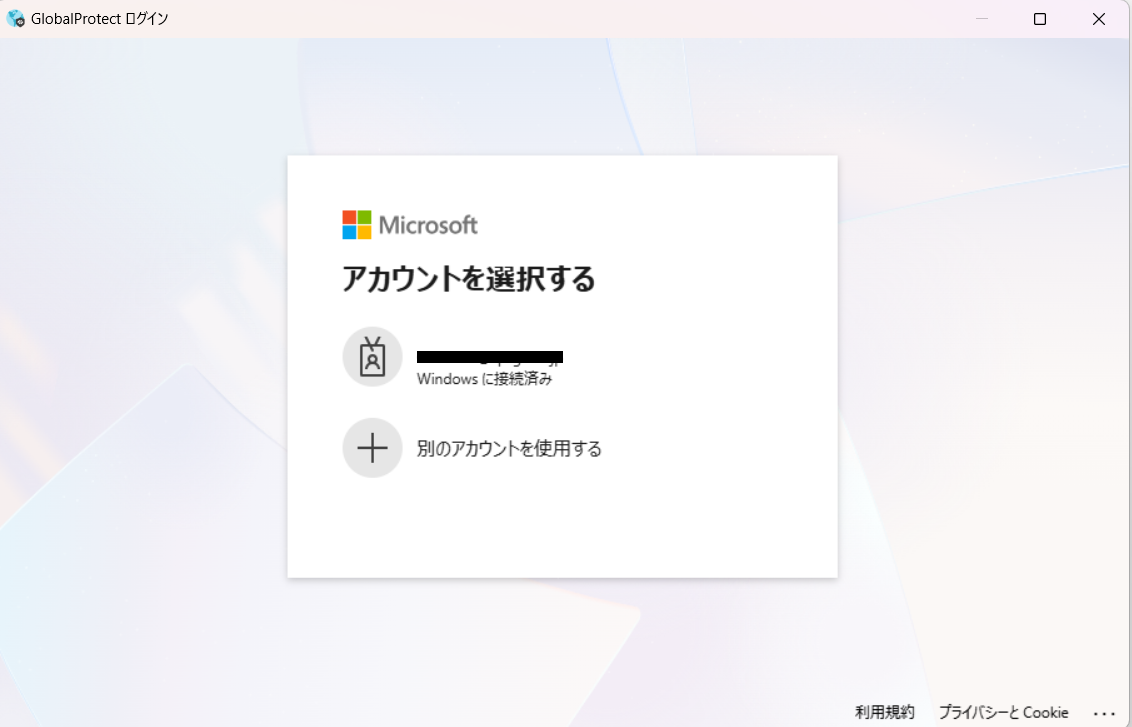

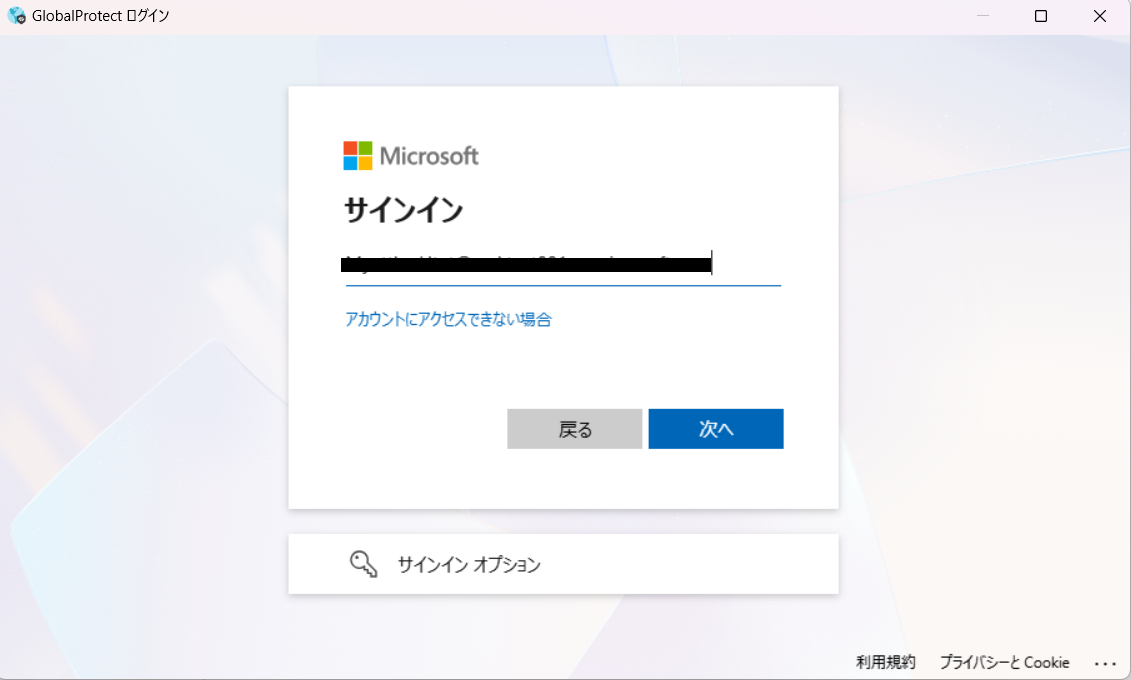

設定反映後、クライアント端末にて以下の挙動を確認します。

シナリオ①:接続と認証フロー

シナリオ②:強制化と例外通信の確認

-

端末を再起動します。

-

GlobalProtect接続前の状態で:

-

一般的なインターネットサイト(例: Google等)へのアクセスが不可であることを確認します。

-

設定で許可したFQDN(

login.microsoftonline.com)へのアクセスのみ可能であることを確認します(ローカルブレークアウトの確認)。

-

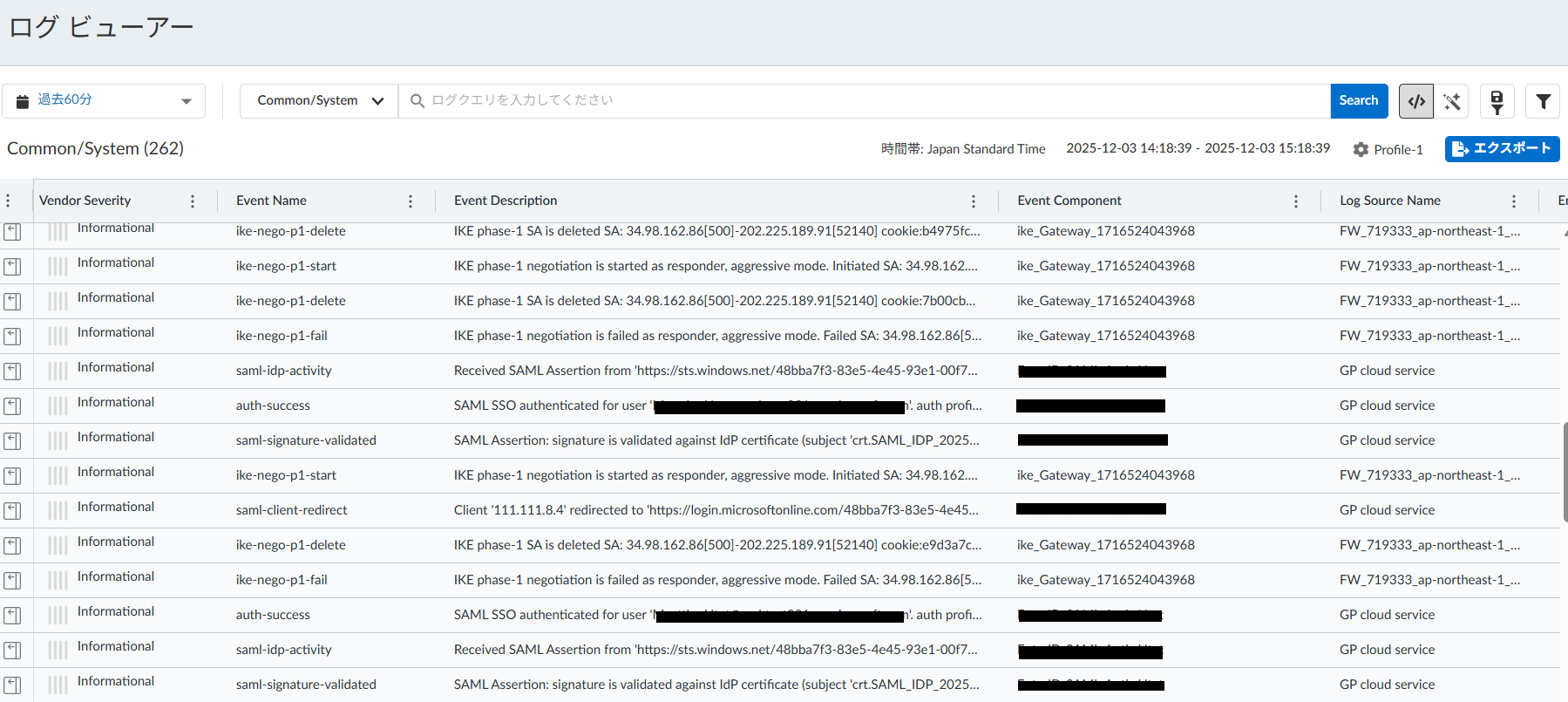

シナリオ③:ログ確認

Prisma Accessのログビューア(Explore等)にて、対象ユーザーのSAML認証成功ログが記録されていることを確認します。

以上で、Entra IDを利用したPrisma Access SAML認証およびAlways-On環境の構築は完了です。

RELATED ARTICLE関連記事

RELATED SERVICES関連サービス

Careersキャリア採用

LATEST ARTICLE

CATEGORY

- AWS (72)

- Azure (25)

- Databricks (18)

- GCP (28)

- Nutanix (14)

- Oracle Cloud Infrastructure(OCI) (25)

- Oracle Cloud VMware Solution(OCVS) (4)

- Oracle DB (95)

- Oracle Linux KVM (21)

- Python (3)

- Snowflake (22)

- Veeam Backup & Replication (13)

- インフラ (82)

- クラウド (145)

- コンテナ技術 (18)

- セキュリティ (25)

- データエンジニアリング (66)

- ネットワーク (26)

- 仮想基盤 (40)

- 生成AI (19)