GenUは通常の認証に加えて、SAML連携によるSSOもサポートしています。

本記事では、Microsoft Entra ID とSAML連携を行う方法について詳しくご紹介します。

準備

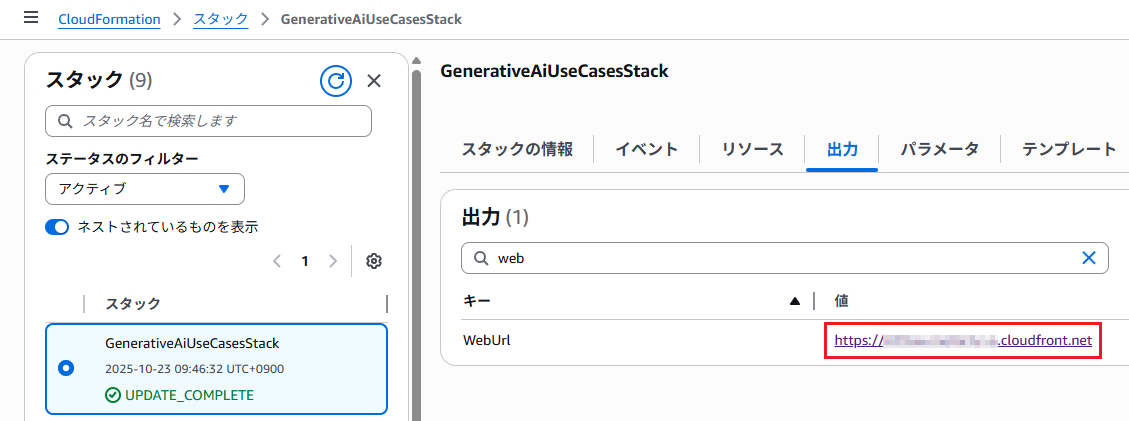

最初にGenUをデプロイしておきます。

CloudFormation のスタック画面で GenerativeAiUseCasesStack を開き、「出力」の WebUrl の値をメモします。

次に、リソースタブから Cognito user pool の物理IDをメモします。

リンクをクリックし、Cognito のページを開きます。

Cognito設定:ドメイン設定

Cognito のメニューから「ドメイン」を開き、Cognitoドメインの作成を行います。作成したCognitoドメインをメモしておきます。

Entra ID設定

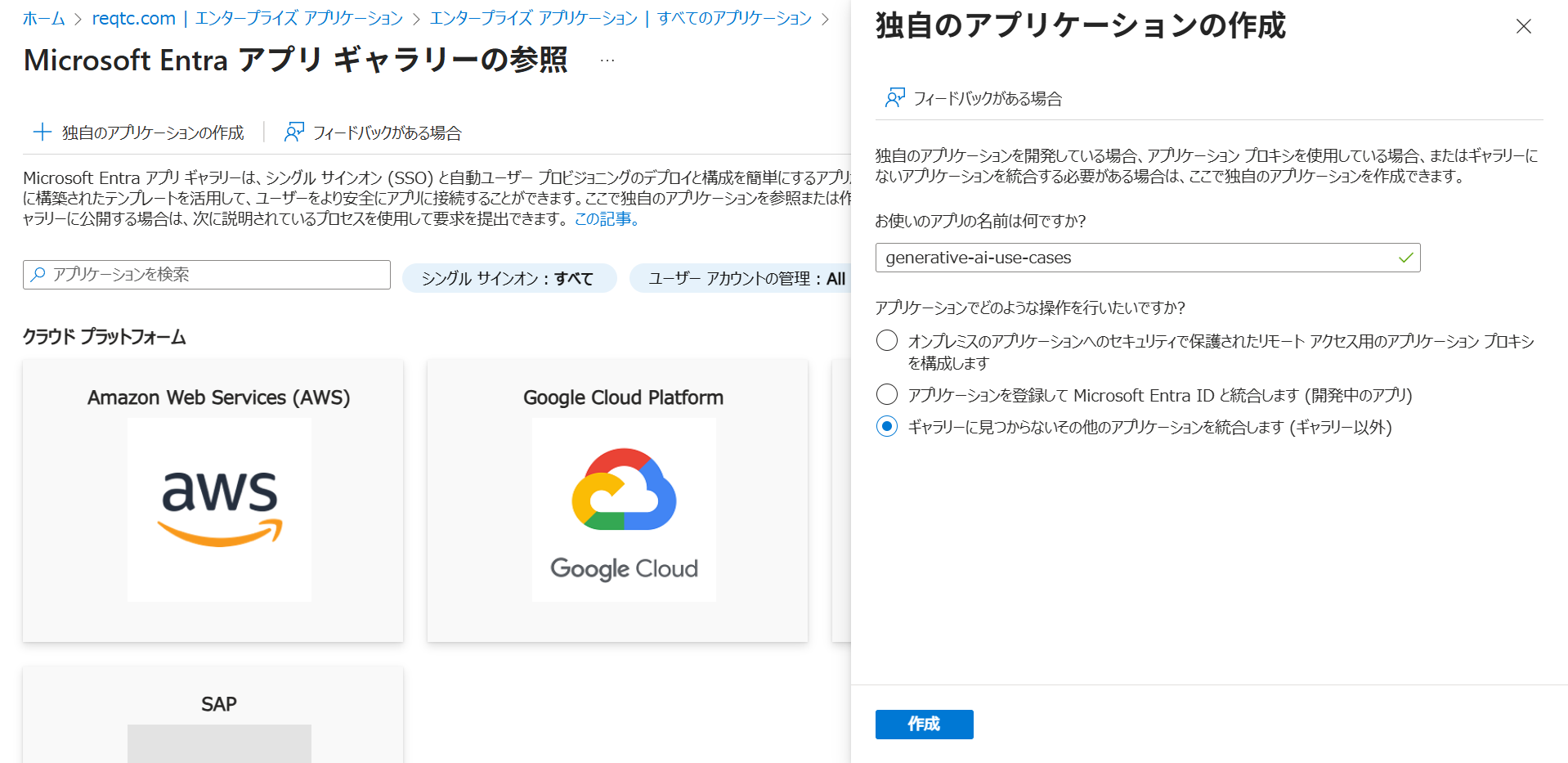

Azureポータルで Microsoft Entra ID を開き、「すべてのアプリケーション」→「新しいアプリケーション」をクリックします。

「独自のアプリケーションの作成」をクリックし、任意のアプリ名(ここではgenerative-ai-use-cases)を入れて「作成」をクリックします。

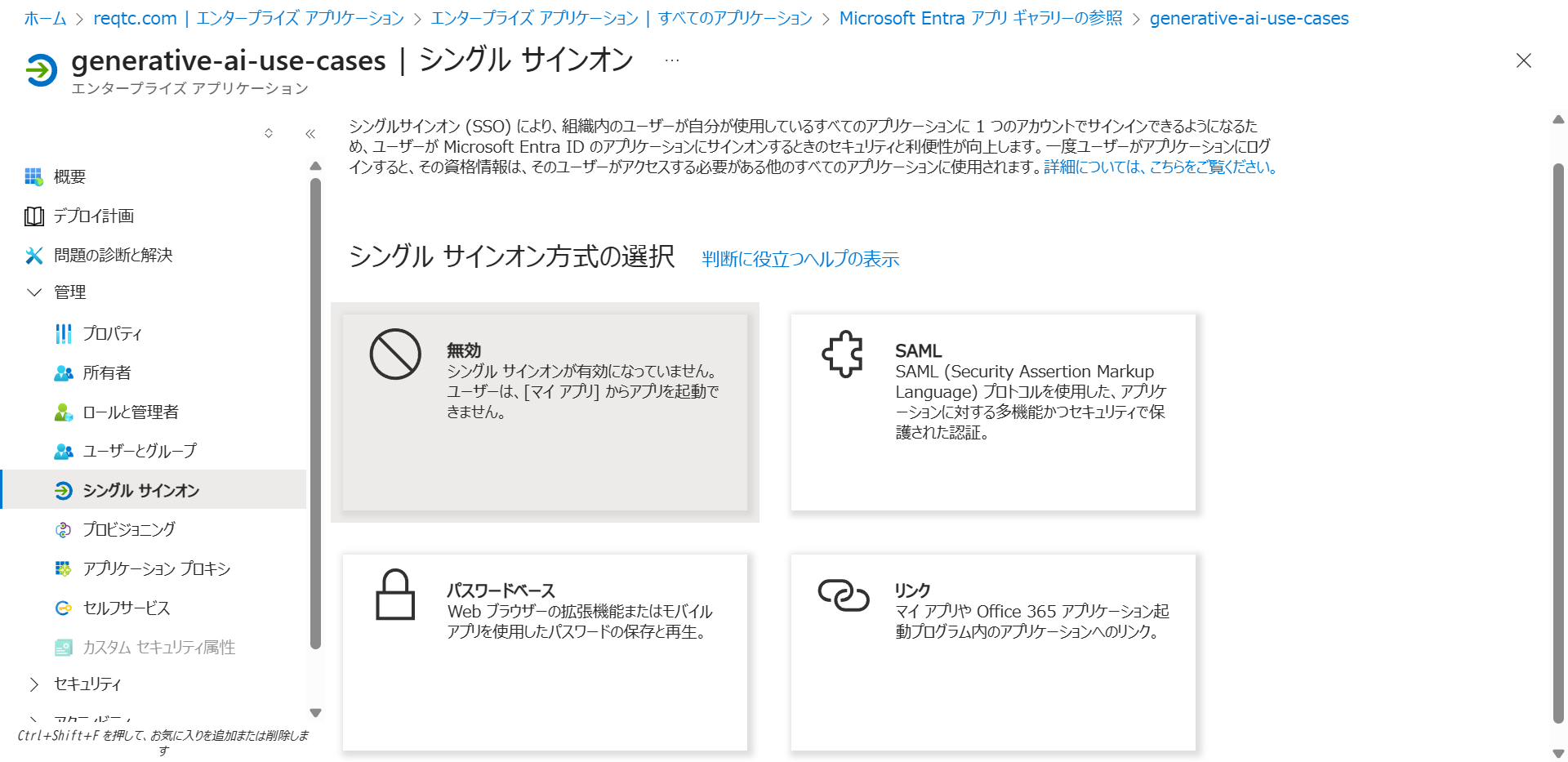

メニューから「シングルサインオン」を開き、方式の選択で「SAML」を選択します。

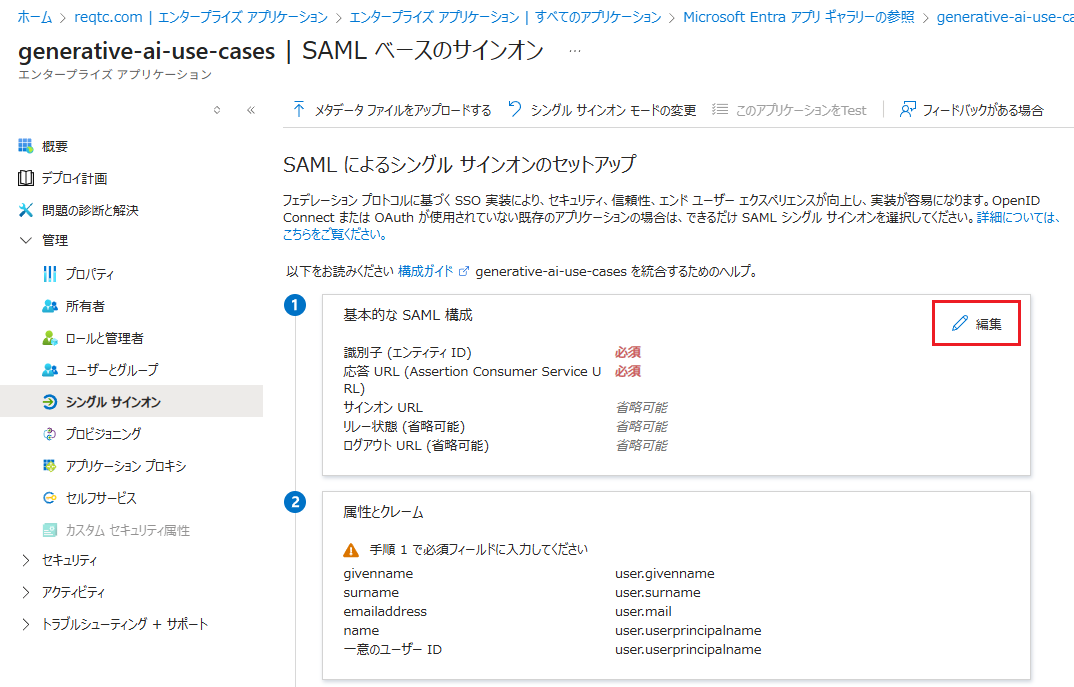

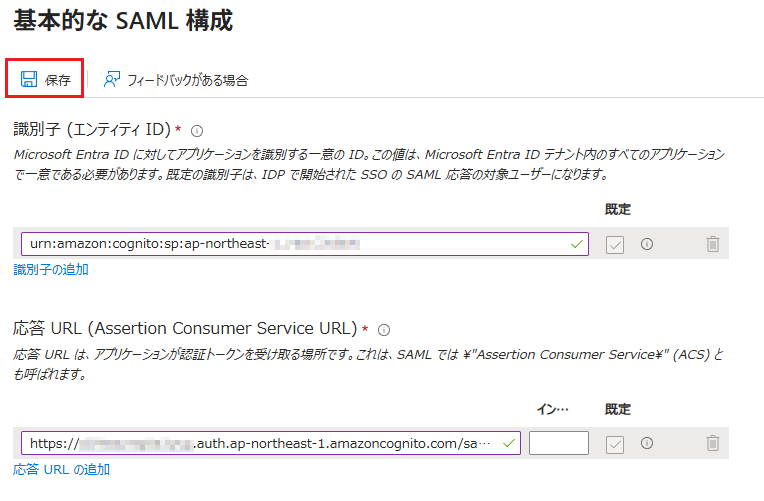

「基本的なSAML構成」で「編集」をクリックします。

開いた画面で、識別子と応答URLに「準備」でメモした値をもとに以下のように入力します。

- 識別子:

urn:amazon:cognito:sp:<UserPoolID> - 応答URL:

<Cognitoドメイン>/saml2/idpresponse

値を入力したら「保存」をクリックします。

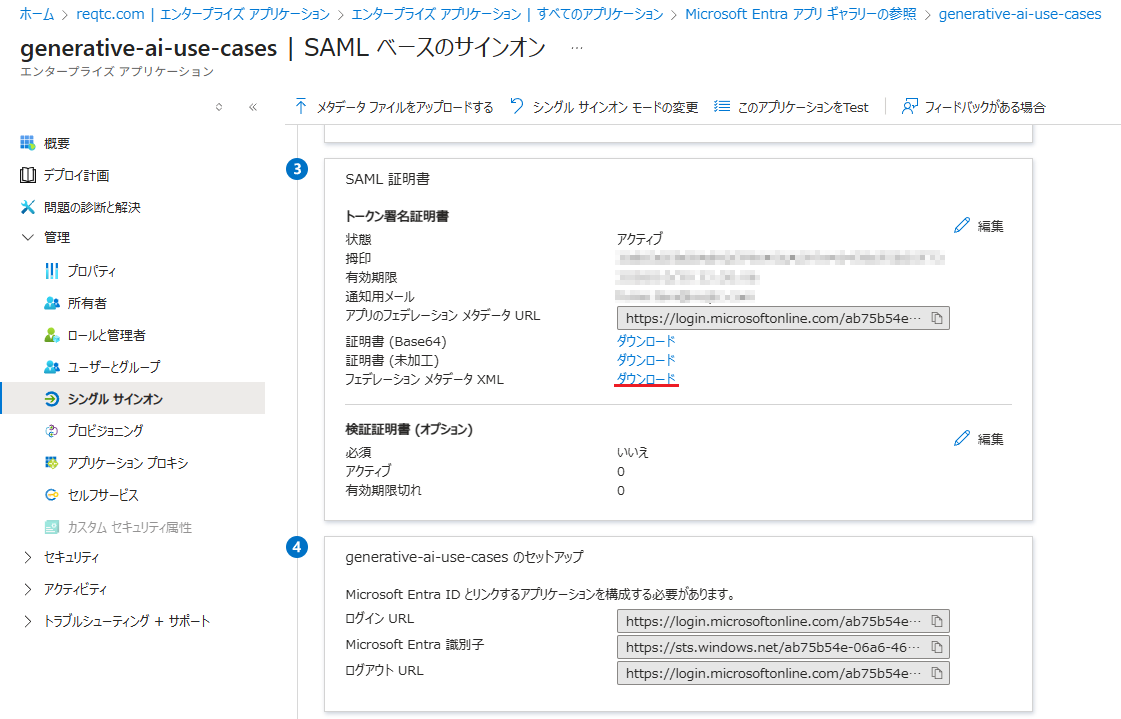

SAML構成の設定後、SAML証明書の「フェデレーション メタデータ XML」の「ダウンロード」をクリックし、XMLファイルをダウンロードします。

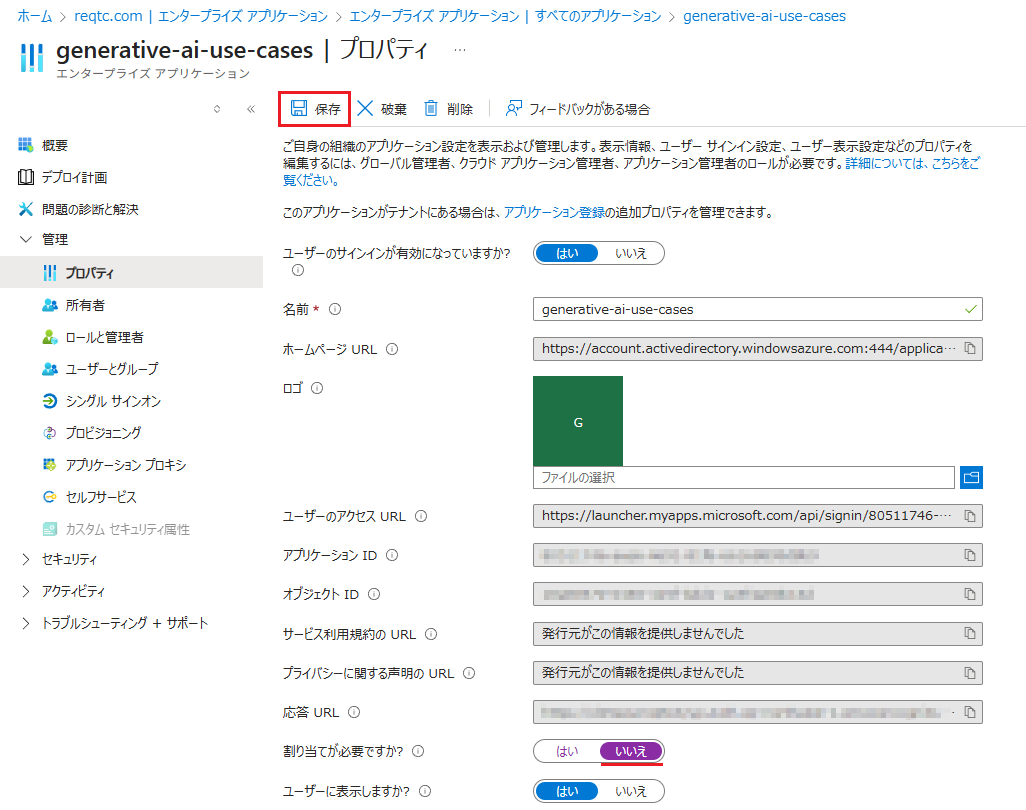

認証の設定を行います。今回はEntra上に存在するユーザはすべて許可するため、「割り当てが必要ですか?」を「いいえ」にして保存をクリックします。Entra側の設定はこれで完了です。

Cognito設定:IdP設定

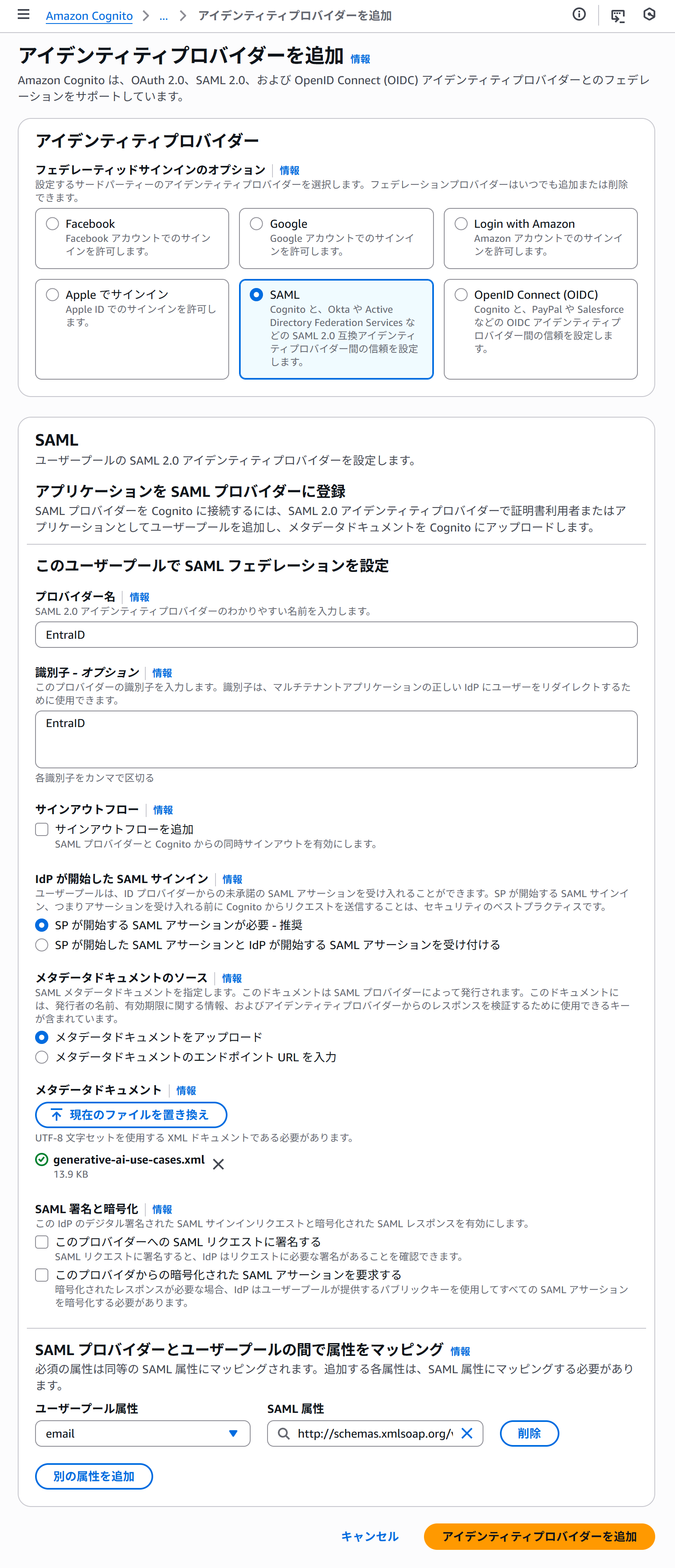

「ソーシャルプロバイダーと外部プロバイダー」を開き、「アイデンティティプロバイダーを追加」をクリックします。

アイデンティティプロバイダーで「SAML」を選択し、設定値を入力して「アイデンティティプロバイダーを追加」をクリックします。

設定値は以下の通りです。

| 項目 | 値 |

|---|---|

| プロバイダー名 | Entra ID |

| 識別子 | Entra ID |

| メタデータドキュメント | EntraのエンタープライズアプリケーションからダウンロードしたXMLファイル |

| ユーザープール属性 | |

| SAML属性 | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

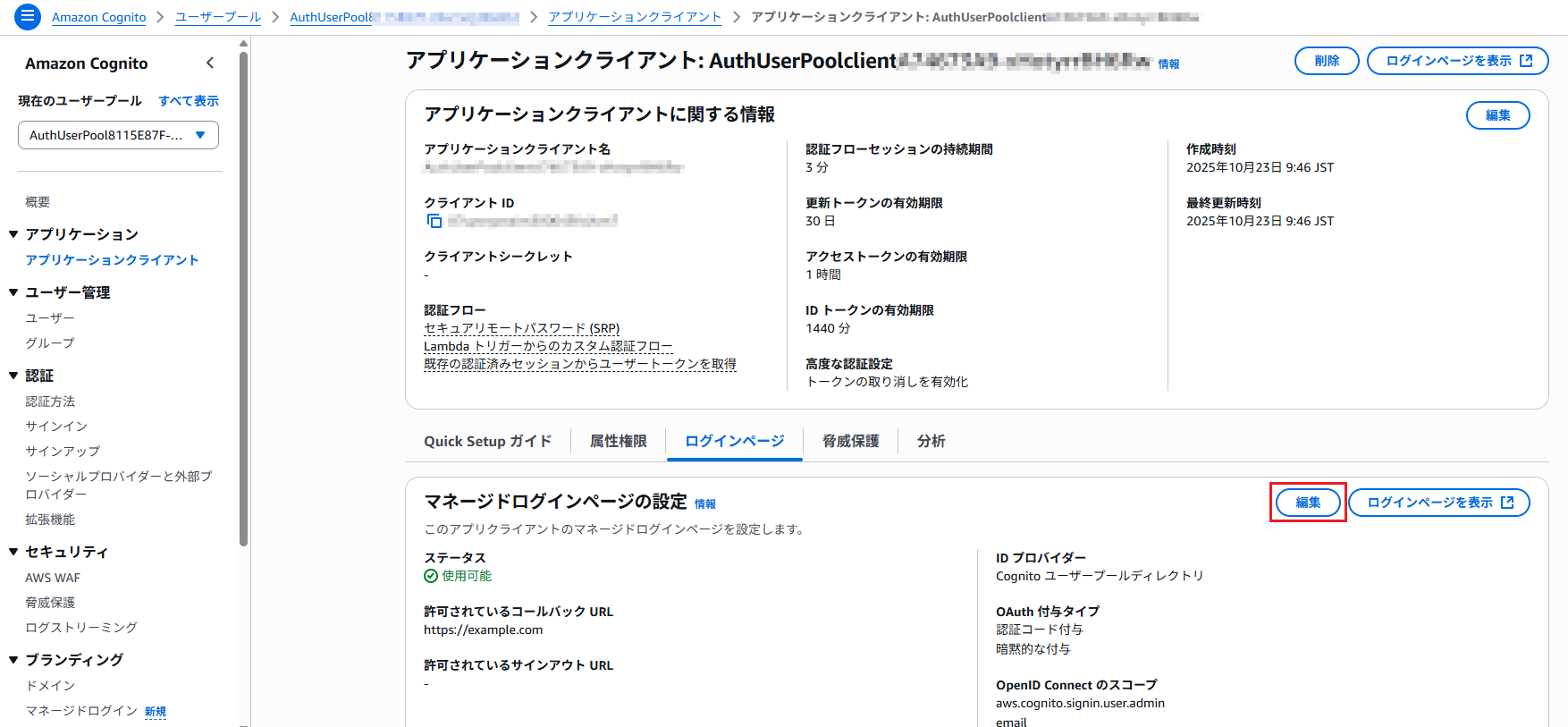

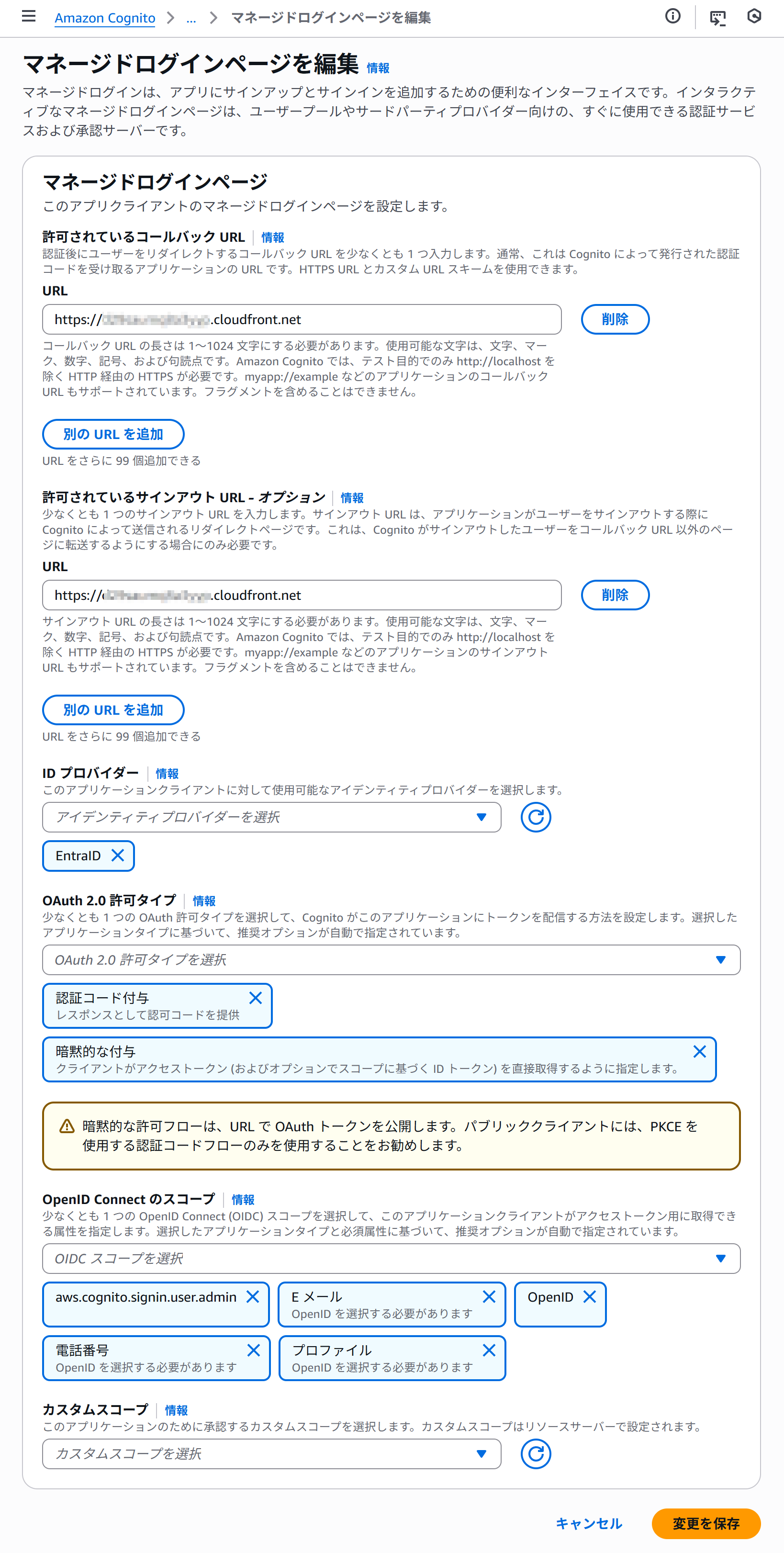

メニューから「アプリケーションクライアント」を開き、「ログインページ」タブで「編集」をクリックします。

マネージドログインページの設定を入力し、変更を保存します。

設定値は以下の通りです。

| 項目 | 値 |

|---|---|

| 許可されているコールバックURL | 「準備」でメモしたWebUrlの値 |

| 許可されているサインアウトURL | 「準備」でメモしたWebUrlの値 |

| IDプロバイダー | EntraID |

GenU再デプロイ

packages/cdk/cdk.json を開き、以下のように設定を変更します。

{

"context": {

"samlAuthEnabled": true,

"samlCognitoDomainName": "<DOMAIN>.auth.ap-northeast-1.amazoncognito.com",

"samlCognitoFederatedIdentityProviderName": "EntraID"

}

}

※<DOMAIN>には「Cognito設定:ドメイン設定」で設定したドメインを指定します(httpsのようなプロトコルハンドラは入れない)。

再デプロイします。

npm run cdk:deploy

以上で作業は完了です!

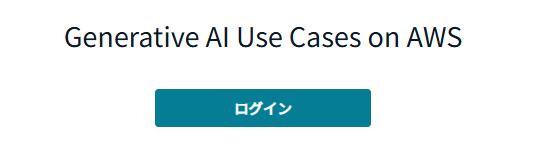

GenUへログイン

GenUのURLにアクセスし、ログイン画面で「ログイン」をクリックします。

Microsoftの認証情報を要求されれば、正しく動作しています。ユーザ情報を入力して続行します。

ホーム画面が表示されたらログイン成功です!

さいごに

GenUでSAML連携する方法についてご紹介しました。

GenUは通常の認証でも Cognito を利用したアクセス制御等を提供していますが、SAML連携を行いSSOを構築することにより、利便性とセキュリティをさらに向上させることができます。また、本記事では扱いませんでしたが、Entra ID と Cognito でマッピングを行い、RAGの際にドキュメントのフィルタリングを適用することも可能です。

今回は Microsoft Entra ID の場合についてご紹介しましたが、Google Workspace とSAML連携を行うこともできます。詳細については公式のデプロイオプションをご参照ください。

参考

RELATED ARTICLE関連記事

2025.12.10

Generative AI Use Cases (GenU) のセキュリティ機能検証

- AWS

- クラウド

- 生成AI

2025.12.05

Generative AI Use Cases (GenU) x MCPでチャットを強化

- AWS

- クラウド

- 生成AI

2025.12.04

Bedrock AgentCore RuntimeでAIエージェントを簡単デプロイ

- AWS

- Python

- クラウド

- 生成AI

2025.12.03

Generative AI Use Cases (GenU) でRAG機能を使ってみる

- AWS

- クラウド

- 生成AI

2025.12.01

Generative AI Use Cases (GenU) 解説:導入からアップデート方法まで

- AWS

- クラウド

- 生成AI

RELATED SERVICES関連サービス

Careersキャリア採用

LATEST ARTICLE

CATEGORY

- AWS (66)

- Azure (24)

- Databricks (18)

- GCP (27)

- Nutanix (14)

- Oracle Cloud Infrastructure(OCI) (19)

- Oracle Cloud VMware Solution(OCVS) (4)

- Oracle DB (92)

- Oracle Linux KVM (19)

- Python (3)

- Snowflake (22)

- Veeam Backup & Replication (13)

- インフラ (76)

- クラウド (137)

- コンテナ技術 (17)

- セキュリティ (22)

- データエンジニアリング (64)

- ネットワーク (21)

- 仮想基盤 (37)

- 生成AI (18)