はじめに

第3回ではソリューションの導入検討に入る前に実施すべき運用の点検項目について投稿します。

まずは現状の棚卸しを

まずは運用の現状について棚卸しを行い問題があれば是正する必要があります。

運用が正常に機能していない状態で製品を導入するとかえって混乱を招く場合があります。

また現状整理の結果、最優先すべきセキュリティ課題が明確となるケースもあります。

導入前の点検項目

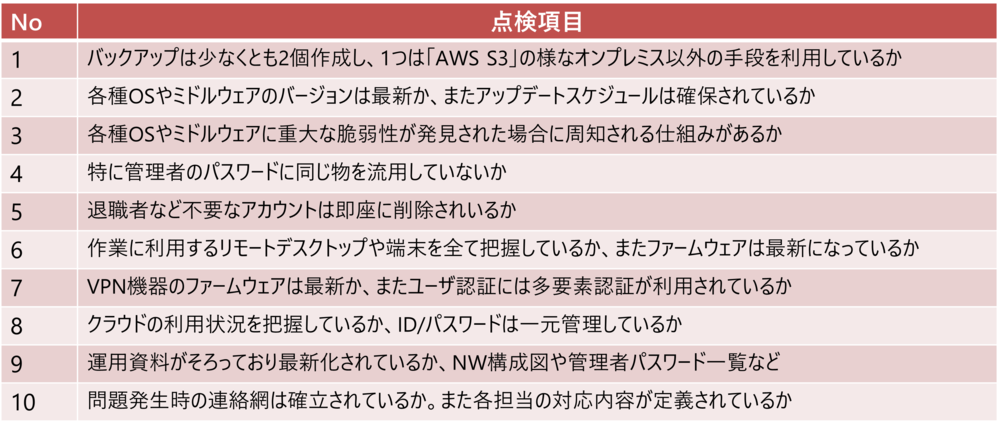

以下に重要度の高い点検項目のリストを記載します。

図1:導入前の点検項目

それでは各項目について補足説明をします。

バックアップは少なくとも2個作成し、1つは「AWS S3」の様なオンプレミス以外の手段を利用しているか

・公開されたランサムウェア被害では、被害を免れたバックアップにより早期に業務復旧出来たケースと

バックアップも暗号化されていたため復旧に時間を要した両方のケースが報告されています。

・バックアップが暗号化されていたケースでは、プライマリ/セカンダリの両方がLAN内に存在したため

どちらも暗号化されてしまった例が報告されています。

・改めて「3-2-1」ルールが評価されています。少なくともバックアップの1つは「AWS S3」といったクラウド

ストレージを使うといった様な、オフサイト保管が必要になります。

各種OSやミドルウェアのバージョンは最新か、またアップデートスケジュールは確保されているか

・OSやミドルウェアにセキュリティホールが存在すれば、高度な製品が導入されていも防ぐことが出来ません。

・そのためファームウェアの最新化の徹底は重要なポイントですが、システム停止を伴う事もあるため

中々難しいのが現状です。

・定常運用業務としてアップデートスケジュールを事前に確保し顧客と合意しておく事が必要になります。

各種OSやミドルウェアに重大な脆弱性が発見された場合に周知される仕組みがあるか

・緊急度が高い脆弱性が発見された場合は、定常業務のアップデートを待たずにパッチ適用等が必要になります。

・多数のメーカーに渡り影響を受ける製品モデル/OSバージョンまでの把握は比較的運用負荷が高くなります。

・そのため外部ベンダーが提供する脆弱性情報サービスの利用なども考慮が必要になります。

特に管理者のパスワードに同じ物を流用していないか

・改めて「1ユーザ1パスワード」の徹底が必要です。

・よくあるケースとして製品が同じ場合に同じID/パスワードを使いがちですが、攻撃者に侵入された

場合の横展開・権限昇格を防ぐためにサービスが異なる場合は必ずIDは分ける必要があります。

退職者など不要なアカウントは即座に削除されいるか

・過去に発生したランサムウェアの重大事故では、退職者のアカウントを利用してVPNアクセスに成功し

社内システムを侵害したケースが報告されています。

・アカウントの棚卸しは属人化しない様に定期的かつ可能な限り機械的に行い、不要アカウントの残存を

厳しく防止する必要があります。

作業に利用するリモートデスクトップや作業端末を全て把握しているか、またファームウェアは最新になっているか

・作業に利用するリモートデスクトップや端末の多くはシステムに直アクセスが可能なため、一度攻撃者の

踏み台になると被害が簡単に拡散します。

・また構築中に利用したリモートデスクトップが残っていたり、管理者の許可を得ず運用者の都合でつなげた

作業端末が残っているケースもあります。

・これらの所在の棚卸しとファームウェアの最新化の運用を確立する必要があります。

VPN機器のファームウェアは最新か、またユーザ認証には多要素認証が利用されているか

・VPN機器を侵入の入り口とした(またはそう思われる)ランサムウェア被害は非常に多いのが実情です。

・VPN機器はその性質上脆弱性が発生しやすく、また一度VPNがつながってしまうとネットワークレベルで

通信が許可されてしまう事がほとんどです。

・VPNはZTNAへの置換が望ましいですが、多くはVPNを使い続けざるを得ない現状があります。

・そのためファームウェアを最新に保ち多要素認証によってセキュリティを可能な限り高めておく事が必要です。

クラウドの利用状況を把握しているか、ID/パスワードは一元管理しているか

・現在では特にSaaS利用は部門毎に行っており、シャドーIT化が進んでいます。

・そのため管理者の目の届かない所で情報漏洩が発生するリスクが高くなっています。

・企業内のクラウド利用を棚卸して可視化し、ID/パスワードは可能な限り一か所で管理する必要があります。

運用資料がそろっており最新化されているか、NW構成図や管理者パスワード一覧など

・システム侵害が発生した時に運用資料が古い状態のままでは対応が後手に回ります。

・運用資料は常に最新化をルール化し、問題発生時に正確な情報が共有される必要があります。

問題発生時の連絡網は確立されているか。また各担当の対応内容が定義されているか

・万が一システム侵害が確認された場合に誰がどこに報告するかは事前に取り決めておく必要があります。

・また連絡網だけでなく各ステップで誰が決定を下すのか、開催される会議体を含めて定めておくべきです。

・ゼロトラスト推進のためにも自社内にCSIRTを組織して運営していく事が必要です。

最後に

Re:Qでは、ゼロトラストを実現していくための「Palo Alto FW」や「Prisma Access」の導入実績もございますので、

気軽にお問い合わせ下さい。