[セッションレポート]A blueprint for modern security operations

今更ですが、2023年も終わりに近づいてきたので、今年1年の振り返りとして、2023年8月にサンフランシスコで開催されたGoogle Cloud Next '23のセッション内容を振り返ってみました!

登壇者はChris Cordeさん(senior director of product for security operations at Google)とEric Aldrich(CME Group)さん。

Chris Cordeが重要なこととして述べていたこと

セキュリティに関しての理解が依然として不足している

(出典:Google Cloud Next '23 「A blueprint for modern security operations」YouTube)

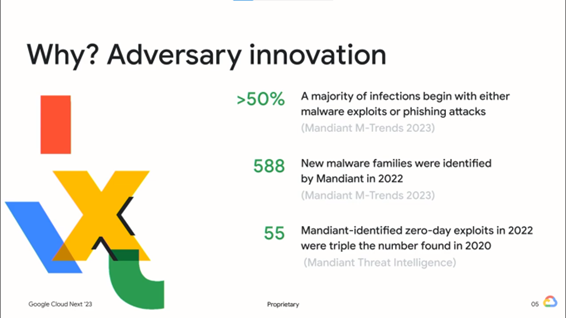

昨今はセキュリティ分野に多額の投資がされてきたにもかかわらず、インシデントの63パーセントが依然として外部組織から侵入されたことに起因するという結果がある。発生したインシデントの50%以上が、マルウェアの悪用やフィッシングによってもたらされているとのデータもある。

Modern SecOpsとは? ~セキュリティを考える上で重要な5つの観点~

(出典:Google Cloud Next '23 「A blueprint for modern security operations」YouTube)

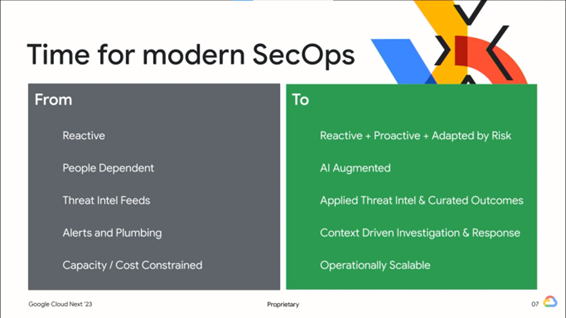

1. Reactive + Proactive + Adapted by Risk(⇔Reactive )

Reactiveな姿勢をやめ、よりProactiveな姿勢への移行。ITインフラストラクチャ、ITサービスの設定、組織体制などをより積極的に理解し、セキュリティ・オペレーション、ビジネスに落とし込むことが重要である。

2. AI Augmented(⇔People Dependent)

すべての業務をマニュアル化して人に依存することは不可能であるため、高度に訓練され、調整されたAIエンジンを利用することで、煩雑な手作業を実際に取り除くことが重要である。

3. Applied Threat Intelligence & Curated Outcomes (⇔Threats Intel Feeds)

自分たちのSIEM環境で脅威インテリジェンスを活用することで、サイバー攻撃に関する情報に対して探索、収集、整理、分類、要約などをすることが重要である。

4. Context Driven Investigation & Response(⇔Alerts and Plumbing)

コンピュータ側が、我々人間が求めている情報をくみ取り、体系化された情報として提供してくれるようにすることが重要である。

5. Operationally Scalable(⇔Capacity/Cost Constrained)

Googleの環境を積極的に活用することで、スケーラビリティやコストの制約に関して考慮不要になる。

Google Chronicleとは?

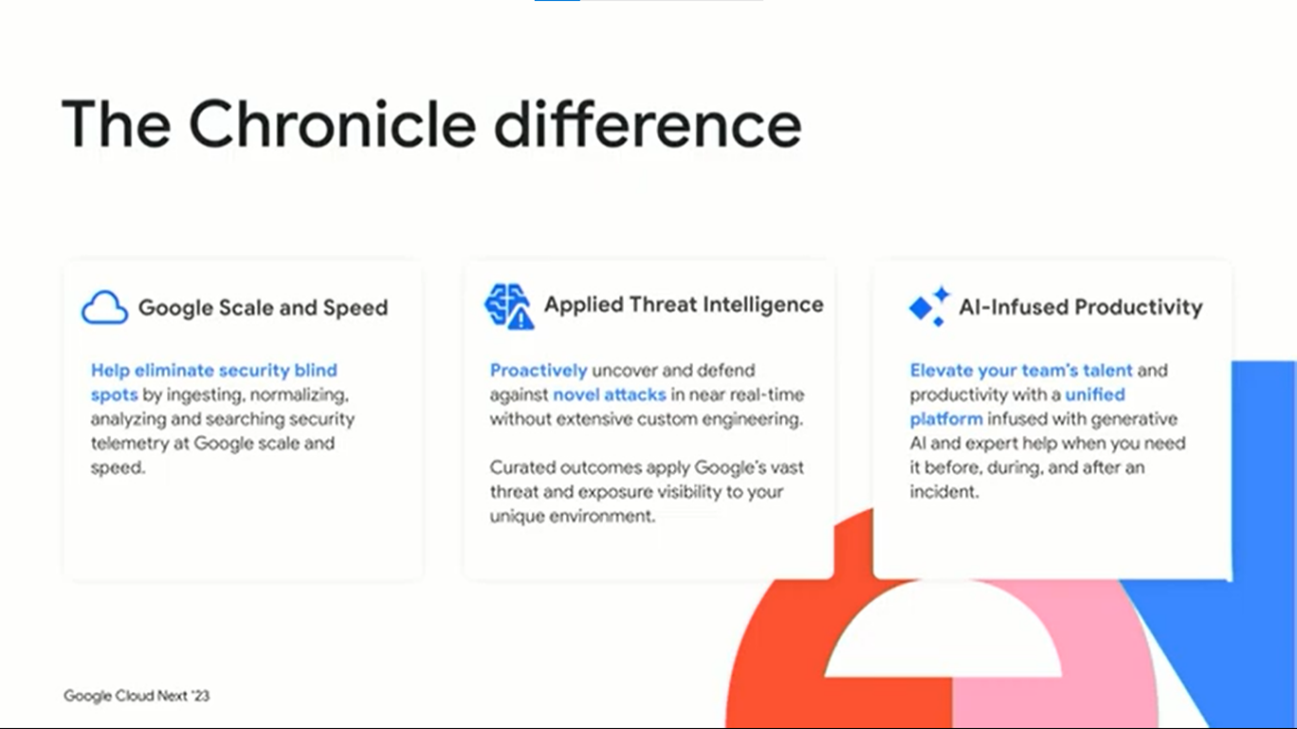

chronicleを使うことで、上で挙げた1~5を満たすような、モダンで速くて効果的なSecurity Orchestration, Automation and Response (SOAR)、包括的なセキュリティ・オペレーション・プラットフォームが実現できる。

(出典:Google Cloud Next '23 「A blueprint for modern security operations」YouTube)

Chronicleのプラットフォームの特徴

・Googleの環境を利用することで、大きなスケールで速いスピードで実行・操作でき、セキュリティ上の問題をなくすのを助けてくれる。

・高度なスケールで脅威インテリジェンスを適用することができる。

・AIによる生産性の向上が期待できる。

アウトカムベースセキュリティの例として以下を紹介していた。

・Cloud TDIR

https://cloud.google.com/blog/products/identity-security/introducing-simplified-end-to-end-tdir-for-chronicle?hl=en

・Mandiant Hunt for Chronicle

https://cloud.google.com/blog/ja/products/identity-security/introducing-mandiant-hunt-for-chronicle

・Duet AI in Chronicle

自然言語モデルを使ってセキュリティデータへのアクセス、AIへの質問、調査結果の要約、その調査の検知への利用に役立つ。https://cloud.google.com/blog/products/identity-security/security-ai-next23?hl=en

Eric Aldrichが重要なこととして述べていたこと

ITツールだけでなく、ビジネスが求める成果・価値、そしてイノベーションの提供を通じて競争力を高めることにも焦点を当てるべきであり、その価値提供のために文化と考え方を変えることが重要性に言及していた。

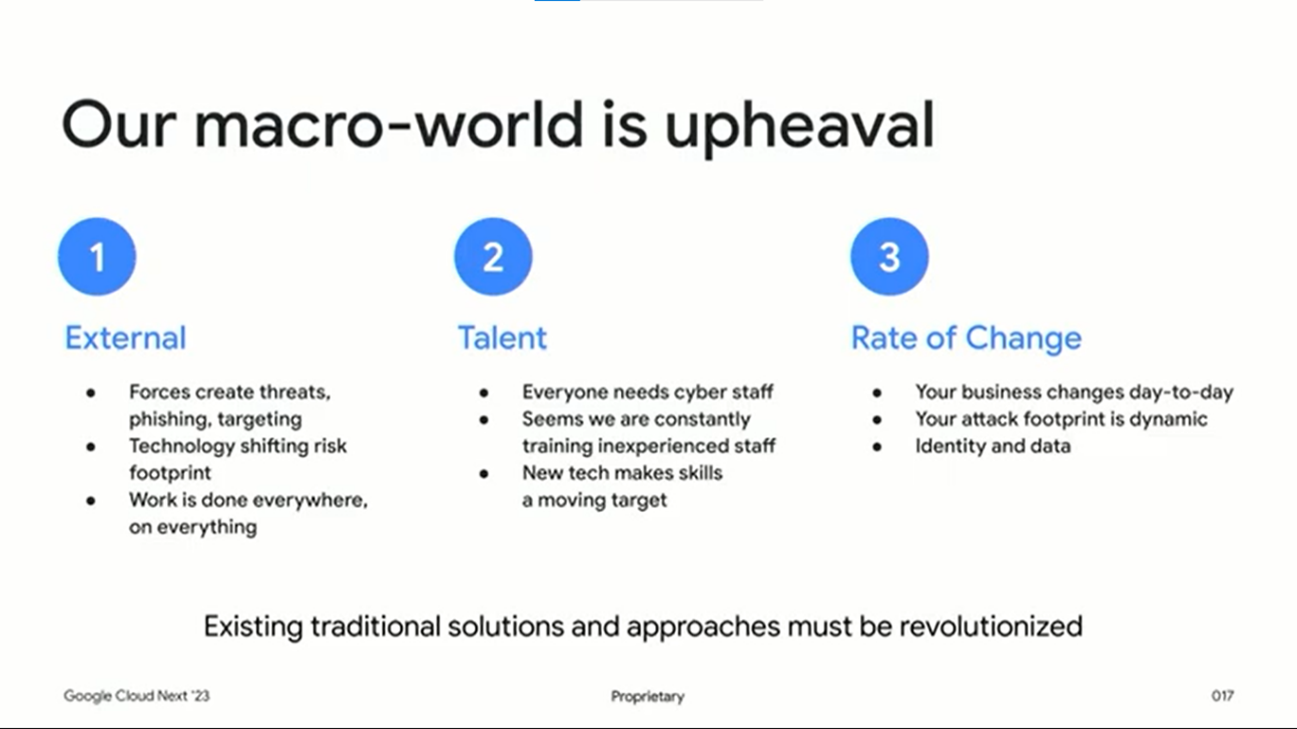

世界は激変の渦中である。

(出典:Google Cloud Next '23 「A blueprint for modern security operations」YouTube)

-

External:

世界中どこででもいつでも仕事ができるようにテクノロジーが進歩したということは、それだけ外部からの脅威やリスクが高まっていることの裏返しでもある。世界中で安全な場所や時間というものはなく、戦争の世界情勢に起因するサイバー攻撃などにも常に注視しておく必要がある。 -

Talent:

情報セキュリティの分野は経験豊富な人が十分にいないため、常に人材育成という観点を持ち続けている必要がある。 -

Rate of Change:

オンプレからウラウドへ、パンデミックによる働き方、マシンラーニング、ジェネレーティブAIなどにより、私たちのビジネスのあり方も日々変化しているにつれて、攻撃のあり方も多彩でダイナミックになっている。

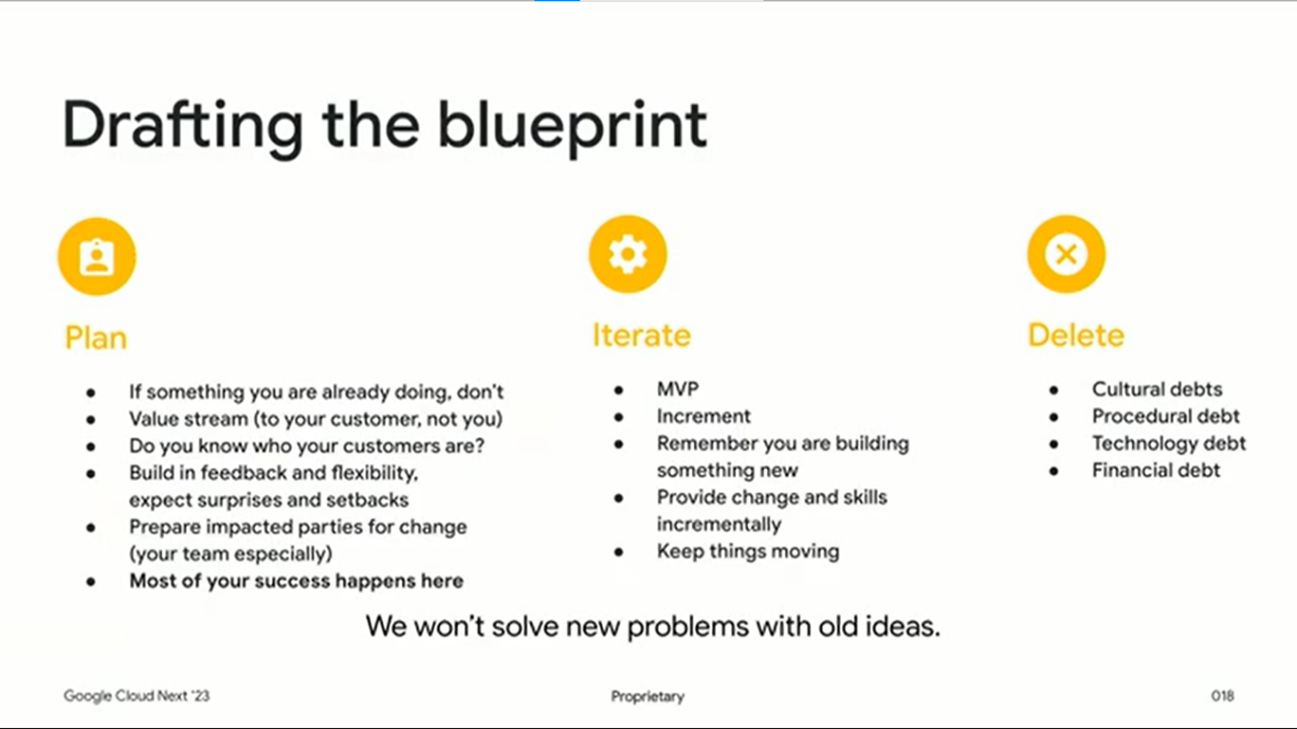

古いアイデア・方法では新しい問題を解決できない!

(出典:Google Cloud Next '23 「A blueprint for modern security operations」YouTube)

-

Plan:

今私たちが取り組んでいるセキュリティ対策はすぐに"レガシー"なものになってしまうから、継続してはいけない。よりフレキシブルに、よりダイナミックに自分たちのためではなく、顧客のビジネスの価値を守ることを念頭に、最新のセキュリティ動向を追う必要がある。つまり、どのように私たちが変化する必要があるのかをよりproactiveに追及し、顧客が必要としていること、文化的な変化に対応するために、チーム・組織体制・マインドを整える必要がある。 -

Iterate:

ウォーターフォール型のプロジェクトから、変化に対応するために、サービスを細分化して、インクリメンタル型の開発にする必要がある。ビジネスをMVP (Minimum viable product)に分解することで、リスク許容範囲内で、素早い開発ができる。 -

Delete:

時にはやめる決断をすることも必要である。だが、それはもう何もしないということではなく、不要なことを積極的に探すということである。そうすることで、起きうる変化に対して再適応できるリソースを再確保することになる。技術的、財務的な余地を生み出すことができる。

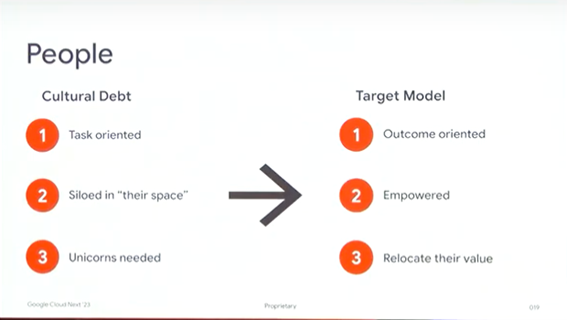

People・Process・Technology

3原則(Plan・Iterate・Delete)を実行するために、People・Process・Technologyに焦点を当てていた。

(出典:Google Cloud Next '23 「A blueprint for modern security operations」YouTube)

People

-

Outcome oriented(⇔Task Oriented):

従業員が結果志向であり、会社の現在・未来の全体像・共通のゴールを把握しセキュリティの役割のもとにサポートしあうことが重要である。 -

Empowered(⇔Siloed in "their space"):

従業員を他の部門の人と話をするのに上司の許可がいるような縦型組織で働かせるのではなく、もっと決断力・行動力を与えるべきである。アジャイル開発の一部として組み込み、問題解決のために様々なスキルセットを持つもの同士が助け合える横型組織にすることで、エスカレーションするための時間を無駄にしなくて済む。(ただ、従業員のエンパワーメントには説明責任が伴うことを同時に忘れてはいけない、、、) -

Relocate their value(⇔Unicorns needed):

従業員の価値を最大化するために、できるだけ早くOODAループに入れ、適材適所に配置した方がいい。なおかつ、 誰もが自分自身の得意分野や意思決定に携われるように、情報へのアクセスをセキュリティ担当者でない人々にも民主化することも考慮する必要がある。

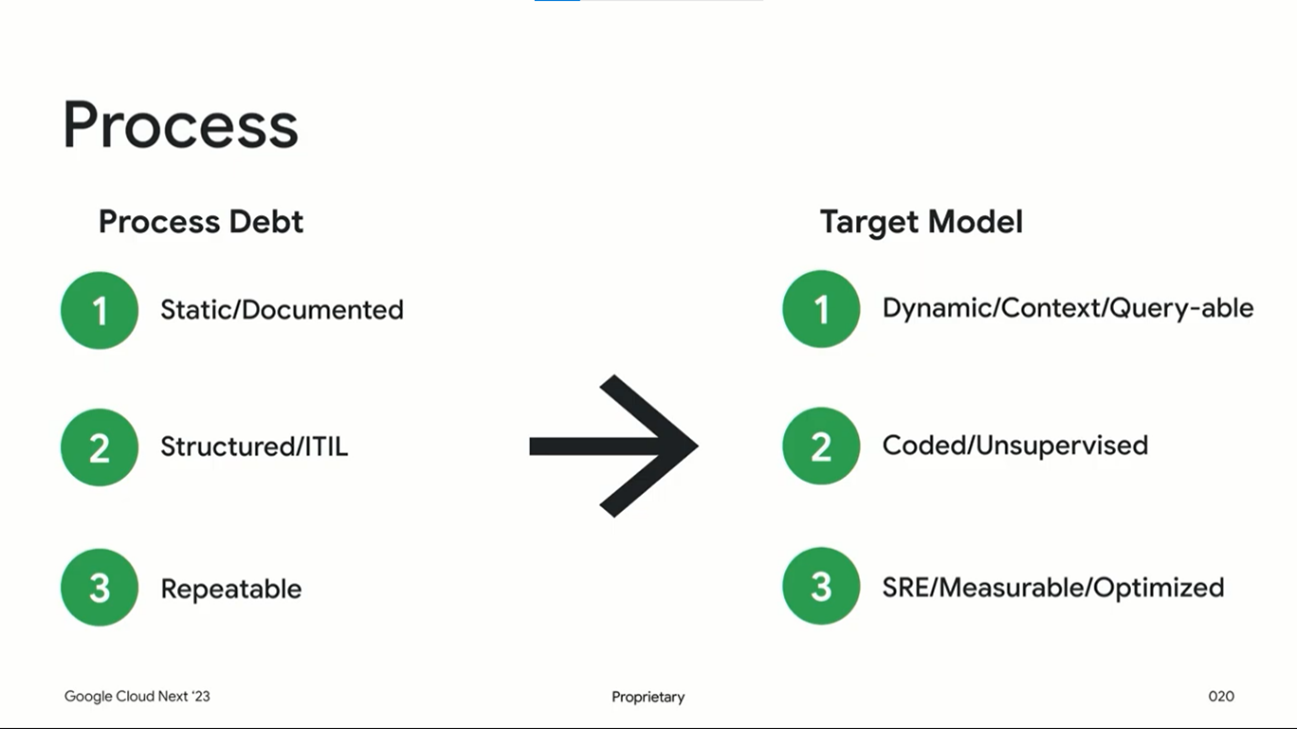

Process

(出典:Google Cloud Next '23 「A blueprint for modern security operations」YouTube)

-

Dynamic/Context/Query-able(⇔Static/Documented):

よりプロセスをダイナミックにし、多くのコンテキストを利用でき、すぐにクエリを投げるなどして、問題解決を図れるように、Chronicle SIEMや自然言語処理ツール、Googleが提供している豊富なデータセットなどを活用することが必要である。 -

Coded/Unsupervised(⇔Structured/ITIL):

プロセスもコード化し、教師なしの状態にし、自動化することを目指すべきである。できるだけ多くのプロセスをコード化し、実行できる状態にしておくことが重要である。 -

SRE/Measurable/Optimized(⇔Repeatable):

上記①➁が測定され、最適化されていることで、そこで得られた情報をさらに学びに生かして、プロセスの改善にも繋げることができる。CMEグループでは、SREを、サイト信頼性エンジニアリングではなく、セキュリティ信頼性エンジニアリングという呼んでいるそう。

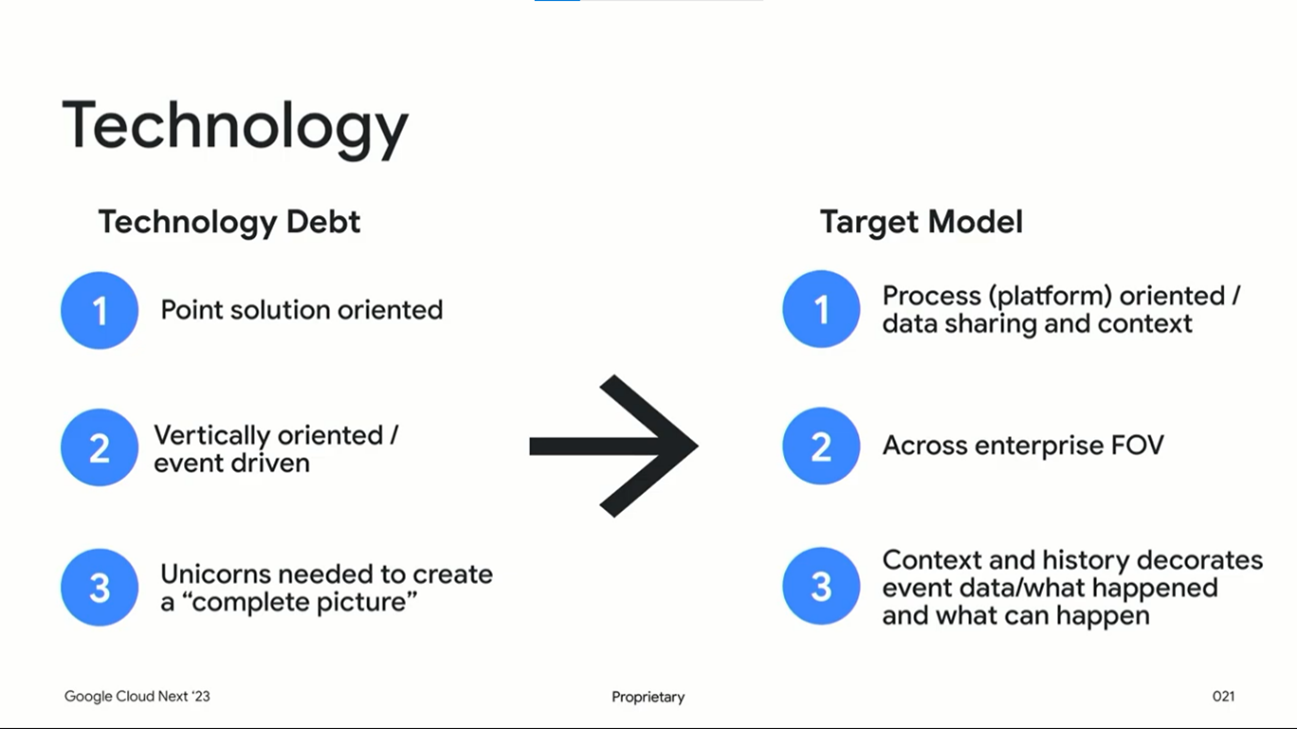

Technology

(出典:Google Cloud Next '23 「A blueprint for modern security operations」YouTube)

-

Process (platform) oriented/data sharing and context(⇔Point solution oriented):

テクノロジーのサイロ化は避けつつ、プロセス中心アプローチの中でテクノロジーの役割も捉えなおすことが求められてくる。 -

Across enterprise FOV(⇔vertically oriented/event driven):

会社の情報を横断的に可視化するために、Google, Chronicle SOAR、UEBA toolsなどを利用し、情報収集の自動化に取り組む必要がある。余分なインフラ構築に時間や労力を割かない方がいい。 -

Context and history decorates event data/what happened and what can happened(⇔Unicorns needed to create a "complete picture"):

Duet AIやChronicle SIEMに取り込まれているテクノロジーを利用することで、どのような問題が起こっていて、これからどのようなリスクが発生する可能性があるのかを知ることができる。

筆者の感想

ITセキュリティの領域はセキュリティの成果・問題だけに閉じた領域ではなく、これからはITエンジニアとしても、ビジネス上の成果への理解もより求められてくるのかなと感じた。そのために、組織内のIT環境の可視化や人材育成などのプランニングに時間をかけ、変化を恐れずに実行していくことが重要になってきていると感じた。

まだまだ筆者自身、IT知識、英語力が未熟なため、理解が追い付いていないところや間違って書いているところもあったかと思いますが、読んで頂きありがとうございました!

RELATED ARTICLE関連記事

RELATED SERVICES関連サービス

Careersキャリア採用

LATEST ARTICLE

CATEGORY

- AWS (66)

- Azure (24)

- Databricks (18)

- GCP (27)

- Nutanix (14)

- Oracle Cloud Infrastructure(OCI) (19)

- Oracle Cloud VMware Solution(OCVS) (4)

- Oracle DB (92)

- Oracle Linux KVM (19)

- Python (3)

- Snowflake (22)

- Veeam Backup & Replication (13)

- インフラ (76)

- クラウド (137)

- コンテナ技術 (17)

- セキュリティ (22)

- データエンジニアリング (64)

- ネットワーク (21)

- 仮想基盤 (37)

- 生成AI (18)