はじめに

ここ最近、身代金要求型ウイルスなどのサイバー攻撃や内部不正で、企業の存続をも脅かす情報漏えい被害が至るところで発生しています。

ウイルス感染・不正アクセスにより流出する個人情報件数は、個人端末からの意図しない流出に比べ比較にならないほど大規模であり、近年急増しています。

そんな状況にも関わらず、情報を実際に格納しているデータベースに対するセキュリティ対策の実施状況は、まだまだ進んでいないのが現状ではないでしょうか?

何故なら、ネットワーク層でのファイアウォールやウイルス・マルウェア対策製品の導入など、一般的か、それ以上の対策を実施しているはずの大手企業の情報漏えい事件もまた数多く報告されているからです。

このことからも企業が情報漏えい対策を実施する上で、これまで着手していなかった重要なデータを実際に格納しているデータベースのセキュリティ対策を、今まさに真剣に考える必要があるのではないでしょうか。

ここで、Re:Qの創業メンバーであり、データベース部門の統括責任者の中川にデータベースセキュリティの重要性について聞いてみました。

セキュリティについて

どの企業でも対策していると思うが、ある程度防御している中でも、それでも情報漏えいが発生してしまう。これ以上何を対策すればよいのでしょうか?

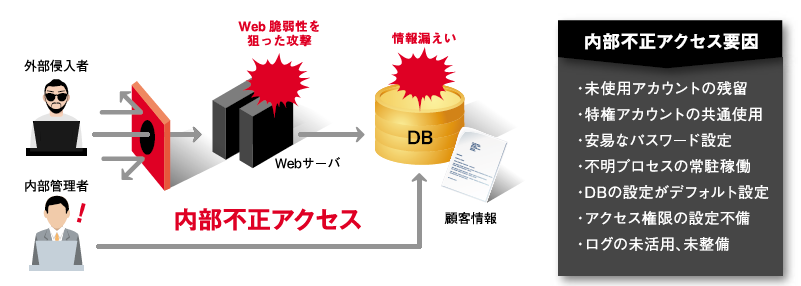

多くの企業で行っているセキュリティ対策は、インターネットの入口と出口の接点(IPS)の対策のみがほとんどです。その結果、SQLインジェクションなどの外部からの不正アクセスは防御しており、どんどん減っています。

それでも情報漏えいが減らない原因は、管理者部門の人間がデータを持っていってしまうなどの内部犯行のケースです。1万件以上の大規模な情報漏えいが発生したケースはほとんどが内部犯行です。

そのため、入口と出口の接点だけやっていても対策は足りず、内部からもデータを見られないようにする対策が必要です。

個人情報漏えいのニュースを見ていると、不正アクセスによるものが多い。特に1万件以上の大規模な情報漏えいのほとんどが不正アクセスが原因となっているが、内部からの不正アクセスということですか?

大企業だと、情報システム部門の他に、外部委託業者などが入ってきます。これらの関係者を内部の人間だと一括りにして1つの権限で管理していることが原因です。

内部犯行を防ぐには、外部委託業者、データ管理者、情報システム部門それぞれに細かい権限を設定する『権限分掌』を実施し、DB自体のセキュリティを強化していくことが重要です。

DBセキュリティについて

DB自体のセキュリティ強化とは、具体的にどんなものがありますか?

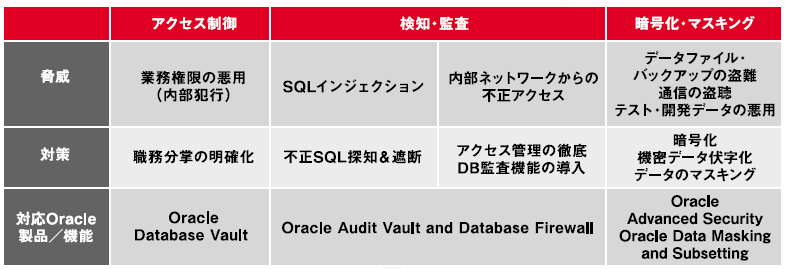

主には「暗号化」「権限分掌」「監査ログ」の3つがあります。

「暗号化」

クレジットカード会員の情報保護を目的とした「PCI DSS」など、暗号化などのセキュリティに関する基準が策定されています。

ただ、この基準をクリアするために最低限の対策のみを行っている企業が多く、追加で対策するとなると、プラスで何百万、何千万円と莫大なコストがかかります。

「権限分掌」

部署や役割に応じてアクセス権限を細かく設計し、重要機密データを守ることです。

ほとんどの企業がこれを実施していません。実際に私が過去に関わった案件の中には、DBAが利用するユーザーで、 顧客データを全て閲覧できる状態だった企業も多くありました。

権限分掌の機能はどのDBでも標準で持っていますが、複雑で要件にあった権限分掌を実現するのは一苦労です。

また、特権ユーザーや管理ユーザーの権限も細分化して制限し、重要機密データを守ることができるのは、現時点で、Oracleの「Database Vault」という機能くらいしかありません。

どの企業もある程度までの権限分掌は実施しておりますが、特権ユーザーや管理ユーザーまでは踏み込んでません。

「Database Vault」を使えばいいと考えますが、「Database Vault」は高価なライセンスが必要となるうえに、設計できるDBエンジニアも少ないためなかなかハードルが高く手をつけられないのが現状で、苦労して運用でカバーしている企業が多いのではないでしょうか。

「監査ログ」

DB内の顧客データなどを、いつ、どこで、誰が触ったか、といった記録を残すのが監査ログです。

「Oracle AVDF」や「Logstorage」、「PISO」などのツールがあります。

「PCI DSS」の基準にも監査ログに関する内容があります。ただこれも暗号化と同じレベルで、基準をクリアするために監査ログを取っているのみ、という企業が多いです。監査ログを利用した対策を行う、というステージまで持っていくことが重要です。

「Oracle AVDF」の凄いところは、ログをとった中で、今、誰かがこの情報を触っている、といった情報をリアルタイムでチェックし、メールなどでアラート通知など設定できます。他にも、異常なSQLを検知した場合、即座にそのセッションを遮断できるような仕組みも設定できるため、情報漏えい防止にもつながります。

ただ、コストが高いのが難点で、過去に導入した企業ではDBの規模も大きく、1,000万~2,000万円ほどかかりました。

とても便利な機能ですが、1,000万円以上とは・・・費用がとても高いですね。何かコストを抑える方法はありますか?

「Oracle AVDF」より機能は少ないですが、「Logstorage」というツールは、100万~200万円で導入できます。リアルタイムでSQLを遮断したりはできませんが、リアルタイムでログをとることは可能です。

そこにRe:Qで培ったノウハウを活かし、できるだけ「Oracle AVDF」に近い形で実装することは可能です。

Re:Qのノウハウというのは具体的には?

ツールは導入したが、以下のようなケースとなり、運用を断念するお客様も多くあると聞きます。

・膨大なログを管理できない

・データベースの負荷がかかりすぎる

・不正アクセスがあった際の対応ができない

当社は、「Oracle AVDF」をはじめ多くのツールを導入、運用した経験が多くあります。

お客様のご予算、セキュリティポリシー、運用体制を考慮した上で、ツールの選択の提案~設計~運用まで、上記の断念したケースにならないようにしっかりとサポートすることができます。

おわりに

いかがでしたでしょうか?

内部からの不正アクセスに対してもセキュリティ対策を実施する重要性は分かっていたが、担当者がいない・決まっていない、どういった範囲までセキュリティ対策をすればいいのか、コストとの兼ね合いなど、様々な要素を検討する必要があるかと思います。

少しでもこの情報がお役に立ちましたら幸いです。ここまでご覧いただきありがとうございました!

データベースセキュリティについて考える~なぜ情報漏えいは起きるのか?~